!ERSTE HILFE! (without warranty!)

Entschlüsseln Sie Ihre *.vmdk, die von CVE-2020-3992 / CryptoLocker-Angriff betroffen ist

- Nützliche und verwandte Links zum Thema Schwachstellen

- https://www.vmware.com/security/advisories/VMSA-2021-0002.html

- https://kb.vmware.com/s/article/76372 (SLP-Dienst deaktivieren)

- https://kb.vmware.com/s/article/1002511 (Deskriptor-vmdk-Datei neu erstellen)

- https://www.cert.ssi.gouv.fr/alerte/CERTFR-2023-ALE-015/

- https://www.cvedetails.com/cve/CVE-2020-3992/

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-21974

- https://blog.ovhcloud.com/ransomware-targeting-vmware-esxi/

- https://www.bleepingcomputer.com/forums/t/782193/esxi-ransomware-help-and-support-topic-esxiargs-args-extension/

- https://docs.vmware.com/en/VMware-vSphere/7.0/com.vmware.vsphere.security.doc/GUID-DFA67697-232E-4F7D-860F-96C0819570A8.html

Man kann nicht alles von ChatGPT lernen. Manchmal muss man die aktuellen Erfahrungen teilen.

Eine schnelle Lösung, um sich zuerst zu schützen:

Sie müssen Ihren Server schützen, wenn er noch nicht kompromittiert ist. Dieser Exploit funktioniert durch die Verwendung des SLP-Dienstes unter der Haube, also deaktivieren Sie ihn vorerst besser.

[vip@ESXi:~] /etc/init.d/slpd stop

[vip@ESXi:~] esxcli network firewall ruleset set -r CIMSLP -e 0

[vip@ESXi:~] chkconfig slpd off

Dieser Befehl deaktiviert den Firewall-Regelsatz für den Dienst „CIMSLP“ auf einem ESXi-Host. Das „esxcli network firewall ruleset“ ist ein Befehlszeilentool zum Verwalten von Firewallregeln auf einem ESXi-Host. Die Option „-r“ gibt den Namen des zu ändernden Firewall-Regelsatzes an, und die Option „-e“ legt den aktivierten Status des Regelsatzes fest. Ein Wert von „0“ bedeutet, dass der Firewall-Regelsatz deaktiviert ist, während ein Wert von „1“ bedeutet, dass er aktiviert ist.

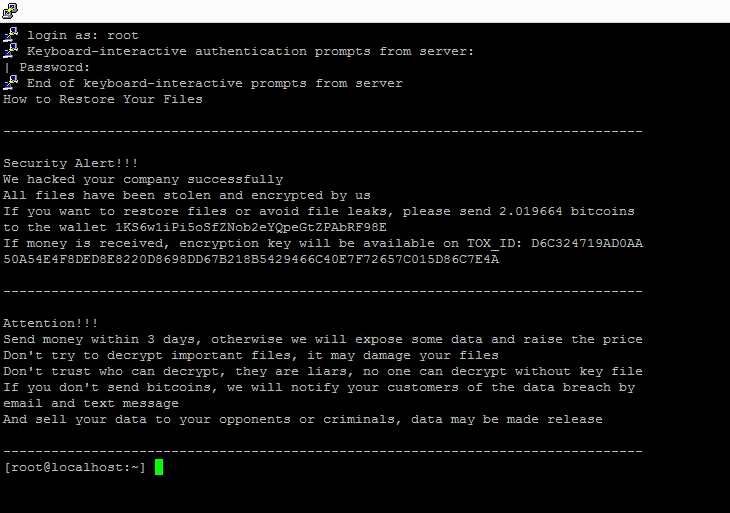

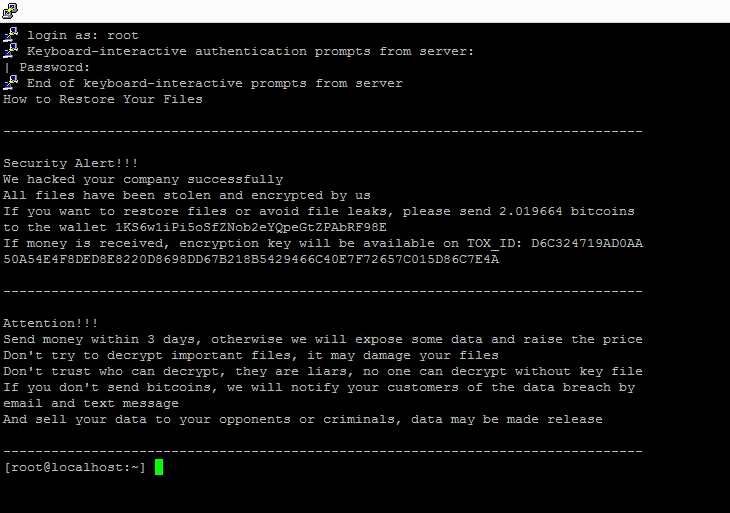

Ab dem 03.02.2023 waren ESXi 6.x-Versionen aufgrund einer Schwachstelle dem CryptoLocker-Virus ausgesetzt und virtuelle Server wurden unbrauchbar. Für Benutzer, die dies erleben und mit verschlüsselten vmdk-Dateien enden, werde ich Ihnen sagen, wie Sie den virtuellen Server wiederherstellen können. Der Virus verschlüsselt kleine Dateien wie .vmdk .vmx, aber keine Server-Flat.vmdk-Datei. In der ESXi-Struktur werden die eigentlichen Daten in flat.vmdk gespeichert. Ich werde Ihnen sagen, wie Sie mit flat.vmdk einen Fallback erstellen. Zuallererst, wenn Sie Ihren ESXi-Server betreten, sehen Sie eine Warnung auf SSH wie diese;

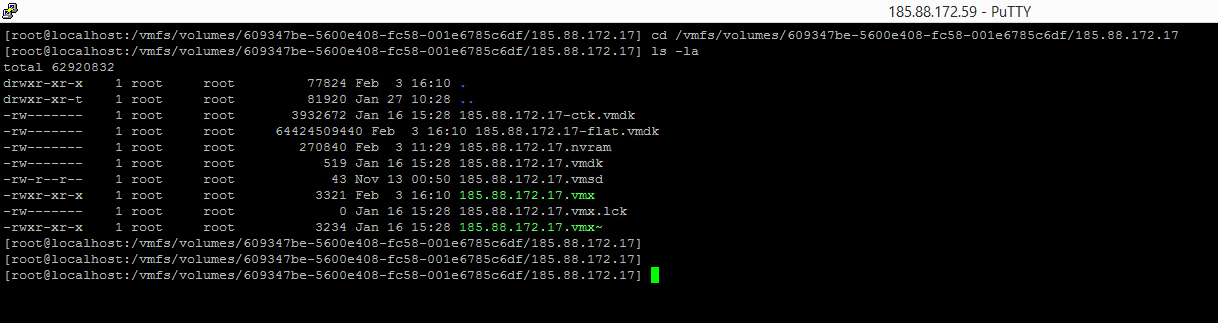

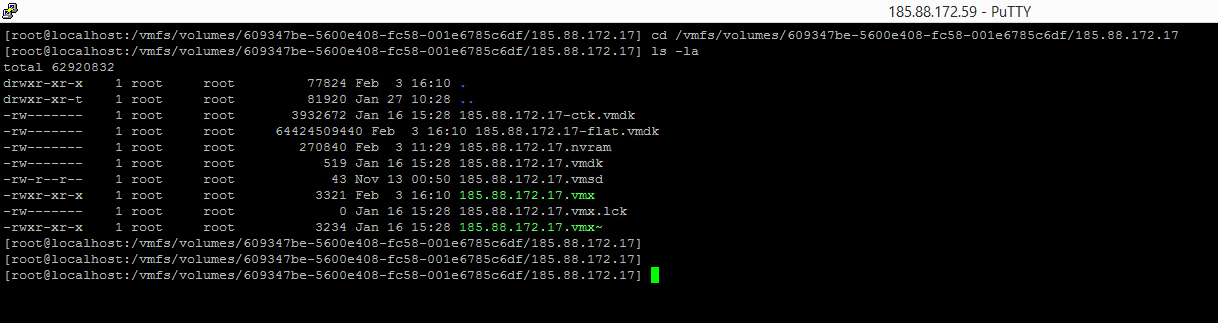

Starten Sie nun ESXi neu, geben Sie nach dem Booten SSH ein. Geben Sie den Ordner des virtuellen Servers ein, den Sie wiederherstellen möchten. Sie geben datastorexxx von FTP ein, aber sein Name ändert sich in 6094xxx.

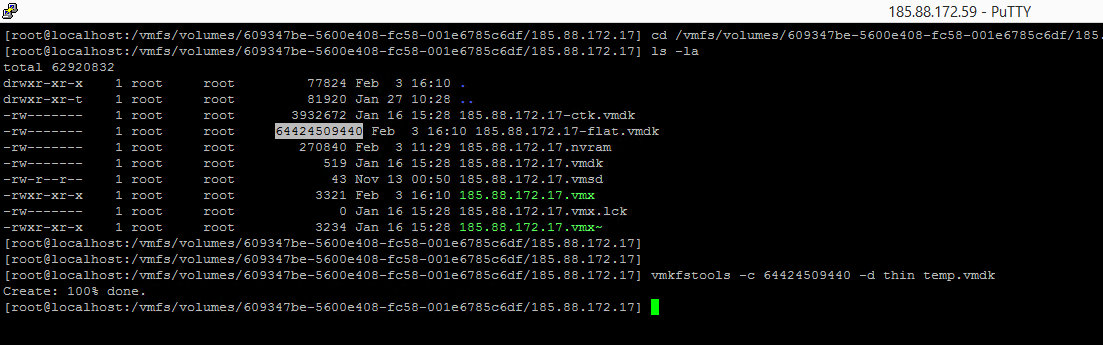

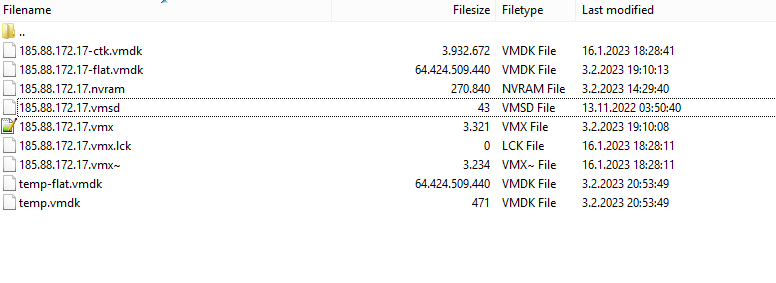

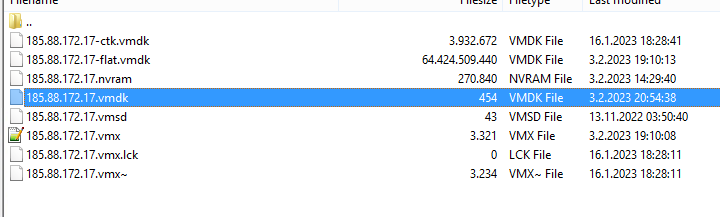

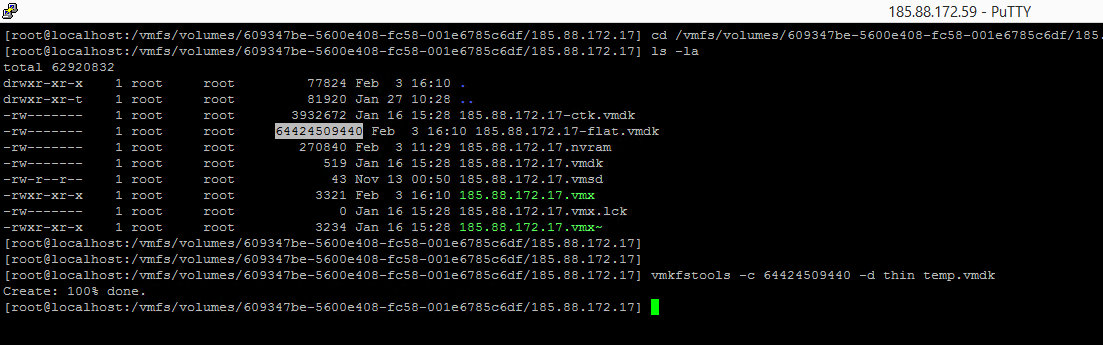

Nachdem Sie den Ordner betreten haben, geben Sie den Befehl ls -la ein, hier erhalten wir die Größe von flat.vmdk. Da steht 64424509440.

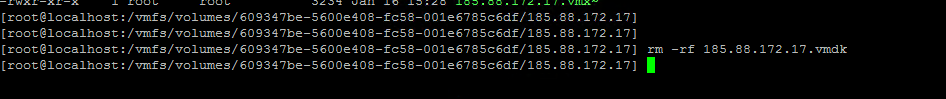

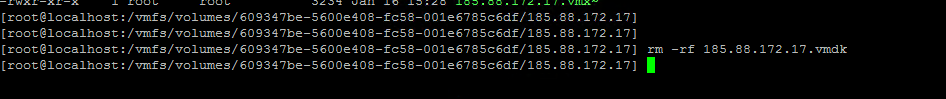

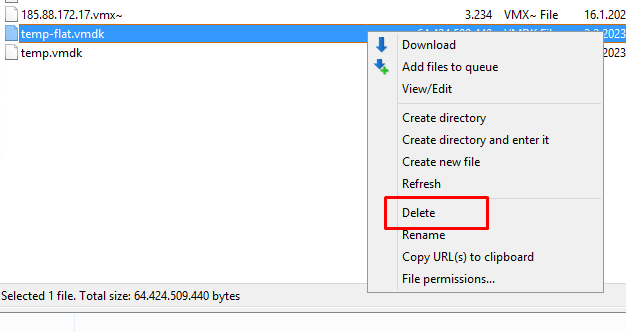

Löschen Sie nun die vorhandene .vmdk-Datei, indem Sie rm -rf xxx.vmdk eingeben. HINWEIS: Löschen Sie die Datei xxx.vmdk. Löschen Sie niemals xxx-flat.vmdk.

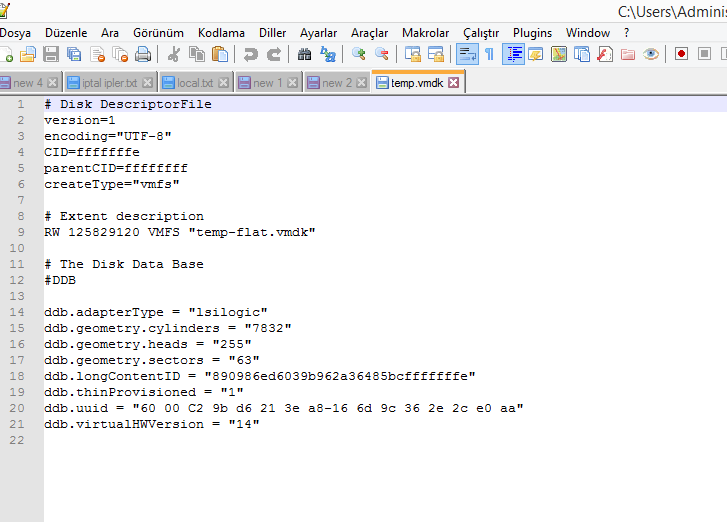

Geben Sie dann den Befehl vmkfstools -c 64424509440 -d thin temp.vmdk ein. Beachten Sie, dass die Größe von 64424509440 hier -flat.vmdk sein sollte, wenn wir ls -la ausführen.

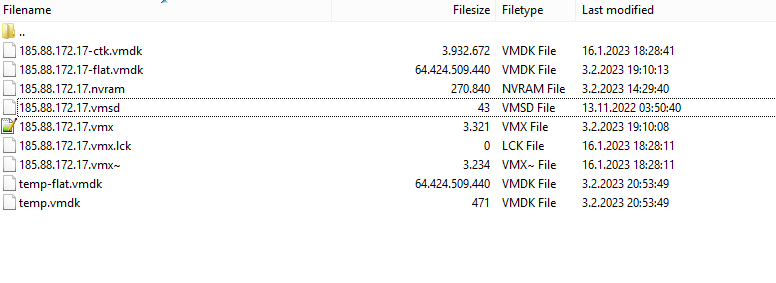

Wenn Sie nun den Ordner betreten, sehen Sie temp.vmdk und temp-flat.vmdk.

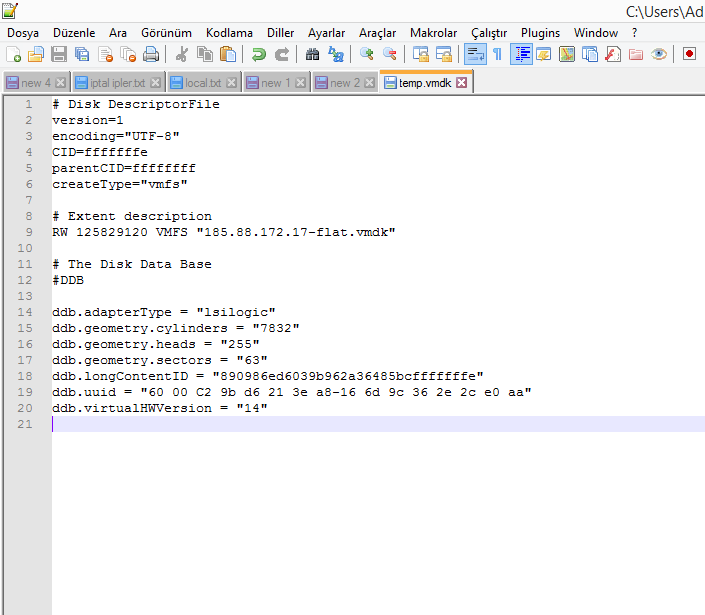

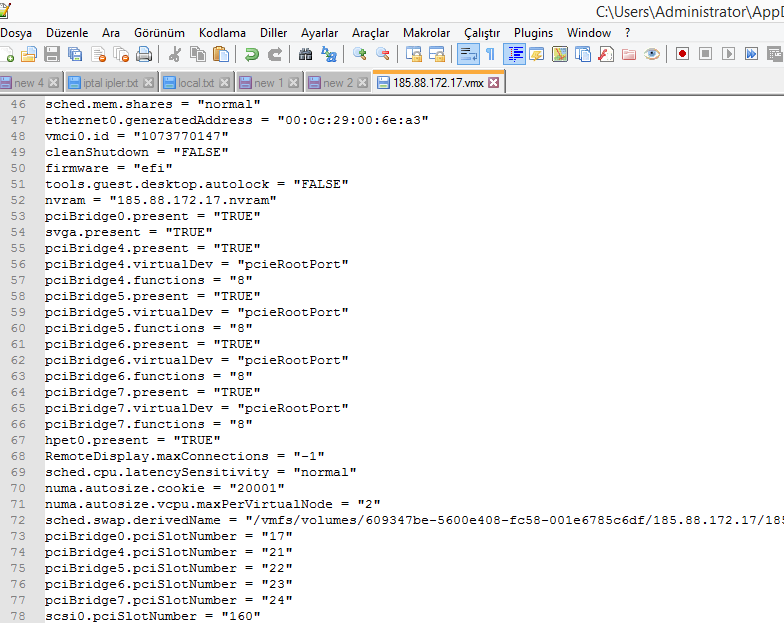

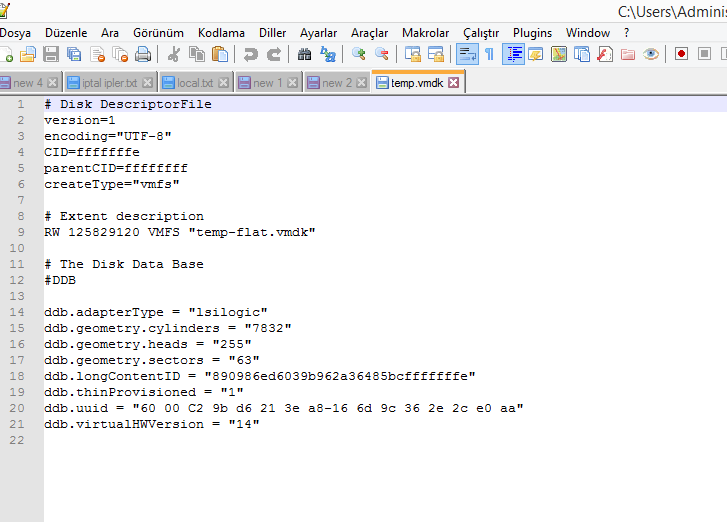

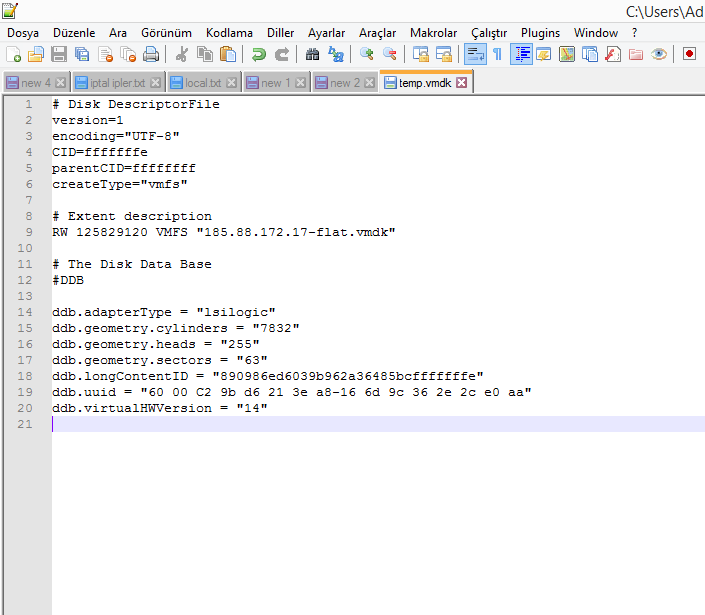

Öffnen Sie temp.vmdk mit Notepad, es sieht wie oben aus. In Zeile 9 steht „temp-flat.vmdk“. Wir werden es durch das Original -flat.vdmk ersetzen. Mein ursprünglicher flat.vmdk-Name war 185.88.172.17-flat.vmdk, also bearbeite ich ihn entsprechend. Ich lösche auch die Zeile ddb.thinProvisioned = „1“ in Zeile 19.

Ich habe Zeile 9 in „185.88.172.17-flat.vmdk“ geändert und Zeile ddb.thinProvisioned = „1“ in Zeile 19 gelöscht. Die endgültige Version ist wie in der SS oben.

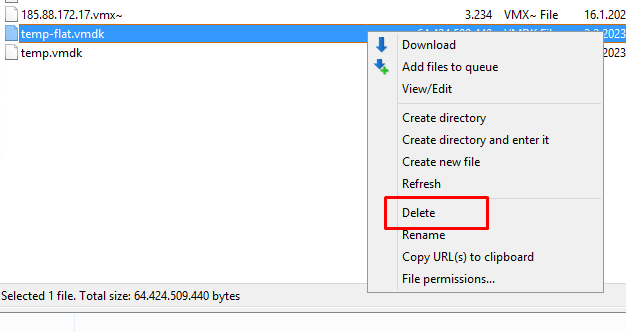

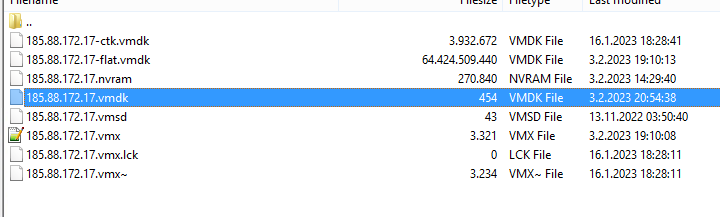

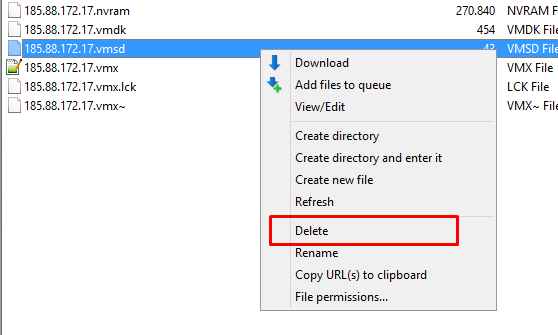

Gehen Sie dann zurück zu FTP und löschen Sie temp-flat.vmdk. Benennen Sie die Datei temp.vmdk genauso um wie flat.vmdk. Mein flat.vmdk-Name war 185.88.172.17-flat.vmdk. Also habe ich den Dateinamen temp.vmdk in 185.88.172.17.vmdk geändert, also habe ich einfach die Zeile -flat gelöscht. Der Endzustand war wie folgt

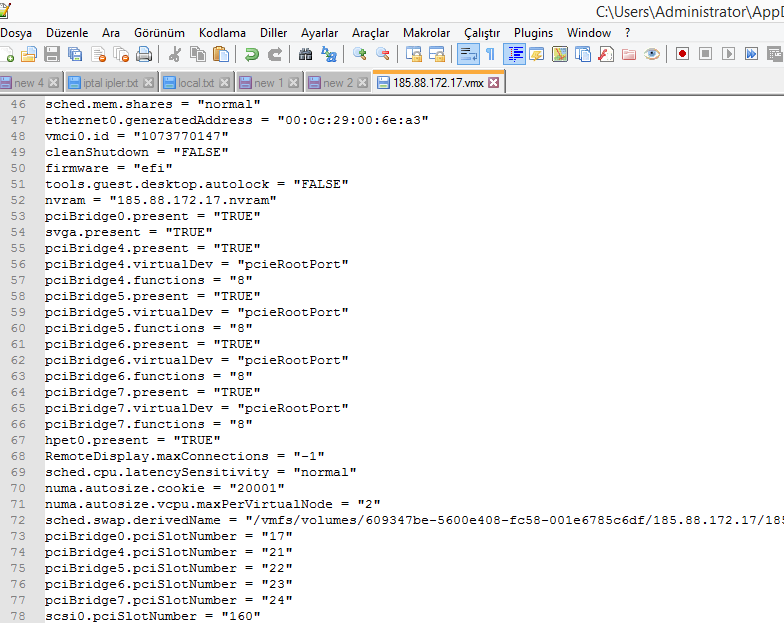

Als nächstes bearbeiten wir Ihre .vmx-Datei. Da Ihre aktuelle .vmx-Datei verschlüsselt ist, bleibt ihre Sicherung als .vmx~. Der Dateiname in meinem FTP lautet 185.88.172.17.vmx~. Ich öffne es mit Notepad, nehme alle Codes und füge sie in die ursprüngliche .vmx ein (in 185.88.172.17.vmx)

So funktioniert die .vmx-Datei darin, also habe ich einfach die .vmx~-Datei genommen und eine .vmx-Datei erstellt.

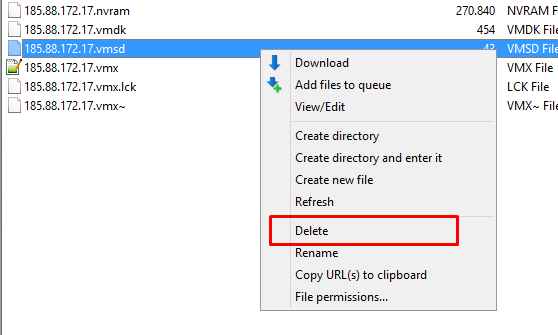

Gehen Sie dann zurück zu FTP und löschen Sie die .vmsd-Datei, sie ist verschlüsselt und beschädigt, Sie brauchen sie nicht.

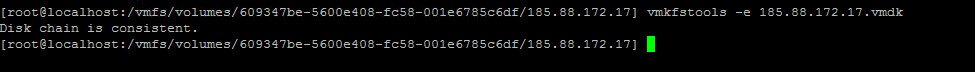

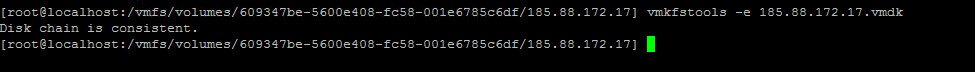

Kehren Sie zum SSH-Bildschirm zurück und geben Sie vmkfstools -e xxxx.vmdk ein. Machen Sie, was auch immer Ihr .vmdk-Name ist.

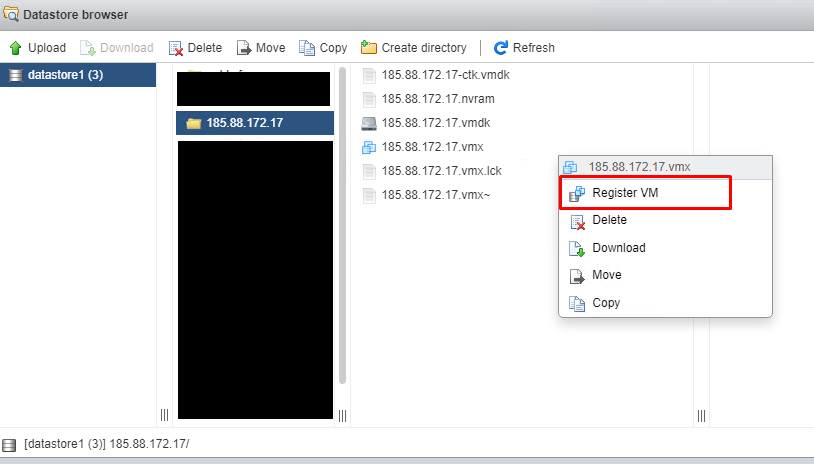

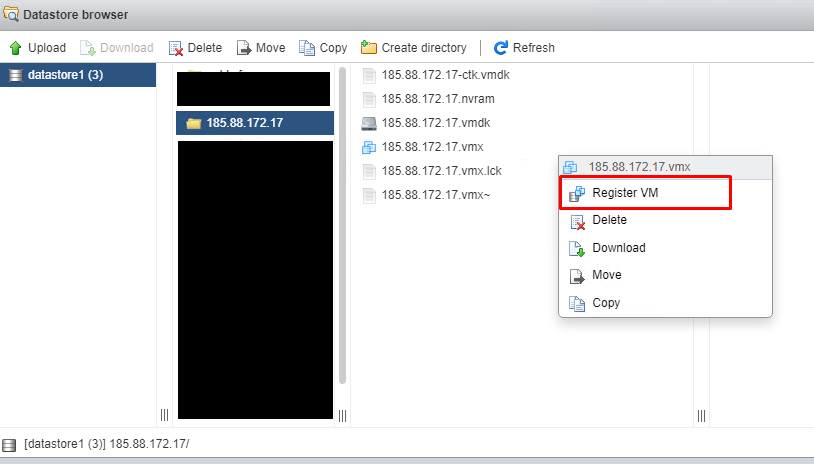

Geben Sie dann den Datenspeicher in ESXi ein und klicken Sie mit der rechten Maustaste auf xxx.vmx in dem Ordner, den Sie bearbeitet haben, und führen Sie Register VM aus. Wenn die VM bereits vorhanden ist, klicken Sie zuerst mit der rechten Maustaste im Bereich Virtuelle Maschinen darauf und deregistrieren Sie sie, d. h. entfernen Sie sie von der ESXi-Oberfläche, klicken Sie dann mit der rechten Maustaste auf die .vmx-Datei und lassen Sie sie VM registrieren.

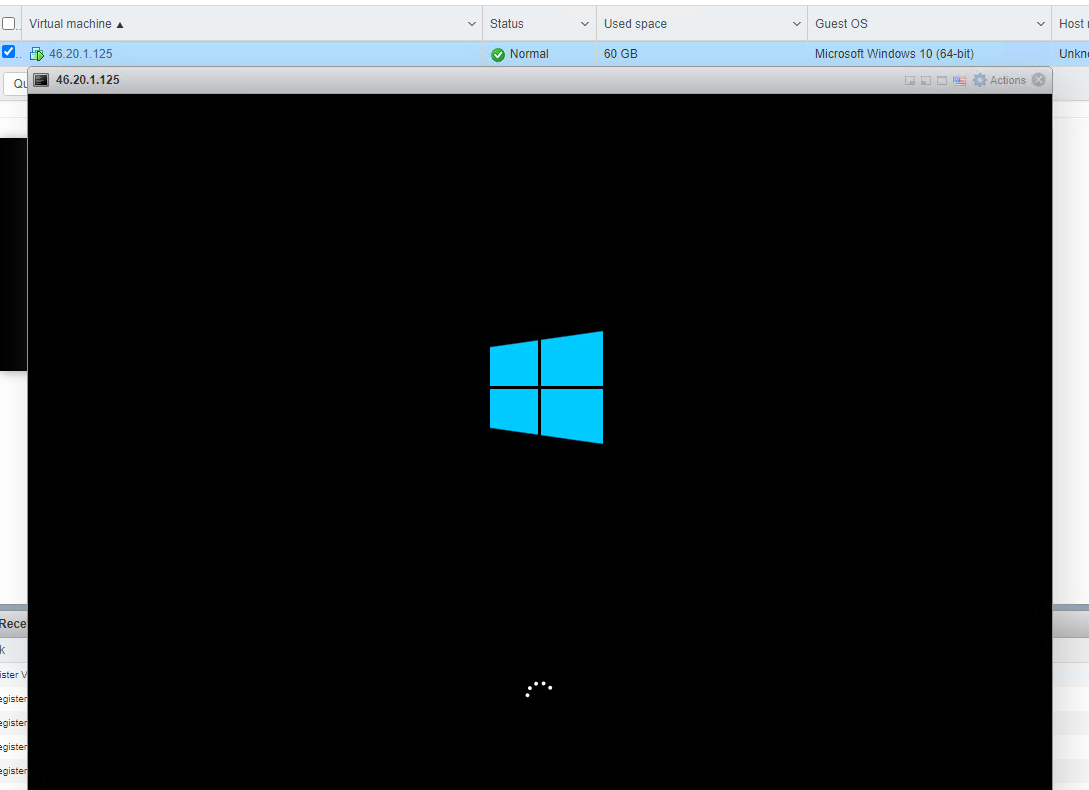

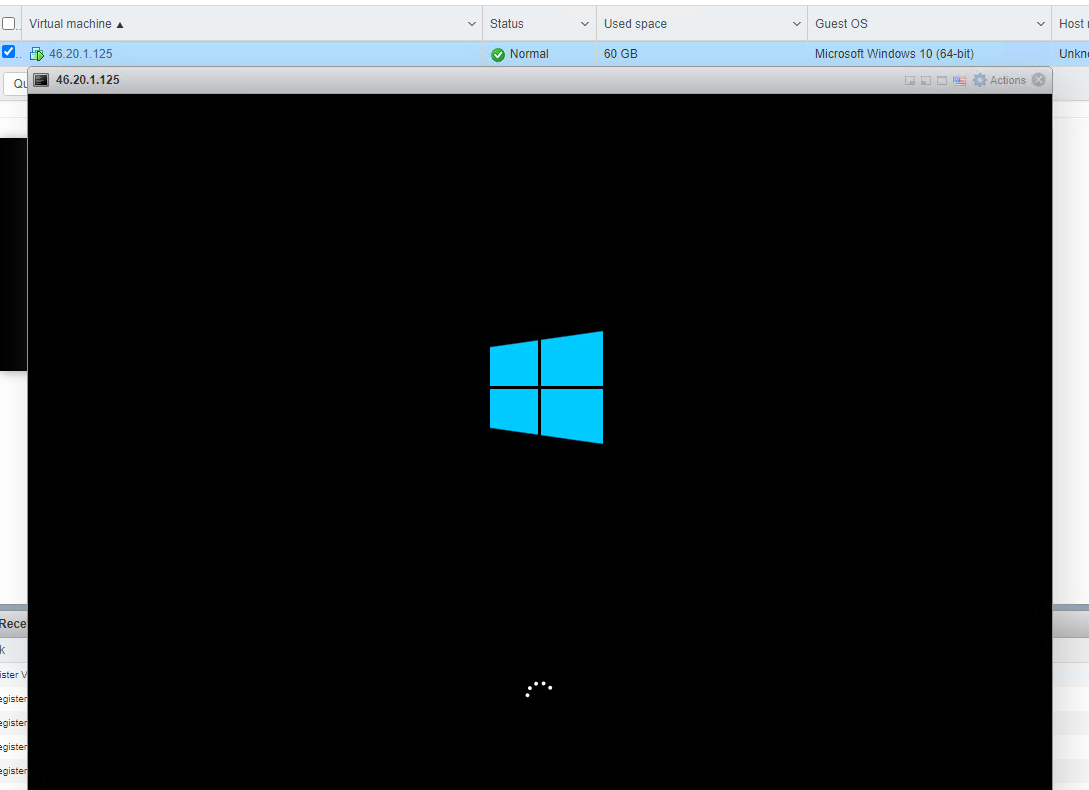

Nach der Registrierung einer VM erscheint Ihr virtueller Server im Bereich ESXi Virtual Machines und Sie können ihn öffnen und verwenden.

Nachdem diese Prozesse abgeschlossen sind, vergessen Sie nicht, ESXi zu formatieren und auszuschalten. Aktualisieren Sie außerdem Ihren ESXi mit den neuesten verfügbaren Sicherheitspatches.