Ukraine Ziel von DDoS-Angriffen über kompromittierte WordPress-Seiten!!

Das Computer-Notfallteam der Ukraine (CERT-UA) hat eine Ankündigung veröffentlicht, in der vor laufenden DDoS-Angriffen (Distributed Denial of Service) gewarnt wird, die auf pro-ukrainische Websites und das Webportal der Regierung abzielen!

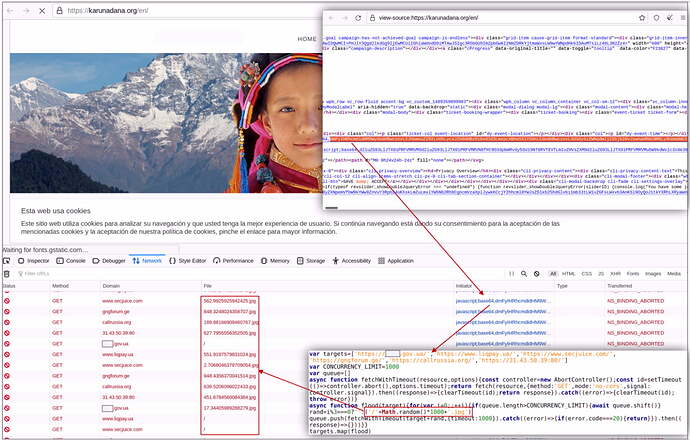

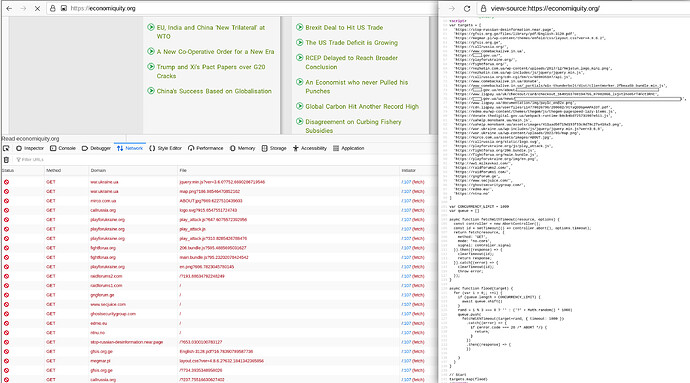

Die Bedrohungsakteure, die derzeit noch unbekannt sind, kompromittieren WordPress-Sites und injizieren bösartigen JavaScript-Code, um die Angriffe durchzuführen.

Diese Skripte werden in die HTML-Struktur der Hauptdateien der Website eingefügt und sind base64-codiert, um der Erkennung zu entgehen.

Der Code wird auf dem Computer des Website-Besuchers ausgeführt und weist dessen verfügbare Rechenressourcen an, eine anormale Anzahl von Anfragen zum Angriff auf im Code definierte Objekte (URLs) zu generieren.

Das Ergebnis ist, dass einige der Ziel-Websites von den Anfragen überschwemmt werden und dadurch für ihre regelmäßigen Besucher unzugänglich werden.

Dies alles geschieht, ohne dass die Eigentümer oder Besucher der kompromittierten Websites es jemals bemerken, abgesehen von vielleicht einigen kaum wahrnehmbaren Leistungseinbußen für letztere.

Einige der anvisierten Websites sind:

- kmu.gov.ua (Ukrainisches Regierungsportal)

- callrussia.org (Projekt zur Sensibilisierung in Russland)

- gngforum.ge (unzugänglich)

- secjuice.com (Infosec-Ratschläge für Ukrainer)

- liqpay.ua (unzugänglich)

- gfis.org.ge (unzugänglich)

- playforukraine.org (spielerische Spendenaktion)

- war.ukraine.ua (Nachrichtenportal)

- micro.com.ua (unzugänglich)

- fightforua.org (internationales Bewerbungsportal)

- edmo.eu (Nachrichtenportal)

- ntnu.no (Website der norwegischen Universität)

- megmar.pl (Polnisches Logistikunternehmen)

Die oben genannten Einrichtungen und Standorte haben im anhaltenden militärischen Konflikt mit Russland eine starke Haltung zugunsten der Ukraine eingenommen, sodass sie nicht zufällig ausgewählt wurden. Dennoch ist nicht viel über die Ursprünge dieser Angriffe bekannt.

Im März wurde eine ähnliche DDoS-Kampagne mit demselben Skript, aber gegen eine kleinere Gruppe pro-ukrainischer Websites sowie gegen russische Ziele durchgeführt.

Erkennung und Reaktion:

Das CERT-UA arbeitet eng mit der Nationalbank der Ukraine zusammen, um Abwehrmaßnahmen gegen diese DDoS-Kampagne umzusetzen.

Die Behörde hat die Eigentümer, Registrare und Hosting-Dienstleister der kompromittierten Websites über die Situation informiert und Anweisungen gegeben, wie sie schädliches JavaScript erkennen und von ihren Websites entfernen können.

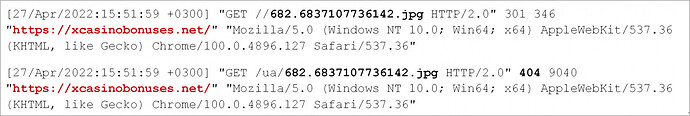

„Um ähnlich der erwähnten anormalen Aktivität in den Logfiles des Webservers zu erkennen, sollte man auf die Events mit dem Response Code 404 achten und, wenn sie anormal sind, diese mit den Werten des HTTP-Headers „Referer“ korrelieren „, die die Adresse der Webressource enthält, die eine Anfrage initiiert hat“, rät CERT-UA .

Derzeit leiten mindestens 36 bestätigte Websites böswillige Müllanfragen an die Ziel-URLs, aber diese Liste kann sich jederzeit ändern oder aktualisiert werden.

Aus diesem Grund hat CERT-UA ein Erkennungstool in den Bericht aufgenommen, um allen Website-Administratoren dabei zu helfen, ihre Websites jetzt und in Zukunft zu scannen.

Darüber hinaus ist es wichtig, die Content-Management-Systeme (CMS) Ihrer Website auf dem neuesten Stand zu halten, die neueste verfügbare Version aller aktiven Plugins zu verwenden und den Zugriff auf die Website-Verwaltungsseiten einzuschränken.

Die momentan infizierten „Angriffs-Sites“:

hxxp://cmtheodor[.]be

hxxp://staystrongjewels[.]com

hxxp://kesp[.]cl

hxxp://moskeet[.]com

hxxp://timeandbright[.]com

hxxp://winchconstruction[.]com

hxxp://nejsemlama[.]cz

hxxp://mitraseo[.]hol[.]es

hxxp://blog[.]gocon[.]in

hxxp://anniversarygiftsforcouples[.]com

hxxp://granitecsinks[.]ca

hxxp://easternexecutiveclub[.]com

hxxp://economiquity[.]org

hxxp://enlamentedeunasesor[.]com

hxxp://fan-guy[.]com

hxxp://garagemusicschool[.]it

hxxp://iforma[.]es

hxxp://inter-webservices[.]com

hxxp://karunadana[.]org

hxxp://pius-studio[.]at

hxxp://ludepa[.]ec

hxxp://e-wwg[.]com

hxxp://brunoboys[.]net

hxxp://lesrochersblancs[.]com

hxxp://lonelyatthetop[.]com

hxxp://sea-dobbiaco.bz[.]it

hxxp://gopoppers[.]com

hxxp://aspe[.]ro

hxxp://podologaneri[.]it

hxxp://cuts-international[.]org

hxxp://texlidia[.]com

hxxp://programasparapc[.]net

hxxp://hamnavard.sharif[.]ir/wp-content/plugins/visitors-traffic-real-time-statistics/js/front.js?ver=5.6.8

hxxps://xcasinobonuses[.]net/wp-content/themes/xcasinobonuses/js/bootstrap.min.js

hxxps://olei[.]ro/wp-content/plugins/translatepress-multilingual/assets/js/trp-frontend-compatibility.js

hxxps://floorfix.com[.]au/wp-content/themes/evolve/library/media/js/parallax/parallax.js?ver=5.1.13

Empfehlungen des CERT - UA:

-

Ergreifen Sie Maßnahmen, um bösartiges JavaScript zu identifizieren und zu entfernen.

-

Sicherstellung, dass die Inhaltsverwaltungssysteme (CMS) der Websites aktualisiert und auf dem neuesten Stand gehalten werden.

-

Den Zugang zu den Verwaltungsseiten der Website einschränken.

Identifikations-Skript zur Untersuchung eines verdächtigen CMS:

Yara:

rule MAL_BrownFlood_1

{

meta:

description = "To detect BrownFlood JavaScript DDoS implant"

author = "CERT-UA"

created = "2022-04-27"

version = 2

strings:

$s1 = "://"

$s2 = " fetch("

$f1 = "AbortController()"

$f2 = "Math.random()"

$f3 = "await "

$f4 = ".shift("

$f5 = ".push("

$m1 = "GET"

$m2 = "no-cors"

$a1 = "fetchWithTimeout"

$a2 = "CONCURRENCY_LIMIT"

$a3 = "flood"

condition:

(

all of ($s*) and

for all of ($f*): (# == 1) and

all of ($m*)

) or

(

all of ($s*) and

2 of ($a*)

)

}

rule MAL_BrownFlood_2

{

meta:

description = "To detect BrownFlood JavaScript DDoS implant (base64 encoded)"

author = "CERT-UA"

created = "2022-04-27"

version = 2

strings:

$s1 = "http://" base64

$s2 = "https://" base64

$i = " fetch(" base64

$f1 = "AbortController()" base64

$f2 = "Math.random()" base64

$f3 = "await " base64

$f4 = ".shift(" base64

$f5 = ".push(" base64

$m1 = "GET" base64

$m2 = "no-cors" base64

$a1 = "fetchWithTimeout" base64

$a2 = "CONCURRENCY_LIMIT" base64

$a3 = "flood" base64

condition:

(

any of ($s*) and

$i and

for all of ($f*): (# < 6) and

all of ($m*)

)

or

(

any of ($s*) and

$i and

2 of ($a*)

)

}