Über 92.000 exponierte D-Link-NAS-Geräte verfügen über ein Backdoor-Konto!

Ein Bedrohungsforscher hat eine neue Schwachstelle bei der willkürlichen Befehlsinjektion und einer fest codierten Hintertür in mehreren ausgedienten D-Link Network Attached Storage (NAS)-Gerätemodellen aufgedeckt.

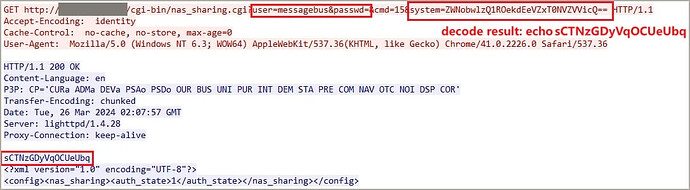

Der Forscher, der den Fehler entdeckt hat, „Netsecfish“, erklärt , dass das Problem im Skript „/cgi-bin/nas_sharing.cgi“ liegt und sich auf dessen HTTP-GET-Request-Handler-Komponente auswirkt.

Die beiden Hauptprobleme, die zu dem als CVE-2024-3273 verfolgten Fehler beitragen , sind eine Hintertür, die durch ein fest codiertes Konto (Benutzername: „messagebus“ und leeres Passwort) ermöglicht wird, und ein Problem mit der Befehlsinjektion über den Parameter „system“.

Wenn sie miteinander verkettet sind, kann jeder Angreifer aus der Ferne Befehle auf dem Gerät ausführen.

Der Befehlsinjektionsfehler entsteht durch das Hinzufügen eines Base64-codierten Befehls zum Parameter „system“ über eine HTTP-GET-Anfrage, der dann ausgeführt wird.

„Eine erfolgreiche Ausnutzung dieser Schwachstelle könnte es einem Angreifer ermöglichen, willkürliche Befehle auf dem System auszuführen, was möglicherweise zu unbefugtem Zugriff auf vertrauliche Informationen, Änderung von Systemkonfigurationen oder Denial-of-Service-Bedingungen führen könnte“, warnt der Forscher.

Die von CVE-2024-3273 betroffenen Gerätemodelle sind:

-

DNS-320L Version 1.11, Version 1.03.0904.2013, Version 1.01.0702.2013

-

DNS-325 Version 1.01

-

DNS-327L Version 1.09, Version 1.00.0409.2013

-

DNS-340L Version 1.08

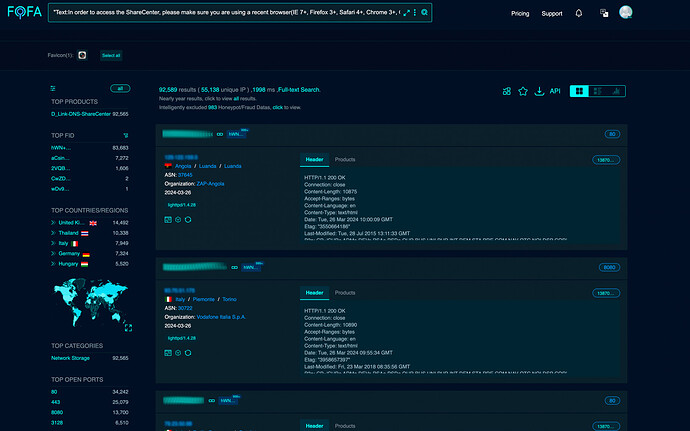

Laut Netsecfish zeigen Netzwerkscans, dass über 92.000 anfällige D-Link-NAS-Geräte online offengelegt und durch diese Schwachstellen anfällig für Angriffe sind.

Keine Patches verfügbar!

Nachdem wir D-Link bezüglich des Fehlers und der Veröffentlichung eines Patches kontaktiert hatten, teilte uns der Anbieter mit, dass diese NAS-Geräte das Ende ihrer Lebensdauer (EOL) erreicht hätten und nicht mehr unterstützt würden.

„Alle Network Attached Storage-Geräte von D-Link haben seit vielen Jahren das Ende ihres Lebens- und Nutzungszeitraums erreicht [und] die Entwicklung der mit diesen Produkten verbundenen Ressourcen wurde eingestellt und sie werden nicht mehr unterstützt“, erklärte der Sprecher.

„D-Link empfiehlt, diese Produkte aus dem Verkehr zu ziehen und durch Produkte zu ersetzen, die Firmware-Updates erhalten.“

Der Sprecher von D-Link teilte außerdem mit, dass die betroffenen Geräte nicht über automatische Online-Aktualisierungsfunktionen oder Kundenkontaktfunktionen zur Übermittlung von Benachrichtigungen verfügen, wie dies bei aktuellen Modellen der Fall ist.

Daher beschränkte sich der Anbieter darauf, gestern ein Sicherheitsbulletin zu veröffentlichen, um auf den Fehler und die Notwendigkeit aufmerksam zu machen, diese Geräte sofort außer Betrieb zu nehmen oder zu ersetzen.

D-Link hat eine spezielle Support-Seite für ältere Geräte eingerichtet , auf der Besitzer durch Archive navigieren können, um die neuesten Sicherheits- und Firmware-Updates zu finden.

https://support.dlink.com/index.aspx

Wer darauf besteht, veraltete Hardware zu verwenden, sollte zumindest die neuesten verfügbaren Updates installieren, auch wenn diese neu entdeckte Probleme wie CVE-2024-3273 nicht beheben.

Darüber hinaus sollten NAS-Geräte niemals dem Internet ausgesetzt werden, da sie häufig zum Ziel von Ransomware-Angriffen sind, um Daten zu stehlen oder zu verschlüsseln .