Vorab:

Das Tachyon-Netzwerk bzw. Protokoll und der resultierende VPN-Dienst befinden sich noch in einer Testphase!!

Der Hintergrund:

Lassen Sie uns die wichtigsten Cybersicherheitsvorfälle der letzten 10 Jahre Revue passieren:

● 2017: PRISM, das Programm, mit dem die NSA verschiedene Arten von Daten sammelt: E-Mail, Video-/Sprachchat

Chat, gespeicherte Fotos, VoIP, Dateiübertragungen, Benachrichtigungen über Aktivitäten von Zielpersonen, Logins usw;

● 2018: eine Börse wurde enttarnt, die sensible Nutzerdaten im Klartext über

HTTP. Der Angreifer war in der Lage, das Benutzerpasswort ohne Authentifizierung zu ändern [1];

● Mai 2018: Das FBI warnte die Öffentlichkeit vor der Malware „VPNFilter“, die über

500.000 Router weltweit infiziert hat. Die Malware ist für eine Reihe von schändlichen Zwecken konzipiert

einschließlich der Überwachung und Manipulation des Datenverkehrs sowie des Diebstahls sensibler Daten;

● 2019: Forschungen der K.U. Leuven legen nahe, dass WPA2-Verschlüsselungsschwachstellen über

KRACK ausgenutzt werden können, um die über das WiFi-Netzwerk gesendeten Daten zu lesen, zu stehlen und zu manipulieren.

Die Schlussfolgerungen, die wir aus diesen Vorfällen ziehen können:

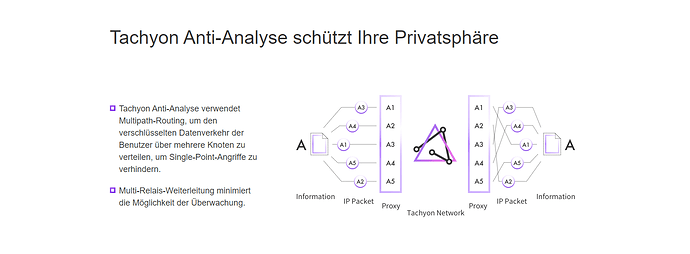

● Eine zentralisierte Struktur kann Nutzerdaten nicht vor staatlicher Überwachung/Datenanfragen schützen.

Anfragen;

● Netzwerke sind während der Übertragung anfällig für Angriffe;

Sicherheitslücken sind unvermeidlich, unabhängig von der Größe des Unternehmens oder der technischen Kompetenz.

Man kann die Cybersicherheit niemals in die Hände und Technologien seiner Manager legen.

Wir brauchen eine praktikablere und elegantere Lösung, insbesondere in der boomenden DeFi-Branche, in der die Cybersicherheit das Hauptanliegen ist.

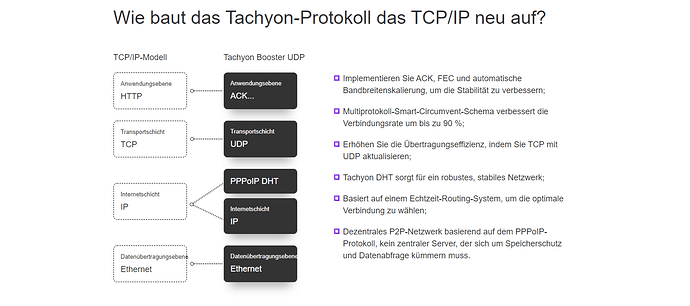

TCP/IP-Protokoll wirkt veraltet:

Als Grundlage des modernen Internets ist das TCP/IP-Modell, wenn es verbessert werden kann, von großer Bedeutung für die Entwicklung des Internets. Viele Unternehmen arbeiten hart an der Verbesserung von TCP/IP zu verbessern, wie z. B. das QUIC-Protokoll von Google, Apera von IBM und viele andere.

Als Nächstes werden wir erklären, warum Tachyon das TCP/IP-Protokoll aus der Praxis

und Erfahrung ersetzen sollte…

Es ist 36 Jahre her, dass TCP/IP am 1. Januar 1983 offiziell als Kommunikationsprotokoll verabschiedet wurde.

1983. Das TCP/IP-Modell gliedert sich in die folgenden Teile:

Ethernet als Data Link Layer-Protokoll:

Bustopologie-Struktur mit CSMA/CD würde beim Auftreten einer großen Anzahl von Kollisionen zu Überlastungen führen.

Anzahl von Kollisionen. Die Sterntopologie ist nicht robust genug. Sobald der zentrale Knoten ausfällt, ist das gesamte Netz nicht mehr verfügbar.

IP als Protokoll der Internet-Schicht:

IP-Adressen sind oft an die physikalische Adresse gebunden. Mit Hilfe von Social-Engineering-Techniken kann der Hacker die Adresse mit der Person verknüpfen, ein Profil der Person erstellen und betrügerische Handlungen begehen. Da Plattformen auch die IP-Adresse als einen der wichtigsten Identifikatoren verwenden, verfolgen sie die IPs beim Surfen, um relevante Werbung zu schalten.

TCP als Transportschichtprotokoll:

Der TCP-Drei-Wege-Handshake-Mechanismus, der Bestätigungsmechanismus und die Staukontrolle führen zu Bandbreiten- und Zeitverlusten, wenn das Netz instabil ist.

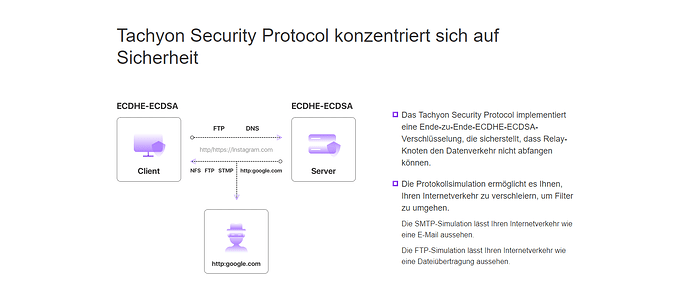

HTTP/HTTPS als Protokoll der Anwendungsschicht:

Das Hypertext Transfer Protocol (HTTP) ist die Grundlage für die Datenübertragung im World Wide Web, aber sein Protokoll birgt verschiedene Sicherheitsrisiken, ist anfällig gegen Penetration und Hijacking.

Obwohl TCP/IP Sicherheitskomponenten wie TLS 1.3 auf der Anwendungsschicht bereitstellt, sind aufgrund der Übermittlung einiger Praktiken und sogar einiger Vermittlungsstellen immer noch

Schlüsselinformationen (z. B. Passwörter) im Klartext über das HTTP-Protokoll, das leicht von Hackern abgefangen werden können

Das Tachyon-Team, das seit vielen Jahren in der Branche tätig ist, hat die Unzulänglichkeiten im VPN-Geschäft analysiert.

●Die Bandbreitenressourcen werden hauptsächlich vom VPN-Anbieter zur Verfügung gestellt, und die Nutzerdaten können willkürlich abgerufen und zwischengespeichert werden, so dass die vom VPN-Anbieter geforderte und behauptete Datenschutzrichtlinie nicht vollständig umgesetzt werden kann;

● Einige VPN-Dienstanbieter ignorieren selbst die Richtlinie zur Speicherung von Protokollen und versuchen, durch den Weiterverkauf von Nutzerdaten Kapital zu schlagen, indem sie Nutzerdaten weiterverkaufen;

● Vorbehaltlich gesetzlicher Bestimmungen und behördlicher Anordnungen sind zentralisierte VPN-Dienstanbieter anfällig für die Überwachung durch mächtige Behörden;

● Ein VPN-Anbieter kann nur eine bestimmte Anzahl von Servern von einigen wenigen VPS-Anbietern bereitstellen. Der Serverknoten ist begrenzt und anfällig für Analyse der VPS-Netzwerke. Das Netzwerk ist nicht stabil, und die Geschwindigkeit kann nicht effektiv garantiert werden.

Inhaltsanbieter (z. B. Netflix) verwenden oft das VPS-IP-Sperrschema, um zu verhindern, dass Benutzer mit VPNs den Zugriff auf ihre Dienste erhalten.

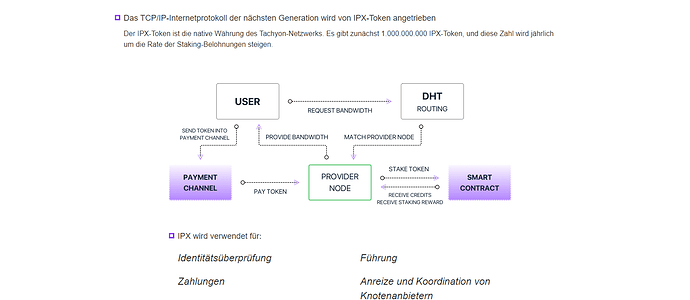

Seit 2016 haben die Teams von Tachyon und V SYSTEMS zusammengearbeitet und tauschen sich über Forschung und Entwicklung aus, um praktikable technische Lösungen für den veralteten TCP/IP-Stack zu finden. Wir teilen die gleiche Vision: die grundlegenden Internet-Infrastrukturtechnologien zu verbessern. Ein Erfolg in diesem Bereich würde eine erhebliche Verbesserung der Internet-Infrastruktur sowie die Dezentralisierung einer immer größeren Anzahl von Internetdiensten.

Diese Zusammenarbeit ist für die Teams von V SYSTEMS und Tachyon von großer Bedeutung.

Welche Probleme löst das Tachyon-Protokoll?

- Tachyon SDK ermöglicht Entwicklern die Verwendung von Tachyon in ihren Apps

- Standard-API ermöglicht einfache Integration und schnelle Entwicklung

- Unterstützung für alle gängigen Programmiersprachen

- Kann für viele Anwendungsfälle angepasst werden

Alle weiterführenden Informationen bei Tachyon selber! Zu finden unter:

![]()

![]()