Sodinokibi aka REvil – der neue Shooting-Star der Ransomware-Szene!!!

Emotet macht Pause, GandCrab ist in Rente. Oder doch nicht? Eine derzeit auch hierzulande sehr aktive Ransomware weist einige Parallelen zu letzterem auf…

Einnahmen von rund 150 Millionen US-Dollar im Jahr sind ein gutes Argument dafür, sich ein wenig früher in den Ruhestand zu verabschieden.

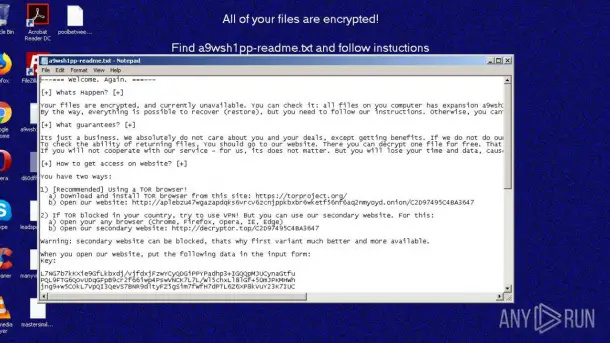

Die Entwickler der Ransomware GandCrab, die seit 2018 unzählige Windowsrechner weltweit befiel, [schienen Anfang Juni dieses Jahres genau diesen Entschluss gefasst zu haben]. In Untergrundforen bedankten sie sich ziemlich überheblich bei den Opfern ihres Verschlüsselungstrojaners und kündigten an, Ende Juni den „Support“ einzustellen. Sie forderten auch Dritte auf, die Verbreitung ihres Schädlings zu stoppen. Sich selbst betrachteten sie als leuchtendes Beispiel dafür, dass man Böses tun und durchaus ungestraft davonkommen könne: “We are a living proof that you can do evil and get off scot-free”, schrieben sie.

GandCrabs Erbe

Dieses Statement erinnert an den Namen einer neuen Ransomware – „REvil“ –, die das Team von Cisco Talos etwa einen Monat vor diesem Statement, nämlich Ende April, erstmals in freier Wildbahn sichtete. Wie Cisco Talos in einem Blogeintrag beschreibt, versuchten unbekannte Angreifer damals, über ein und dieselbe [Sicherheitslücke in Oracles WebLogic Server (CVE-2019-2729)] zuerst REvil und dann die zuletzt veröffentlichte GandCrab-Version 5.2 auf die Systeme zu schleusen.

Die Parallele zwischen Statement und Ransomware-Bezeichnung mag Zufall sein – die Verteilung zweier unterschiedlicher Ransomware-Familien durch dieselben Angreifer aber wohl nicht. Mittlerweile zeigen sich viele Sicherheitssoftware-Hersteller und unabhängige IT-Security-Experten überzeugt davon, dass REvil, auch bekannt als Sodinokibi oder Sodin, GandCrabs Erbe angetreten hat. Übrigens auch in Deutschland.

Gemeinsamkeiten und Unterschiede

Der Security-Blogger Brian Krebs hat Hinweise auf eine Verbindung zwischen GandCrab und Sodinokibi in einem Blog-Eintrag mit dem Titel „Is ‚REvil‘ the New GandCrab Ransomware?“ gebündelt. Neben dem bereits von Cisco Talos geschilderten Vorfall berichtet er darin unter anderem von einem Cybergangster, der Anfang Mai in einschlägigen Untergrundforen Affiliates für ein neues Ransomware-Projekt rekrutieren wollte.

Den Namen der neuen Malware habe dieser nicht nennen wollen; allerdings habe er erwähnt, dass dieser Name bereits in den Medien aufgetaucht sei. Er gab außerdem an, dass die Ransomware nicht auf Systemen installiert werden dürfe, die sich in bestimmten Ländern befänden. Krebs schreibt, dass genau dieselbe „Verbotsliste“ seinerzeit auch für GandCrab-Affiliates gegolten habe.

Hierzulande zog unter anderem G DATA vor etwa zwei Wochen eine Parallele zwischen GandCrab und Sodin. Der AV-Software-Hersteller warnte in einem Blogeintrag vor Bewerbungs-E-Mails an Personalabteilungen, die ebenfalls Sodin an Bord hatten. „Die Cyberkriminellen verwenden derzeit die gleiche Infrastruktur wie die Macher hinter dem Verschlüsselungstrojaner GandCrab“, heißt es darin.

Es gibt aber offenbar auch Unterschiede: Die IT-Sicherheitsfirma Tesorion hat den Code der beiden Verschlüsselungstrojaner auseinandergenommen und kam zu dem Ergebnis, dass sich die Codebase insgesamt signifikant unterscheidet. Allerdings gibt es laut Tesorion auch einzelne Teile, die auffallende Ähnlichkeiten aufweisen. Die Firma wäre laut Blogpost „nicht überrascht“, wenn es zwischen den Entwicklern beider Ransomware-Familien eine Verbindung gäbe – auch wenn sich diese nicht direkt aus dem Code ableiten lasse.

Sodinokibi auch in Deutschland aktiv

Während die Entwickler von Emotet gerade im Sommerurlaub zu sein scheinen, sorgt Sodinokibi zuverlässig dafür, dass in puncto Ransomware auch hierzulande keine Ruhe einkehrt. Vergangene Woche versuchten seine Entwickler, [ihn mittels recht gut gemachter BSI-Fake-Mails auf Systeme zu schmuggeln!

Die in diesem Artikel genannten Verbreitungsweg(e) sind lediglich Beispiele für Sodins bislang von verschiedenen Medien dokumentiertes Angriffs-Repertoire. Sie reichen aber aus, um einen wesentlichen Unterschied zwischen Sodin und Emotet aufzuzeigen.

Die Emotet-Gang betreibt nämlich fast ausschließlich sogenanntes Dynamit-Phishing. Anders als beim Spear Phishing erfolgt dieses zwar automatisiert, ist aber immer noch nahezu perfekt an die „Zielumgebung“ (etwa ein bestimmtes Unternehmen) angepasst. Sodin hingegen nutzt nahezu das komplette mögliche Angriffsspektrum von groß angelegten Spam-Kampagnen über Malvertising bis hin zu Sicherheitslücken in Server-Software . (div. Quellen)

…tja, so wie es aussieht, wird es in der hinsicht zu ransomware wohl eher KEIN sommerloch geben! die oben genannte verbreitung über eine neue welle von gefälschten bewerbungen hat dann wohl auch das altenheim in neuwied (rheinland-pfalz) die tage getroffen!

![]()

![]()