Salt Typhoon hackt Telekommunikationsunternehmen mit der neuen GhostSpider-Malware hinter die Tür

Es wurde beobachtet, dass die staatlich geförderte chinesische Hackergruppe Salt Typhoon eine neue „GhostSpider“-Hintertür bei Angriffen auf Telekommunikationsdienstleister nutzt.

Die Hintertür wurde von Trend Micro entdeckt, das die Angriffe von Salt Typhoon auf kritische Infrastrukturen und Regierungsorganisationen weltweit überwacht.

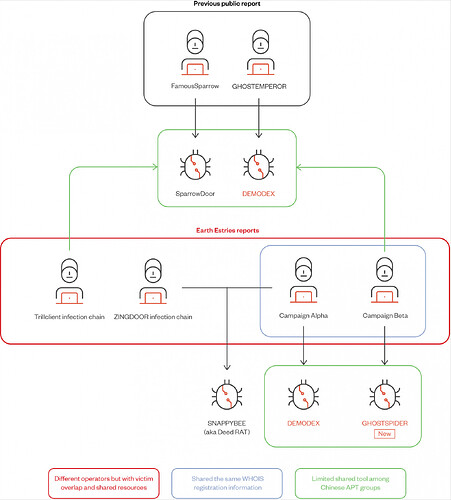

Neben GhostSpider entdeckte Trend Micro, dass die Bedrohungsgruppe auch eine zuvor dokumentierte Linux-Hintertür namens „Masol RAT“, ein Rootkit namens „Demodex“ und eine modulare Hintertür namens „SnappyBee“ verwendet, die von chinesischen APT-Gruppen gemeinsam genutzt wird.

Die globalen Kampagnen von Salt Typhoon

Salt Typhoon (auch bekannt als „Earth Estries“, „GhostEmperor“ oder „UNC2286“) ist eine hochentwickelte Hackergruppe, die seit mindestens 2019 aktiv ist und sich typischerweise auf Angriffe auf Regierungsbehörden und Telekommunikationsunternehmen konzentriert.

Kürzlich haben die US-Behörden bestätigt, dass Salt Typhoon hinter mehreren erfolgreichen Verstößen gegen Telekommunikationsdienstleister in den USA steckt, darunter Verizon, AT&T, Lumen Technologies und T-Mobile .

Später wurde zugegeben, dass es Salt Typhoon auch gelang, die private Kommunikation einiger US-Regierungsbeamter abzuhören und Informationen im Zusammenhang mit gerichtlich genehmigten Abhöranfragen zu stehlen.

Es berichtete heute, Die Washington Post dass die Behörden in den USA 150 Opfer, hauptsächlich im Raum DC, darüber informiert hätten, dass Salt Typhoon die Privatsphäre ihrer Kommunikation verletzt habe.

Laut Trend Micro hat Salt Typhoon Telekommunikation, Regierungsbehörden, Technologie, Beratung, Chemie und Transport in den USA, im asiatisch-pazifischen Raum, im Nahen Osten, in Südafrika und anderen Regionen angegriffen.

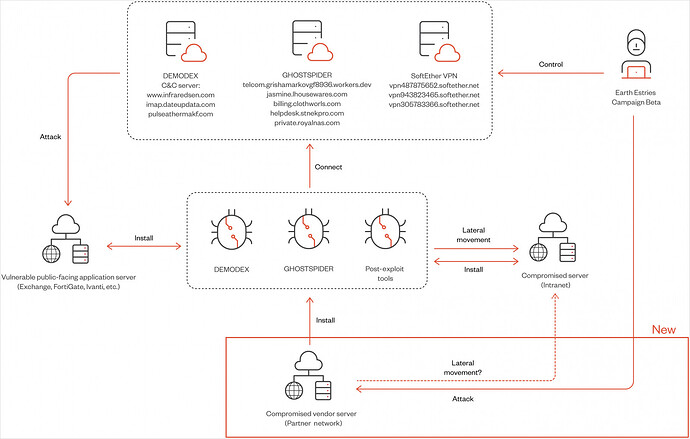

Die Sicherheitsforscher haben mindestens zwanzig Fälle bestätigt, in denen Salt Typhoon kritische Organisationen, in einigen Fällen auch deren Lieferanten, erfolgreich kompromittiert hat.

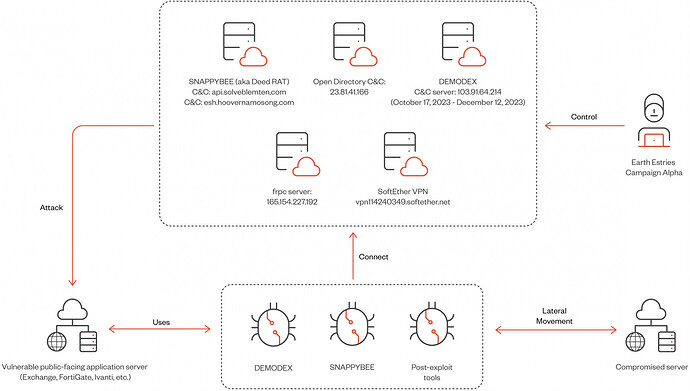

Zwei im Bericht hervorgehobene Kampagnen sind „Alpha“, die sich mit Demodex und SnappyBee gegen die taiwanesische Regierung und Chemieproduzenten richtete, und „Beta“, eine langfristige Spionage gegen südostasiatische Telekommunikations- und Regierungsnetzwerke, die GhostSpider und Demodex einsetzte.

Der Erstzugriff wird durch die Ausnutzung anfälliger, öffentlich zugänglicher Endpunkte erreicht, wobei Exploits für die folgenden Schwachstellen eingesetzt werden:

- CVE-2023-46805, CVE-2024-21887 (Ivanti Connect Secure VPN)

- CVE-2023-48788 (Fortinet FortiClient EMS)

- CVE-2022-3236 (Sophos Firewall)

- CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 (Microsoft Exchange – ProxyLogon)

Salt Typhoon nutzt LOLbin-Tools zum Sammeln von Informationen und zur lateralen Netzwerkbewegung in der Post-Compromise-Phase.

GhostSpider-Details

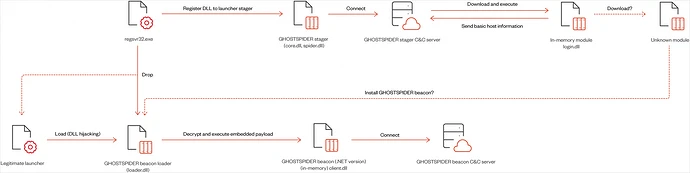

GhostSpider ist eine modulare Hintertür, die für langfristige Spionageoperationen entwickelt wurde, die ein hohes Maß an Tarnung erfordern, das durch Verschlüsselung erreicht wird und sich ausschließlich im Speicher befindet.

Es wird mithilfe von DLL-Hijacking auf das Zielsystem geladen und über das legitime Tool „regsvr32.exe“ als Dienst registriert, während ein sekundäres Modul, der Beacon Loader, verschlüsselte Nutzdaten direkt in den Speicher lädt.

GhostSpider führt vom Command-and-Control-Server (C2) empfangene Befehle aus, die in HTTP-Headern oder Cookies verborgen sind, um sich mit legitimem Datenverkehr zu vermischen.

Die Hintertür unterstützt die folgenden Befehle:

- Hochladen : Lädt ein bösartiges Modul in den Speicher, um bestimmte, vom Angreifer kontrollierte Aufgaben auszuführen.

- Erstellen : Aktiviert das geladene Modul, indem die für seinen Betrieb erforderlichen Ressourcen initialisiert werden.

- Normal : Führt die Hauptfunktion des geladenen Moduls aus, z. B. Datenexfiltration oder Systemmanipulation.

- Schließen : Entfernt das aktive Modul aus dem Speicher, um Spuren zu minimieren und Systemressourcen freizugeben.

- Update : Passt das Verhalten der Malware an, z. B. die Kommunikationsintervalle, um unauffällig und effektiv zu bleiben.

- Heartbeat : Hält die regelmäßige Kommunikation mit dem C&C-Server aufrecht, um zu bestätigen, dass das System weiterhin erreichbar ist.

Die Struktur dieser Befehle verleiht der Backdoor Vielseitigkeit und ermöglicht es Salt Typhoon, ihren Angriff je nach Netzwerk und Verteidigung des Opfers nach Bedarf anzupassen.

Andere von Salt Typhoon verwendete Tools

Abgesehen von GhostSpider verlässt sich Salt Typhoon auf eine Reihe proprietärer und von anderen chinesischen Bedrohungsakteuren gemeinsam genutzter Tools, die es ihnen ermöglichen, komplexe, mehrstufige Spionageoperationen durchzuführen, die von Edge-Geräten bis hin zu Cloud-Umgebungen reichen.

- SNAPPYBEE : Modulare Hintertür (auch Deed RAT genannt), die für langfristigen Zugriff und Spionage verwendet wird. Es unterstützt Funktionen wie Datenexfiltration, Systemüberwachung und die Ausführung von Angreiferbefehlen.

- MASOL RAT : Zunächst wurde eine plattformübergreifende Hintertür identifiziert, die auf südostasiatische Regierungen abzielt. Der Schwerpunkt liegt auf Linux-Servern, die den Fernzugriff und die Befehlsausführung ermöglichen.

- DEMODEX : Rootkit, das zur Aufrechterhaltung der Persistenz auf kompromittierten Systemen verwendet wird. Es nutzt Anti-Analysetechniken und stellt sicher, dass der Angreifer über längere Zeiträume unentdeckt bleibt.

- SparrowDoor : Hintertür mit Fernzugriffsfunktionen, die für seitliche Bewegungen und den Aufbau der C&C-Kommunikation verwendet wird.

- CrowDoor : Hintertür für Spionagezwecke, insbesondere gegen Regierungs- und Telekommunikationsunternehmen, mit Schwerpunkt auf Heimlichkeit und Datenexfiltration.

- ShadowPad : Malware, die von chinesischen APT-Gruppen geteilt wird und für Spionage und Systemkontrolle verwendet wird. Es fungiert als modulare Plattform zur Bereitstellung verschiedener bösartiger Plugins.

- NeoReGeorg : Tunneling-Tool zum Erstellen verdeckter Kommunikationskanäle, das es Angreifern ermöglicht, Netzwerkverteidigungen zu umgehen und kompromittierte Systeme zu kontrollieren.

- frpc : Open-Source-Reverse-Proxy-Tool zum Erstellen sicherer Verbindungen zu C&C-Servern, das die Datenexfiltration und die Remote-Befehlsausführung ermöglicht.

- Cobalt Strike : Im Handel erhältliches Penetrationstest-Tool, das von Angreifern genutzt wird, um Beacons für laterale Bewegungen, Rechteausweitung und Fernsteuerung zu erstellen.

Alles in allem ist das Arsenal von Salt Typhoon umfangreich und umfasst weit verbreitete Tools, die die Zuordnung erschweren können, wenn Forscher nur über begrenzte Sichtbarkeit verfügen.

Trend Micro charakterisiert Salt Typhoon abschließend als eine der aggressivsten chinesischen APT-Gruppen und fordert Unternehmen auf, wachsam zu bleiben und mehrschichtige Cybersicherheitsmaßnahmen anzuwenden.