Russische Armee im Visier neuer Android-Malware, versteckt in einer Karten-App…!

In trojanisierten Versionen der Karten-App Alpine Quest wurde eine neue Android-Malware entdeckt, die Berichten zufolge von russischen Soldaten zur Einsatzplanung in Kriegsgebieten verwendet wird.

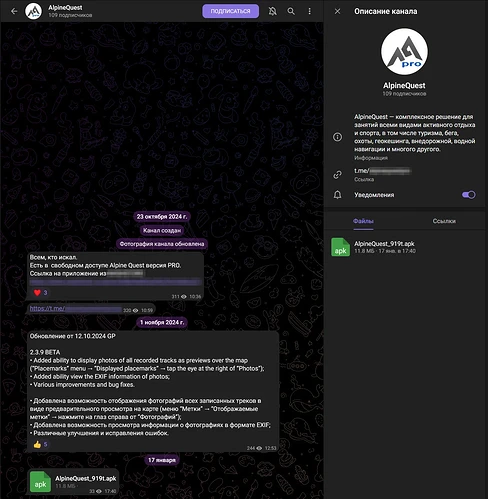

Angreifer bewerben die mit einem Trojaner infizierte App als kostenlose, geknackte Version der Premium-App Alpine Quest Pro und nutzen für die Verbreitung Telegram-Kanäle und russische App-Kataloge.

AlpineQuest ist eine legitime GPS- und topografische Karten-App für Android, die von Abenteurern, Sportlern, Such- und Rettungsteams sowie Militärpersonal verwendet und für ihre Offline-Funktionen und Präzision geschätzt wird.

Die App ist in zwei Versionen erhältlich: eine kostenlose Lite-Version mit eingeschränkten Funktionen und eine kostenpflichtige Pro-Version ohne Tracking-Bibliotheken, Analysen und Werbung.

Die Spyware, die von Forschern des russischen mobilen Antivirenunternehmens Doctor Web entdeckt wurde , versteckt sich in einer voll funktionsfähigen Alpine Quest Pro-App, wodurch das Misstrauen verringert und wertvolle Möglichkeiten zum Datendiebstahl geschaffen werden.

Nach dem Start versucht die Spyware, Kommunikationsdaten und vertrauliche Dokumente vom Gerät zu stehlen und so möglicherweise Details über Militäroperationen preiszugeben.

Die Spyware führt insbesondere folgende Aktionen aus:

-

Sendet die Telefonnummer, Kontakte, Geolokalisierung, Dateiinformationen und App-Version des Benutzers an Angreifer.

-

Überwacht Standortänderungen in Echtzeit und sendet Updates an einen Telegram-Bot.

-

Lädt zusätzliche Module herunter, um vertrauliche Dateien zu stehlen, insbesondere solche, die über Telegram und WhatsApp gesendet werden.

-

Sucht die Datei „locLog“ von Alpine Quest, die Standortverlaufsprotokolle enthält.

Doctor Web verfolgt die bisher undokumentierte Spyware unter dem Namen „Android.Spy. 1292.origin“, gab in seinem Bericht jedoch keine Angaben zu ihrer Herkunft bisher…

Wenige Hinweise auf eine Kompromittierung findet man hier:

https://github.com/DoctorWebLtd/malware-iocs/blob/master/Android.Spy.1292.origin/README.adoc?plain=1

Den Spieß umdrehen…

Die Taktik, gezielt Soldaten anzugreifen, wurde zuvor mit russischen Hackerangriffen in Verbindung gebracht, die oft mit staatlich geförderten Bedrohungsgruppen in Verbindung gebracht wurden, die Informationen für die russische Armee sammelten.

Im Dezember 2022 versuchten Hacker, über ein kompromittiertes E-Mail-Konto des ukrainischen Verteidigungsministeriums weitere Infektionen durchzuführen. Als Köder verwendeten sie DELTA , ein ukrainisches System zur Sammlung und Verwaltung von Geheimdienstinformationen.

Im Oktober 2024 zielte die russische Bedrohungsgruppe „UNC5812“ über eine gefälschte Agentur namens „ Civil Defense “ mit Windows- und Android-Malware auf ukrainische Wehrpflichtige ab.

Erst kürzlich, im Februar 2025, enthüllten Google-Forscher, dass russische Bedrohungsakteure der APT44-Gruppe bösartige QR-Codes verwendeten, um Opfer dazu zu verleiten, ihre Signal-Konten mit nicht autorisierten Geräten zu synchronisieren.

Die Entdeckung der mit einem Trojaner infizierten AlpineQuest-App zeigt, dass diese hinterhältigen Angriffe von beiden Seiten des Konflikts orchestriert werden, da die Informationsbeschaffung nach wie vor von entscheidender Bedeutung ist, um sich auf dem Schlachtfeld einen Vorteil zu verschaffen.