Russische APT29-Hacker nutzen iOS- und Chrome-Exploits, die von Spyware-Anbietern kommen!

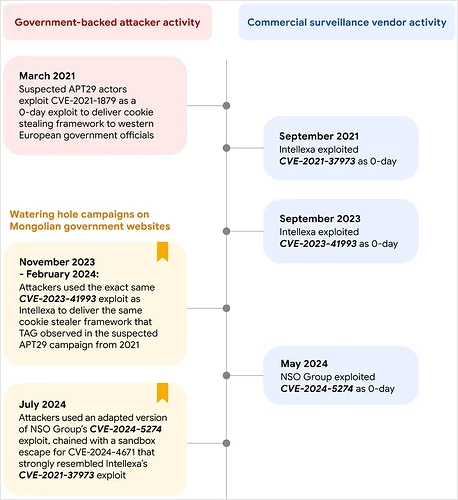

Es wurde beobachtet, dass die vom russischen Staat geförderte Hackergruppe APT29 zwischen November 2023 und Juli 2024 bei einer Reihe von Cyberangriffen dieselben iOS- und Android-Exploits nutzte, die von kommerziellen Spyware-Anbietern erstellt wurden.

Die Aktivität wurde von der Threat Analysis Group (TAG) von Google entdeckt, die sagte, dass die N-Day-Fehler bereits behoben wurden, aber auf Geräten, die nicht aktualisiert wurden, weiterhin wirksam sind.

APT29 , auch bekannt als „Midnight Blizzard“, zielte auf mehrere Websites der mongolischen Regierung ab und nutzte „Watering-Hole“-Taktiken.

Ein Watering Hole ist ein Cyberangriff, bei dem eine legitime Website mit bösartigem Code kompromittiert wird, der darauf ausgelegt ist, Nutzlasten an Besucher zu liefern, die bestimmte Kriterien erfüllen, wie z. B. Gerätearchitektur oder Standort (IP-basiert).

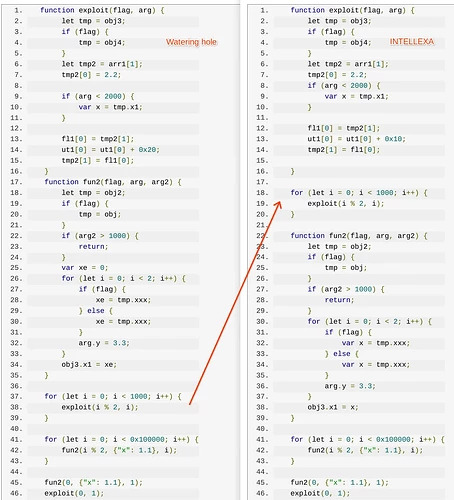

Interessanterweise stellt TAG fest, dass APT29 Exploits verwendete, die fast identisch mit denen waren, die von kommerziellen Anbietern von Überwachungsware wie NSO Group und Intellexa verwendet wurden, die die Schwachstellen als Zero-Day-Fehler erstellt und ausgenutzt haben, als keine Lösung verfügbar war.

Zeitleiste der Angriffe:

Die Bedrohungsanalysten von Google weisen darauf hin, dass APT29 bereits seit langem Zero-Day- und N-Day-Schwachstellen ausnutzt.

Im Jahr 2021 nutzten die russischen Cyber-Agenten CVE-2021-1879 als Zero-Day-Angriff aus, um Regierungsbeamte in Osteuropa ins Visier zu nehmen und zu versuchen, ein System zum Diebstahl von Cookies bereitzustellen, das LinkedIn-, Gmail- und Facebook-Konten entwendete.

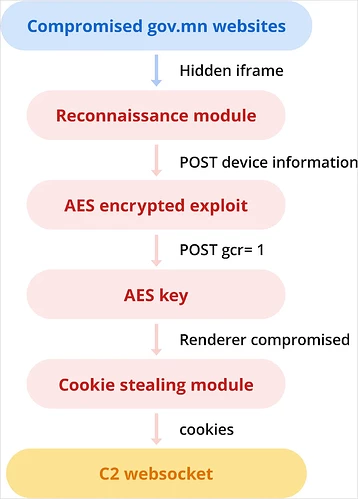

Im November 2023 kompromittierte APT29 die mongolischen Regierungsseiten „mfa.gov[.]mn“ und „cabinet.gov[.]mn“, um einen bösartigen Iframe hinzuzufügen, der einen Exploit für CVE-2023-41993 lieferte.

Hierbei handelt es sich um einen iOS-WebKit-Fehler, den APT29 ausnutzte, um Browser-Cookies von iPhone-Benutzern zu stehlen, die iOS 16.6.1 und älter verwenden.

TAG berichtet, dass dieser Exploit genau derselbe war wie der, den Intellexa im September 2023 nutzte und CVE-2023-41993 als damalige Zero-Day-Schwachstelle ausnutzte.

Im Februar 2024 kompromittierte APT29 eine andere Website der mongolischen Regierung, „mga.gov[.]mn“, um einen neuen Iframe einzuschleusen, der denselben Exploit lieferte.

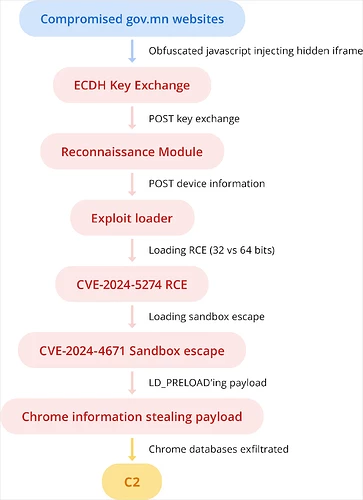

Im Juli 2024 nutzte APT Exploits für CVE-2024-5274 und CVE-2024-4671 , die sich auf Google Chrome auswirken, um Android-Benutzer anzugreifen, die „mga.gov[.]mn“ besuchen.

Der Zweck bestand darin, Cookies, Passwörter und andere sensible Daten zu stehlen, die im Chrome-Browser der Opfer gespeichert waren.

Der für CVE-2024-5274 verwendete Exploit ist eine leicht modifizierte Version der NSO-Gruppe, die im Mai 2024 für Zero-Day-Exploits verwendet wurde, während der Exploit für CVE-2024-4671 viele Ähnlichkeiten mit früheren Exploits von Intellexa aufwies.

Bisher nur Spyware-Anbietern bekannt:

Es ist nicht bekannt, wie die APT29-Hacker Zugang zu den Exploits erlangten, die bisher nur der NSO Group und Intellexa bekannt waren. Es erscheint jedoch unwahrscheinlich, dass sie mit den begrenzten Informationen unabhängig eigene Exploits erstellen.

Zu den möglichen Erklärungen gehören das Hacken von Spyware-Anbietern durch APT29, die Rekrutierung oder Bestechung betrügerischer Insider, die bei diesen Firmen arbeiten, oder die Aufrechterhaltung einer Zusammenarbeit entweder direkt oder über einen Vermittler.

Eine weitere Möglichkeit ist der Kauf bei einem Schwachstellenmakler, der sie zuvor als Zero-Days an Überwachungsunternehmen verkauft hat.