REvil-Ransomware kehrt zurück: Neue Malware-Probe bestätigt, dass die Gang zurück ist!!!

Die berüchtigte REvil-Ransomware-Operation ist inmitten zunehmender Spannungen zwischen Russland und den USA zurückgekehrt, mit einer neuen Infrastruktur und einem modifizierten Verschlüsseler, der gezieltere Angriffe ermöglicht.

Im Oktober schloss die REvil-Ransomware-Gang, nachdem eine Strafverfolgungsoperation ihre Tor-Server gekapert hatte, gefolgt von Verhaftungen von Mitgliedern durch russische Strafverfolgungsbehörden!

Nach dem Einmarsch in die Ukraine erklärte Russland jedoch , die USA hätten sich aus dem Verhandlungsprozess über die REvil-Bande zurückgezogen und die Kommunikationskanäle geschlossen.

Die Tor-Sites von REvil werden wieder zum Leben erweckt:

Kurz darauf wurde die alte REvil Tor-Infrastruktur wieder in Betrieb genommen , aber anstatt die alten Websites anzuzeigen, leiteten sie Besucher zu URLs für eine neue unbenannte Ransomware-Operation um.

Während diese Seiten nicht wie die früheren Websites von REvil aussahen, deutete die Tatsache, dass die alte Infrastruktur auf die neuen Seiten umleitete, darauf hin, dass REvil wahrscheinlich wieder in Betrieb war. Darüber hinaus enthielten diese neuen Websites eine Mischung aus neuen Opfern und Daten, die bei früheren REvil-Angriffen gestohlen wurden.

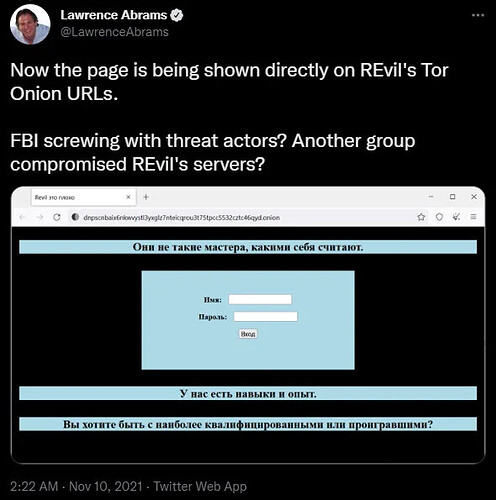

Während diese Ereignisse stark darauf hindeuteten, dass REvil in die neue unbenannte Operation umbenannt wurde, hatten die Tor-Sites zuvor im November auch eine Nachricht angezeigt, die besagte, dass „REvil schlecht ist“.

Dieser Zugriff auf die Tor-Sites bedeutete, dass andere Bedrohungsakteure oder Strafverfolgungsbehörden Zugriff auf die TOR-Sites von REvil hatten, sodass die Websites selbst nicht stark genug waren, um die Rückkehr der Bande zu beweisen.

Die einzige Möglichkeit, mit Sicherheit zu wissen, ob REvil zurück ist, bestand darin, ein Beispiel des Ransomware-Verschlüsselungsprogramms zu finden und es zu analysieren, um festzustellen, ob es gepatcht oder aus dem Quellcode kompiliert wurde.

Eine Probe des Verschlüsselungsprogramms der neuen Ransomware-Operation wurde diese Woche schließlich vom AVAST-Forscher Jakub Kroustek entdeckt und hat die Verbindungen der neuen Operation zu REvil bestätigt.

Ransomware-Probe bestätigt Rückkehr:

Während einige Ransomware-Operationen den Verschlüsseler von REvil verwenden, verwenden sie alle gepatchte ausführbare Dateien, anstatt direkten Zugriff auf den Quellcode der Bande zu haben.

BleepingComputer wurde jedoch von mehreren Sicherheitsforschern und Malware-Analysten mitgeteilt, dass das entdeckte REvil-Beispiel, das von der neuen Operation verwendet wird, aus dem Quellcode kompiliert wurde und neue Änderungen enthält.

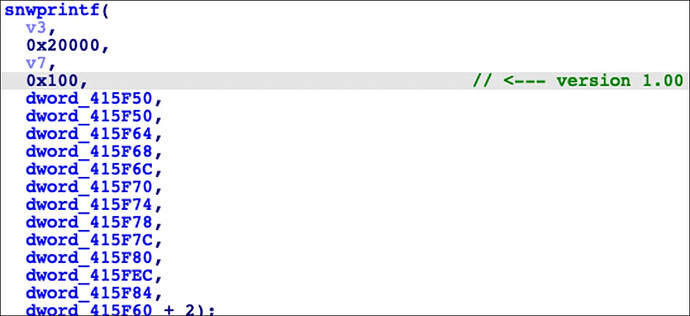

Der Sicherheitsforscher R3MRUM hat getwittert, dass die Versionsnummer des REvil-Samples auf 1.0 geändert wurde, aber eine Fortsetzung der letzten Version, 2.08 ist, die von REvil veröffentlicht wurde, bevor sie heruntergefahren wurden!

In einem Interview sagte der Forscher, er könne nicht erklären, warum der Verschlüssler keine Dateien verschlüssele, sondern glaube, dass er aus dem Quellcode kompiliert wurde:

„Ja, meiner Einschätzung nach hat der Angreifer den Quellcode. Nicht gepatcht wie „LV Ransomware“,“ sagte R3MRUM gegenüber Sicherheitsforschern.

Vitali Kremez , CEO von Advanced Intel, hat an diesem Wochenende auch das REvil-Sample rekonstruiert und gegenüber BleepingComputer bestätigt, dass es am 26. April aus dem Quellcode kompiliert und nicht gepatcht wurde.

Kremez teilte mit, dass das neue REvil-Beispiel ein neues Konfigurationsfeld „accs“ enthält, das Anmeldeinformationen für das spezifische Opfer enthält, auf das der Angriff abzielt.

Kremez glaubt, dass die Konfigurationsoption „accs“ verwendet wird, um die Verschlüsselung auf anderen Geräten zu verhindern, die nicht die angegebenen Konten und Windows-Domänen enthalten, was sehr gezielte Angriffe ermöglicht.

Zusätzlich zur Option „accs“ hat die Konfiguration des neuen REvil-Beispiels die SUB- und PID-Optionen geändert, die als Kampagnen- und Affiliate-IDs verwendet werden, um längere GUID-Typ-Werte wie „3c852cc8-b7f1-436e-ba3b-c53b7fc6c0e4“ zu verwenden.

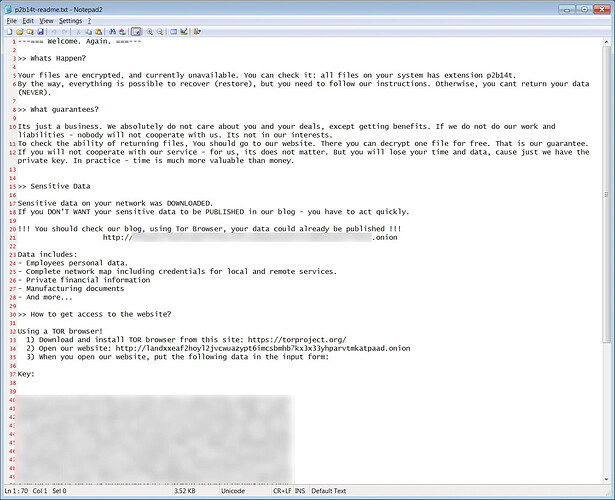

BC testete auch das Ransomware-Sample, und obwohl es nicht verschlüsselte, erstellte es die Lösegeldforderung, die mit den alten Lösegeldforderungen von REvil identisch ist.

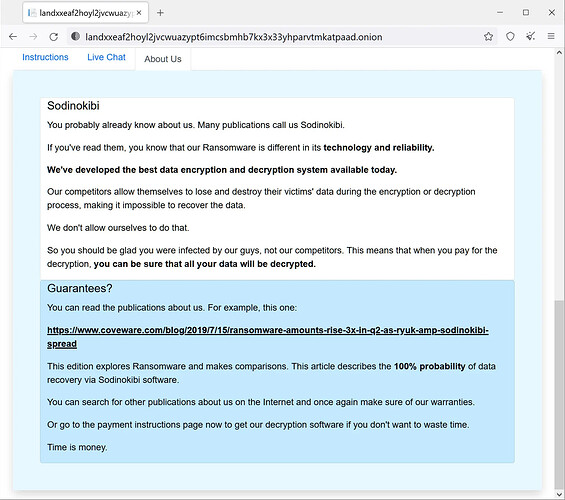

Darüber hinaus gibt es zwar einige Unterschiede zwischen den alten REvil-Sites und der umbenannten Operation, aber sobald sich ein Opfer auf der Site anmeldet, ist sie fast identisch mit den Originalen, und die Bedrohungsakteure behaupten, „Sodinokibi“ zu sein, wie unten gezeigt.

Während der ursprüngliche, öffentlich zugängliche REvil-Vertreter, der als „ Unknown “ bekannt ist, immer noch vermisst wird, teilte der Threat-Intelligence-Forscher FellowSecurity mit, dass einer der ursprünglichen Kernentwickler von REvil, der Teil des alten Teams war, die Ransomware-Operation neu gestartet hat.

Da es sich um einen Kernentwickler handelte, wäre es sinnvoll, dass er auch Zugriff auf den vollständigen REvil-Quellcode und möglicherweise die privaten Schlüssel von Tor für die alten Websites hatte.

Es ist ein wenig verwunderlich, dass REvil unter der neuen Operation umbenannt wurde, insbesondere angesichts der rückläufigen Beziehungen zwischen den USA und Russland.

Wenn Ransomware-Operationen jedoch umbenannt werden, tun sie dies normalerweise, um die Strafverfolgung oder Sanktionen zu umgehen, die die Zahlung von Lösegeldern verhindern.

Daher ist es etwas ungewöhnlich, dass REvil ihre Rückkehr so öffentlich macht, anstatt zu versuchen, sich der Entdeckung zu entziehen, wie wir es bei so vielen anderen Ransomware-Rebrandings gesehen haben.