Proxying von Android VPN-Apps

Ein heute vom Satori Threat Intelligence-Team von HUMAN veröffentlichter Bericht listet 28 Anwendungen auf Google Play auf, die Android-Geräte heimlich in Proxy-Server verwandelt haben. Von diesen 28 Anwendungen wurden 17 als kostenlose VPN-Software ausgegeben.

Satori-Analysten berichten, dass die betreffenden Apps alle ein Software Development Kit (SDK) von LumiApps verwendeten, das „ Proxylib “, eine Golang-Bibliothek, zur Durchführung des Proxyings enthielt.

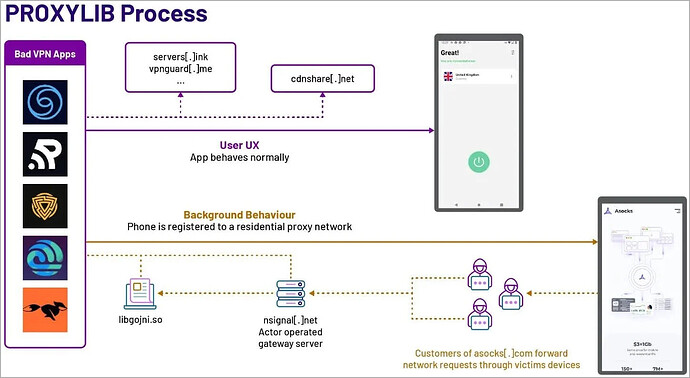

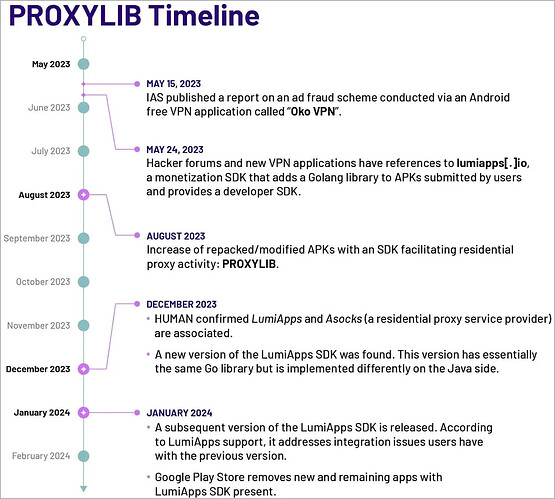

HUMAN entdeckte im Mai 2023 die erste PROXYLIB-Carrier-App, eine kostenlose Android-VPN-App namens „Oko VPN“. Später fanden die Forscher dieselbe Bibliothek, die auch vom Monetarisierungsdienst für Android-Apps LumiApps verwendet wurde.

„Ende Mai 2023 beobachteten Satori-Forscher Aktivitäten in Hackerforen und neuen VPN-Anwendungen, die auf ein Monetarisierungs-SDK, Lumiapps[.]io , verwiesen“, erklärt der Satori-Bericht .

„ Bei weiteren Untersuchungen stellte das Team fest, dass dieses SDK genau die gleiche Funktionalität hat und die gleiche Serverinfrastruktur nutzt wie die bösartigen Anwendungen, die im Rahmen der Untersuchung der früheren Version von PROXYLIB analysiert wurden.“

Eine anschließende Untersuchung ergab eine Reihe von 28 Apps, die die ProxyLib-Bibliothek nutzten, um Android-Geräte in Proxys umzuwandeln, die unten aufgeführt sind:

- Lite VPN

- Anims Keyboard

- Blaze Stride

- Byte Blade VPN

- Android 12 Launcher (by CaptainDroid)

- Android 13 Launcher (by CaptainDroid)

- Android 14 Launcher (by CaptainDroid)

- CaptainDroid Feeds

- Free Old Classic Movies (by CaptainDroid)

- Phone Comparison (by CaptainDroid)

- Fast Fly VPN

- Fast Fox VPN

- Fast Line VPN

- Funny Char Ging Animation

- Limo Edges

- Oko VPN

- Phone App Launcher

- Quick Flow VPN

- Sample VPN

- Secure Thunder

- Shine Secure

- Speed Surf

- Swift Shield VPN

- Turbo Track VPN

- Turbo Tunnel VPN

- Yellow Flash VPN

- VPN Ultra

- Run VPN

LumiApps ist eine Android-App-Monetarisierungsplattform, die angibt, dass ihr SDK die IP-Adresse eines Geräts verwendet, um Webseiten im Hintergrund zu laden und die abgerufenen Daten an Unternehmen zu senden.

„Lumiapps hilft Unternehmen dabei, Informationen zu sammeln, die im Internet öffentlich verfügbar sind. Es nutzt die IP-Adresse des Benutzers, um im Hintergrund mehrere Webseiten bekannter Websites zu laden“, heißt es auf der LumiApps-Website.

„Dies geschieht auf eine Weise, die den Benutzer nie unterbricht und vollständig der DSGVO/CCPA entspricht. Die Webseiten werden dann an Unternehmen gesendet, die sie nutzen, um ihre Datenbanken zu verbessern und bessere Produkte, Dienstleistungen und Preise anzubieten.“

Es ist jedoch unklar, ob die Entwickler kostenloser Apps wussten, dass das SDK die Geräte ihrer Benutzer in Proxyserver umwandelte, die für unerwünschte Aktivitäten verwendet werden konnten.

HUMAN geht davon aus, dass die bösartigen Apps mit dem russischen Privat-Proxy-Dienstanbieter „Asocks“ in Verbindung stehen, nachdem Verbindungen zur Website des Proxy-Anbieters beobachtet wurden. Der Asocks-Dienst wird in Hacking-Foren häufig bei Cyberkriminellen beworben.

Im Januar 2024 veröffentlichte LumiApps zusammen mit Proxylib v2 die zweite Hauptversion seines SDK. Nach Angaben des Unternehmens wurden damit „Integrationsprobleme“ behoben und es werden nun Java-, Kotlin- und Unity-Projekte unterstützt.

Nach dem Bericht von HUMAN entfernte Google im Februar 2024 alle neuen und verbleibenden Apps, die das LumiApps SDK verwenden, aus dem Play Store und aktualisierte Google Play Protect, um die in den Apps verwendeten LumiApp-Bibliotheken zu erkennen.

Mittlerweile sind viele der oben aufgeführten Apps wieder im Google Play Store verfügbar, vermutlich nachdem ihre Entwickler das problematische SDK entfernt haben. Sie wurden manchmal von verschiedenen Entwicklerkonten veröffentlicht, was möglicherweise auf frühere Kontosperrungen hindeutet.

Schließlich ist es wahrscheinlich sicherer, kostenpflichtige VPN-Apps anstelle kostenloser Dienste zu verwenden, da viele Produkte in der letztgenannten Kategorie eher darauf bedacht sind, indirekte Monetarisierungssysteme zu implementieren, einschließlich Datenerfassung/-verkauf, Werbung und Anmeldung bei Proxy-Diensten.