Guten Morgen in die Runde. Es beschäftigt mich seit geraumer Zeit die Frage, ob der Pegasus Trojaner auch auf einem Pixel mit GrapheneOS installierbar ist. Wenn ja, wie kann man sich dennoch davor schützen? Es gibt ja eine Möglichkeit zu prüfen ob sein Telefon befallen ist, aber es geht mir primär um die Möglichkeit der Abwehr. Ich habe nun schon unzählige Stunden mit der Recherche im Internet verbracht. Berichtet wird ja einiges, aber nicht das was mich und evtl. andere interessiert. Evtl. habt ihr ja mehr Infos als ich. Ich würde mich sehr freuen.

Brain.exe! Die „klassische“ Methode, mit der „Pegasus“ auf ein Handy gelangt, funktioniert mithilfe einer fingierten Nachricht. Die Zielperson wird dazu verleitet, einen Link oder eine Datei anzuklicken, und startet so den Download unwissentlich selbst, etwa über eine Textnachricht oder eine E-Mail. Sobald man darauf klickt, installiert sich der Trojaner. So, don´t install shit!

Guckst du hier auch mal: https://www.zenz-solutions.de/personaldnsfilter-wp/

Vielen Dank für den Hinweis. Ich installiere oder klicke nichts an, was ich nicht 100% bewusst benötige. Ich nutze einen VPN Client und wenn ich den DNSFilter aktivieren möchte, so muss ich einen VPN Zugang für diesen Dienst freigeben, aber ich will ja meinen VPN Dienst nicht dafür opfern. Oder sehe ich das falsch?

Ich kenne den Dienst zwar nicht, aber es steht zumindest dort → Verfügbar für Java-fähige Geräte einschließlich Android (mit und ohne VPN)!

Würde mich auch interessieren wie man sich schützen kann!

Pegasus ist die fortschrittlichste iOS-, iPadOS- und Android-Malware, die jemals in der Praxis entdeckt wurde. Es nutzt Zero-Day-Schwachstellen in beliebten Anwendungen wie WhatsApp, iMessage, FaceTime etc. pp. aus, um Smartphones zu infizieren.

Diese ausgeklügelte Technik ermöglicht es, Geräte zu kompromittieren, ohne dass der Benutzer auf einen infizierten Link klickt oder entsprechende Maßnahmen ergreift!! (Quelle: Bitdefender)

Ja, das ist schon „beschissen“. Aber was passiert auf einem GrapheneOS Pixel? Es ist schon ein Witz, dass die Platzhirsche Apple und Google hier nicht aktiv eine Verhinderung entwickeln! Ich finde sowieso, dass dieses Thema -was im Übrigen sehr wichtig ist- so stiefmütterlich bzw. gar nicht behandelt wird. Wofür brauchen wie Datenschutz, wenn die Hardware Hersteller eh nicht machen können bzw. wollen?

GrapheneOS konzentriert sich stark auf den Schutz von Benutzern vor Angreifern, die unbekannte (0-Day) Schwachstellen ausnutzen. Das Patchen von Schwachstellen schützt Benutzer nicht, bevor die Schwachstelle dem Anbieter bekannt ist und ein Patch entwickelt und ausgeliefert wurde.

Unbekannte (0-Day) Schwachstellen werden weitaus häufiger genutzt, als den meisten bewusst ist, um Benutzer nicht nur für gezielte Angriffe, sondern in weitreichenden Bereitstellungen auszunutzen. Project Zero führt [eine Tabelle, in der die in freier Wildbahn entdeckten Zero-Day-Exploits verfolgt werden. Dies ist nur ein kleiner Einblick in das Geschehen, da es nur Fälle dokumentiert, in denen die Angreifer dabei erwischt wurden, wie sie Benutzer ausnutzten, oft weil die Angriffe nicht zielgerichtet waren, sondern auf öffentlichen Websites usw. eingesetzt wurden.

Und genau bei dieser Schwachstelle (unbekannte 0-Days) setzt ja auch Pegasus an. Der Trojaner ist ja so flexibel in seinem Code und Konfigurationsmöglichkeit, dass die Entwickler es rasend schnell schaffen, ihren Trojaner an eine neu entdeckte Schwachstelle anzupassen. Dann kommt es ja nur noch darauf an, wie lange es braucht, bis diese Schwachstelle überhaupt entdeckt wird in der Öffentlichkeit…

Die Pegasus Devs suchen schließlich selber nach immer neuen Vulns, die sie natürlich nicht veröffentlichen - dann kommt der Faktor Zeit erschwerend hinzu!

Der Heartbleed-Bug (openSSL) war z.B. fast 2,5 Jahre unterwegs vor seiner Entdeckung. Oder man erinnere sich mal an die großen CPU-Bugs Meltdown und Spectre. Diese nutzen kritische Sicherheitslücken der verschiedensten Prozessorgenerationen. Betroffen waren CPUs seit 1995 bis zur Entdeckung 2017.

Danke für die ausführliche Info, dass leuchtet mir natürlich ein. Es ist immer wie ein Wettrennen. Also hilft hier nur ein stetiges Wechseln der Hardware (Handy und Sim) um wirklich einigermaßen sicher zu sein. Es geht hier nicht darum ob jemand was zu verbergen hat, mir geht es um die möglich sicherste Klarstellung von Sicherheit und Datenschutz. Sim Karten sind ja kein Problem, voraktivierte Lebara und AY Yildiz Karten sind überall zu haben ;). Ein kurzer Besuch im Bahnhofsviertel einer Großstadt und man bekommt diese Freiheiten zu kaufen. Aber dieser Pegasus Trojaner ist ein massiver Eingriff in die Privatsphäre eines jeden!

Ich nehme halt ein zweites / drittes Telefon und nicht aktivierte Lebara NL - SIMs. Die kannste nach dem Einlegen per Anruf bei 1234 über einen Bot selber aktivieren, dauert 10 Sekunden. Neues Guthaben bekomme ich an jeder holländischen Käsepicker - Tankstelle. In DE läuft die Karte dann per kostenfreies Roaming über Lebara weiter zu den normalen deutschen Gebühren… ![]()

Auf dem Telefon läuft ein akt. ASOP Extended ROM, auf dem zusätzlich KALI NetHunter für „Spielereien“ installiert ist… ![]()

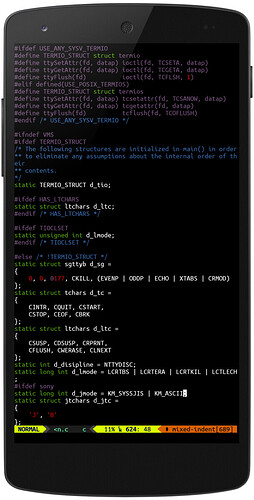

Um KALI auf dem Android zum Laufen zu bekommen, benutze ich, wie die meisten Termux.

Termux ist ein Android-Terminal-Emulator und eine Linux-Umgebungs-App , die direkt funktioniert, ohne dass Rooting oder Setup erforderlich sind. Ein minimales Basissystem wird automatisch installiert – zusätzliche Pakete sind über den APT-Paketmanager verfügbar.

Anschliessend kommt noch NetHunter KeX als Managing-Tool dabei…

Das ist eine coole Sache. Was auch interessant sein kann, ist das jolla OS. Ein älteres Xperia und man kann über die Jolla Seite die passende OS Version laden.

Nein.

Zudem ist Pegasus auch eher eine Software, die gegen Journalisten, Politiker und Aktivisten eingesetzt wird. Ob du da in die Zielgruppe passt, kann ich nicht sagen.

Wie hier schon angesprochen wurde, laufen viele der Infektionen über einen Link oder eine Datei, die du unbedarft öffnest. Aber abgesehen davon, gab es auch Infektionen über sogenannte „Zero klick“ Lücken, bei denen du lediglich eine SMS mit gewissem Inhalt empfangen (nicht öffnen) musst um infiziert zu werden.

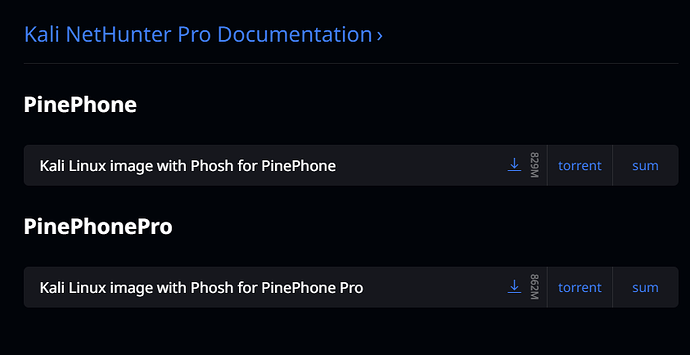

Ich persönlich würde schätzen, dass ein PinePhone (Halbwegs open source hardware) mit GraphenOS und ohne SIM Karte derzeit vielleicht am sichersten ist. Wobei man natürlich auch sagen muss, dass Android basierte Systeme natürlich immer anfälliger sind, weil für Android nun mal sehr viele Sicherheitslücken bekannt sind bzw. immer neue dazu kommen. Auf dem PinePhone könnte man theoretisch auch ein System auf Linux Basis installieren. Da gäbe es zum Beispiel Manjaro Plasma.

Was möchtest du mir mitteilen? :3

Nur, dass das PinePhone auch hervorragend mit Kali funktioniert! ![]()

https://www.privacy-handbuch.de/handbuch_78b.htm#040623