Das ist nicht ganz richtig! Die haben die URLs nicht beschlagnahmt, die wurden dem ZIT übertragen als neuer Owner.

Shadowserver hat einen vollständigen Kooperationsvertrag mit Europol (wo DE ebenfalls involviert ist) und erledigt die technischen Arbeiten in solchen großen Fällen!

Sie treten dabei als „non-Profit Foundation“ auf, haben dazu weltweite Beziehungen und ein riesiges Netzwerk inkl. Server-Farmen, in den USA hauptsächlich.

Die Shadowserver Foundation ist eine altruistische, gemeinnützige, Organisation, die durch Sponsoring, Zuschüsse und Spenden finanziert wird.

Die sammeln riesige Mengen an Bedrohungsdaten, versenden täglich Zehntausende kostenlose Abhilfeberichte und pflegen enge gegenseitige Beziehungen zu Netzwerkanbietern , nationalen Regierungen und Strafverfolgungsbehörden. „Wir holen bösartige Aktivitäten und missbräuchliche Schwachstellen aus dem Schatten, beschleunigen deren Behebung und tragen dazu bei, das Internet besser zu schützen.“

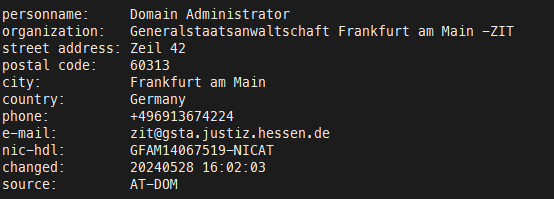

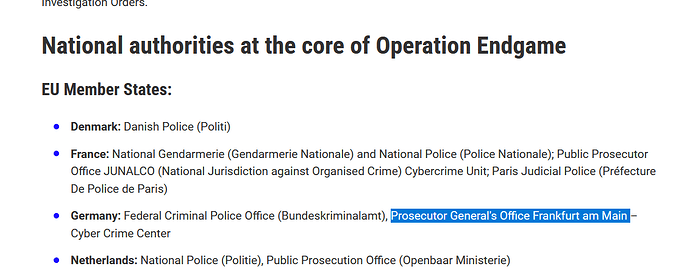

Wie du also sehen kannst, hat „Shadowserver“ alle Werkzeuge dafür in der Hand. Das nun die Deutschen als neue Eigentümer eingetragen sind, wird ja zuvor bei Europol besprochen. Da teilen sich die Mitgliedsländer die abschließenden Arbeiten usw. ja untereinander auf, weil es sonst schlichtweg viel zu viel wäre, wenn jedes Land von allem etwas abarbeiten würde - so sinkt auch die Fehleranfälligkeit bei en gesamten Ermittlungsarbeiten…!

Vor allem ist Shadowserver autark und ist nicht den Gesetzen bestimmter Länder unterworfen, so wie eine Pozileibehörde z.B.

Aussage Shadowserver:

Ähnlich wie Organisationen wie Shodan und Censys führt Shadowserver täglich Port-Scanning des gesamten IPv4-Internets durch, und zwar von Computern, die sich physisch in den USA befinden, wo Port-Scanning nicht durch Bundesgesetze verboten ist. Für eine detaillierte Analyse der Rechtmäßigkeit des Internet-weiten Scannens, lesen Sie bitte die Artikel von Nmap und Rapid7. Wir tun dies als Shadowserver, um das Internet für alle sicherer zu machen, aber im Gegensatz zu Diensten wie Shodan und Censys haben wir beschlossen, unsere Scandaten nicht für die Öffentlichkeit zugänglich zu machen. Stattdessen benachrichtigen wir nur überprüfte Netzwerkbesitzer, die unsere kostenlosen täglichen Berichte über potenzielle Fehlkonfigurationen oder missbrauchbare Dienste in ihrem Netzwerk abonniert haben, die für Angriffe auf andere genutzt werden könnten (z. B. bei reflektierenden DDoS-Verstärkungsangriffen), sowie ihr zuständiges nationales CERT/CSIRT - diese Daten dienen ausschließlich dem Zweck der Abhilfe. Wir sind der Meinung, dass dieser Ansatz ein ethisches Gleichgewicht zwischen der Verbesserung der Sicherheit des Internets als Ganzes und der Vermeidung von Schaden schafft, z. B. durch die Offenlegung potenzieller Schwachstellendaten für eine offene, anonyme öffentliche Suche, die andernfalls von Angreifern zum Auffinden und Ausnutzen/Missbrauchen verwundbarer Systeme verwendet werden könnte.