Neuer BLUFFS-Angriff ermöglicht es Angreifern, Bluetooth-Verbindungen zu kapern!!

Forscher von Eurecom haben sechs neue Angriffe mit der gemeinsamen Bezeichnung „BLUFFS“ entwickelt, die die Geheimhaltung von Bluetooth-Sitzungen brechen und so Geräteidentitätsfälschungen und Man-in-the-Middle-Angriffe (MitM) ermöglichen können.

Daniele Antonioli, der die Angriffe entdeckt hat, erklärt, dass BLUFFS zwei bisher unbekannte Schwachstellen im Bluetooth-Standard ausnutzt, die damit zusammenhängen, wie Sitzungsschlüssel abgeleitet werden, um Daten im Austausch zu entschlüsseln.

Diese Mängel sind nicht spezifisch für Hardware- oder Softwarekonfigurationen, sondern vielmehr architektonischer Natur, was bedeutet, dass sie Bluetooth auf grundlegender Ebene beeinträchtigen.

Die Probleme werden unter der Kennung CVE-2023-24023 verfolgt und wirken sich auf die Bluetooth-Kernspezifikation 4.2 bis 5.4 aus.

Angesichts der weit verbreiteten Nutzung des etablierten drahtlosen Kommunikationsstandards und der von den Exploits betroffenen Versionen könnte BLUFFS gegen Milliarden von Geräten wirken, darunter Laptops, Smartphones und andere mobile Geräte.

So funktioniert BLUFFS:

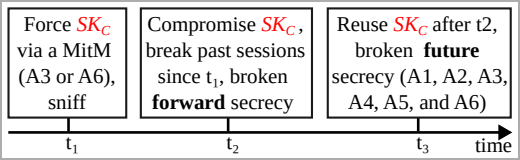

BLUFFS ist eine Reihe von Exploits, die auf Bluetooth abzielen und darauf abzielen, die zukünftige und zukünftige Geheimhaltung von Bluetooth-Sitzungen zu brechen und so die Vertraulichkeit vergangener und zukünftiger Kommunikation zwischen Geräten zu gefährden.

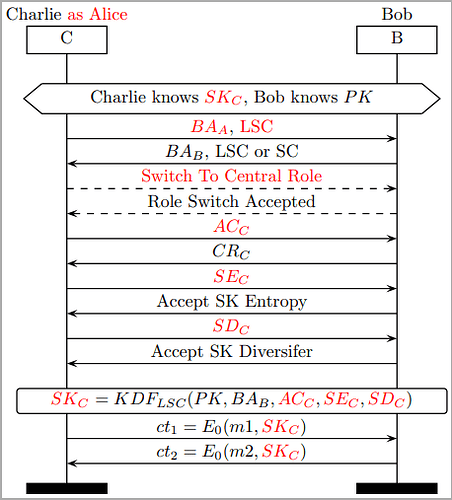

Dies wird durch die Ausnutzung von vier Fehlern im Sitzungsschlüssel-Ableitungsprozess erreicht, von denen zwei neu sind, um die Ableitung eines kurzen, daher schwachen und vorhersehbaren Sitzungsschlüssels (SKC) zu erzwingen.

Anschließend erzwingt der Angreifer den Schlüssel durch Brute-Force-Angriffe und ermöglicht so die Entschlüsselung vergangener Kommunikation sowie die Entschlüsselung oder Manipulation zukünftiger Kommunikation.

Die Ausführung des Angriffs setzt voraus, dass sich der Angreifer in Bluetooth-Reichweite der beiden Ziele befindet, die Daten austauschen, und sich als eines ausgibt, um mit dem anderen über einen schwachen Sitzungsschlüssel auszuhandeln, indem er den niedrigstmöglichen Schlüsselentropiewert vorschlägt und einen konstanten Sitzungsschlüssel-Diversifizierer verwendet.

Das veröffentlichte Papier stellt sechs Arten von BLUFFS-Angriffen vor und deckt verschiedene Kombinationen von Ipersonating- und MitM-Angriffen ab, die unabhängig davon funktionieren, ob die Opfer Secure Connections (SC) oder Legacy Secure Connections (LSC) unterstützen.

Die Forscher haben ein Toolkit entwickelt und auf GitHub geteilt , das die Wirksamkeit von BLUFFS demonstriert. Es enthält ein Python-Skript zum Testen der Angriffe, der ARM-Patches, des Parsers und der während ihrer Tests erfassten PCAP-Beispiele.

Auswirkungen und Abhilfe:

BLUFFS wirkt sich auf Bluetooth 4.2 aus, das im Dezember 2014 veröffentlicht wurde, und alle Versionen bis zur neuesten Version, Bluetooth 5.4, die im Februar 2023 veröffentlicht wurde.

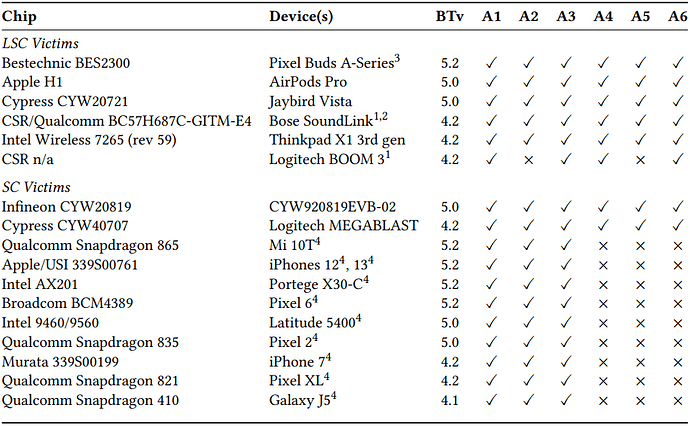

Das Eurecom-Papier präsentiert Testergebnisse für BLUFFS mit verschiedenen Geräten, darunter Smartphones, Kopfhörer und Laptops, auf denen die Bluetooth-Versionen 4.1 bis 5.2 laufen. Es wurde bestätigt, dass alle von ihnen für mindestens drei von sechs BLUFFS-Angriffen anfällig waren.

Das Papier schlägt außerdem die folgenden abwärtskompatiblen Modifikationen vor, die die Ableitung von Sitzungsschlüsseln verbessern und BLUFFS und ähnliche Bedrohungen abschwächen würden:

-

Führen Sie eine neue „Key Derivation Function“ (KDF) für Legacy Secure Connections (LSC) ein, die einen gegenseitigen Nonce-Austausch und eine Verifizierung mit minimalem Overhead beinhaltet.

-

Geräte sollten einen gemeinsamen Kopplungsschlüssel für die gegenseitige Authentifizierung von Schlüsseldiversifikatoren verwenden, um die Legitimität der Sitzungsteilnehmer sicherzustellen.

-

Erzwingen Sie nach Möglichkeit den Modus „Sichere Verbindungen“ (SC).

-

Behalten Sie einen Cache mit Diversifikatoren für Sitzungsschlüssel bei, um eine Wiederverwendung zu verhindern.

Bluetooth SIG (Special Interest Group), die gemeinnützige Organisation, die die Entwicklung des Bluetooth-Standards überwacht und für die Lizenzierung der Technologie verantwortlich ist, hat den Bericht von Eurecom erhalten und eine Stellungnahme auf ihrer Website veröffentlicht.

Die Organisation schlägt vor, dass Implementierungen Verbindungen mit niedrigen Schlüsselstärken unter sieben Oktetten ablehnen, „Sicherheitsmodus 4 Level 4“ verwenden, der eine höhere Verschlüsselungsstärke gewährleistet, und beim Pairing im Modus „Nur sichere Verbindungen“ arbeiten.