Muddling Meerkat Hackers manipulieren DNS mit Hilfe von Chinas Great Firewall !

Es wird angenommen, dass eine neue Aktivitätsgruppe, die als „Muddling Meerkat“ verfolgt wird, mit der DNS-Manipulation eines chinesischen staatlich geförderten Bedrohungsakteurs zusammenhängt, der seit Oktober 2019 Netzwerke weltweit untersucht, wobei seit September 2023 ein Anstieg der Aktivität beobachtet wurde.

Ein bemerkenswerter Aspekt der Aktivitäten von Muddling Meerkat ist die Manipulation von MX-Datensätzen (Mail Exchange) durch das Einschleusen gefälschter Antworten über Chinas Great Firewall (GFW), ein ungewöhnliches und bisher unbekanntes Verhalten für das Internet-Zensursystem des Landes.

Die von Infoblox entdeckte Aktivität hat kein klares Ziel oder eine klare Motivation, sondern zeigt Raffinesse und fortgeschrittene Fähigkeiten zur Manipulation globaler DNS-Systeme.

Muddling Meerkat Operations!!

Durch die Untersuchung riesiger Mengen an DNS-Daten entdeckten die Forscher von Infoblox eine Aktivität, die ihrer Meinung nach leicht unter dem Radar bleiben oder für harmlos gehalten werden könnte.

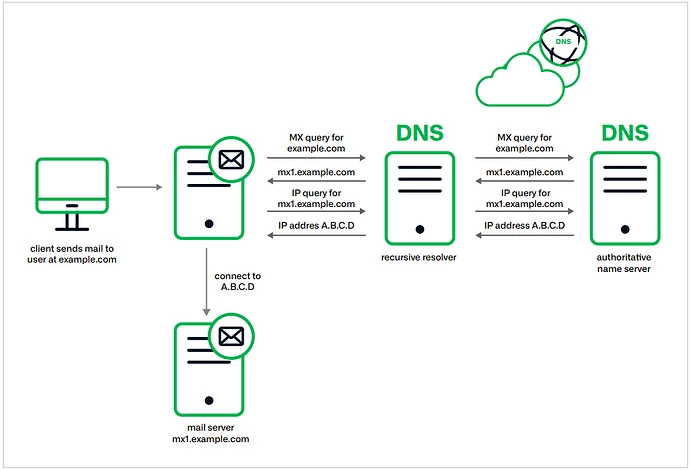

DNS ist eine wesentliche Funktionskomponente des Internets und übersetzt menschenlesbare Domänennamen in IP-Adressen, die Computer verwenden, um sich im Netzwerk gegenseitig zu identifizieren und Verbindungen herzustellen.

Muddling Meerkat manipuliert DNS-Anfragen und -Antworten, indem es auf den Mechanismus abzielt, mit dem Resolver die IP-Adressen zurückgeben.

Sie können beispielsweise falsche MX-Record-Antworten von der GFW provozieren, um das Routing zu manipulieren und E-Mails möglicherweise fehlzuleiten.

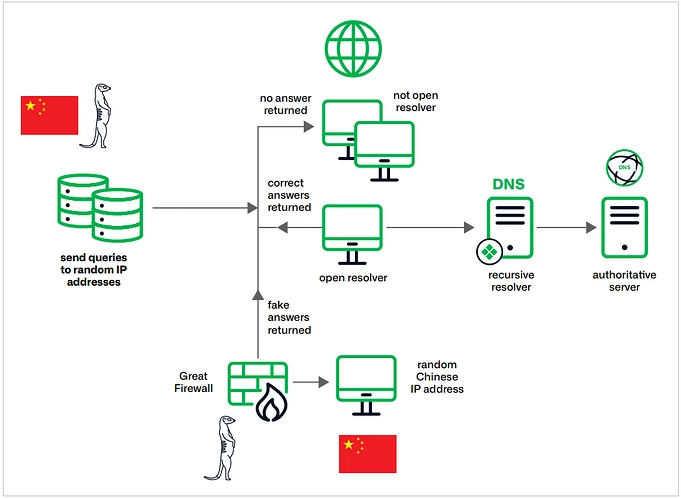

Die Funktion der Great Firewall besteht typischerweise darin, Inhalte zu filtern und zu blockieren, indem sie DNS-Anfragen abfängt und ungültige Antworten liefert, wodurch Benutzer von bestimmten Websites weggeleitet werden. Die Aktivitäten von Muddling Meerkat führen dazu, dass es gefälschte Antworten ausgibt, die beispielsweise dem Testen der Widerstandsfähigkeit und des Verhaltens anderer Netzwerke dienen.

Um ihre Aktivitäten weiter zu verschleiern, stellt Muddling Meerkat DNS-Anfragen für zufällige Subdomains ihrer Zieldomains, die oft nicht existieren.

Obwohl dies einem Angriff namens „Slow Drip DDoS“ ähnelt, stellt Infoblox fest, dass die Abfragen im Fall von Muddling Meerkat von geringem Umfang sind und eher auf Tests als auf Störungen abzielen.

Der Bedrohungsakteur nutzt auch offene Resolver aus, um seine Aktivitäten zu verschleiern, und greift sowohl auf autorisierende als auch auf rekursive Resolver zurück.

Infoblox berichtet, dass Muddling Meerkat Zieldomänen mit Kurznamen auswählt, die vor dem Jahr 2000 registriert wurden, wodurch die Wahrscheinlichkeit geringer ist, dass sie auf DNS-Blocklisten stehen.

Der Zweck der Aktivität könnte sein, dass Muddling Meerkat Netzwerke kartiert und ihre DNS-Sicherheit bewertet, um künftige Angriffe zu planen, oder ihr Ziel könnte darin bestehen, DNS-„Rauschen“ zu erzeugen, das dazu beitragen kann, weitere böswillige Aktivitäten zu verbergen und Administratoren zu verwirren, die versuchen, sie zu lokalisieren die Quelle anomaler DNS-Anfragen.

Der Infoblox-Bericht bietet eine vollständige Liste der Muddling Meerkat-Kompromittierungsindikatoren (IoCs) und Techniken, Taktiken und Verfahren (TTPs), einschließlich Listen von Domänen, die ohne nennenswerte Auswirkungen blockiert werden können, weil keine Website gehostet wird, illegale Inhalte gehostet werden oder illegale Inhalte gehostet werden geparkt.

Hier gehts zum kompl. Infoblox-Bericht → https://www.prnewswire.com/news-releases/infoblox-threat-intel-discovers-muddling-meerkat-a-dns-operation-controlling-chinas-great-firewall-302129471.html