Kommentare zu folgendem Beitrag: Morsecode-Malware von Microsofts 365 Defender Threat Intelligence Team entdeckt

Microsoft hat eine Analyse einer Malware veröffentlicht, die Morsecode und andere Taktiken im Rahmen ihrer Phishing-Kampagne verwendet.

Kommentare zu folgendem Beitrag: Morsecode-Malware von Microsofts 365 Defender Threat Intelligence Team entdeckt

Microsoft hat eine Analyse einer Malware veröffentlicht, die Morsecode und andere Taktiken im Rahmen ihrer Phishing-Kampagne verwendet.

Eine neue gezielte Phishing-Kampagne nutzt die neuartige Verschleierungstechnik des Morsecodes, um bösartige URLs in einem E-Mail-Anhang zu verstecken.

Seit letzter Woche (31.01.2021) nutzt ein Bedrohungsakteur den Morsecode, um bösartige URLs in ihrer Phishing-Form zu verstecken und so sichere E-Mail-Gateways und E-Mail-Filter zu umgehen.

Der neuartige Morsecode-Phishing-Angriff

Nachdem BleepingComputer durch einen Beitrag auf Reddit von diesem Angriff erfahren hatte, konnte es zahlreiche Beispiele für diesen gezielten Angriff finden, die seit dem 2. Februar 2021 auf VirusTotal hochgeladen wurden.

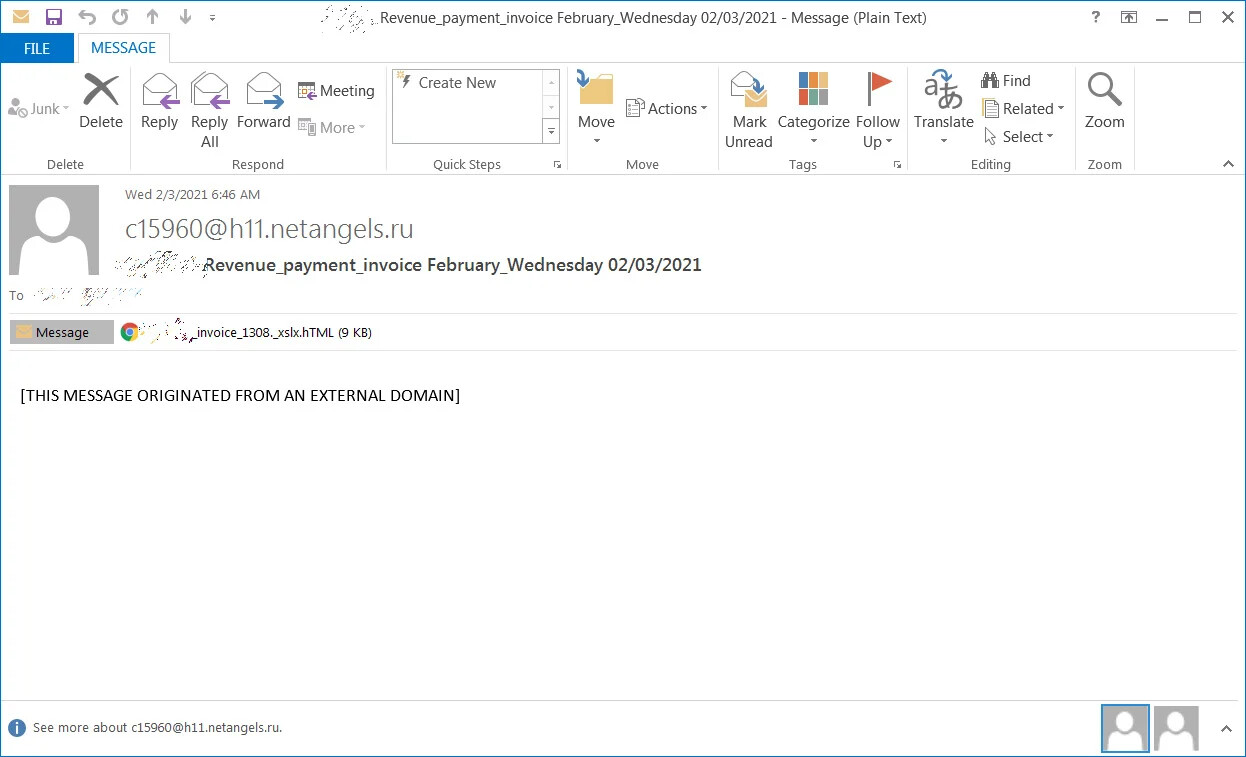

Der Phishing-Angriff beginnt mit einer E-Mail, die vorgibt, eine Rechnung für das Unternehmen zu sein, mit einem Mail-Betreff wie „Revenue_payment_invoice February_Wednesday 02/03/2021“.

Diese E-Mail enthält einen HTML-Anhang, der so benannt ist, dass er den Anschein erweckt, eine Excel-Rechnung für das Unternehmen zu sein. Diese Anhänge sind im Format ‚[Firmenname]Rechnung[Nummer]._xlsx.hTML‘ benannt.

Wenn zum Beispiel BleepingComputer das Ziel wäre, würde der Anhang „bleepingcomputer_invoice_1308._xlsx.hTML“ heißen.

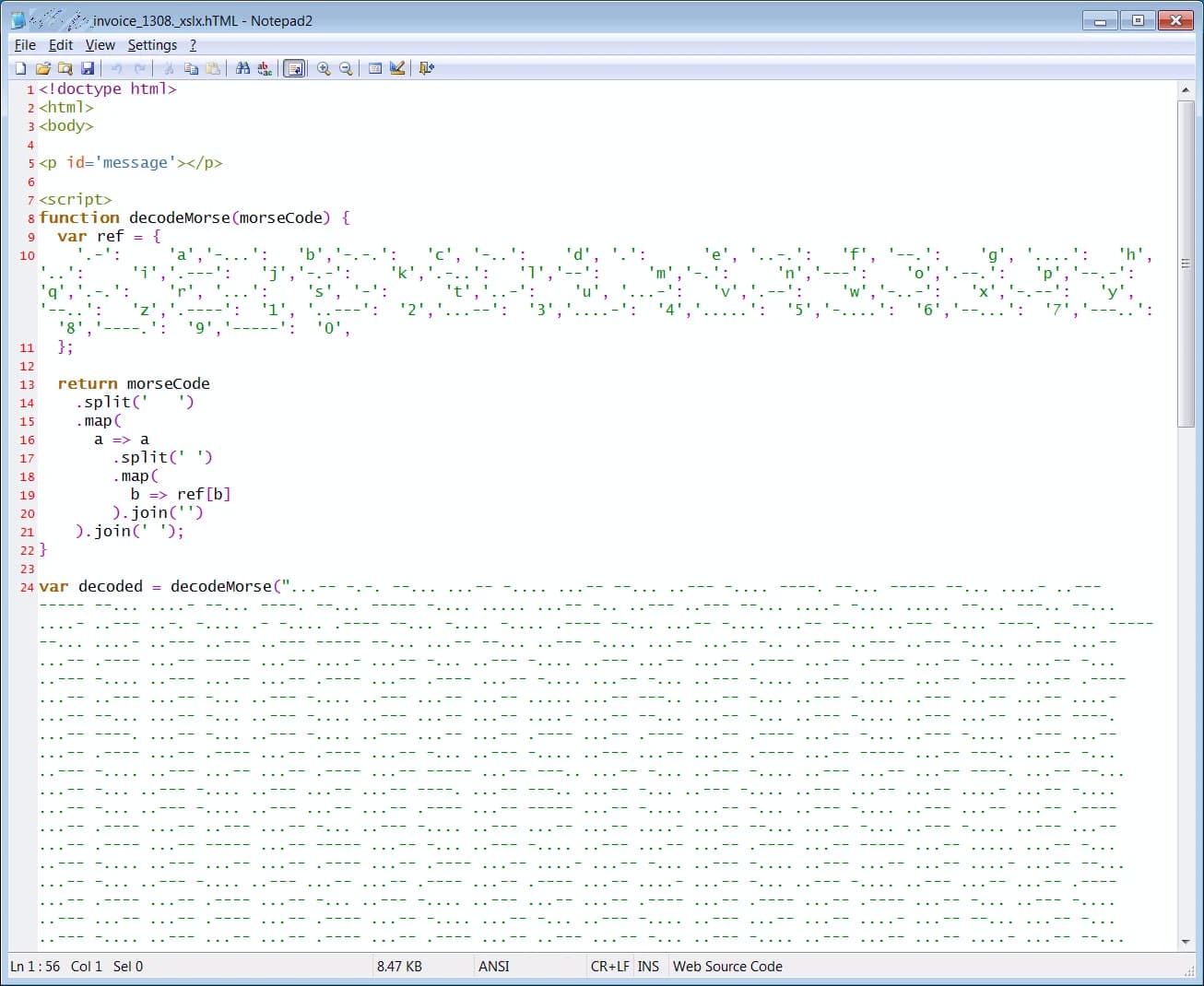

Wenn Sie den Anhang in einem Texteditor betrachten, können Sie sehen, dass er JavaScript enthält, das Buchstaben und Zahlen in Morsecode umwandelt. Zum Beispiel wird der Buchstabe „a“ auf „.-“ und der Buchstabe „b“ auf „-…“ abgebildet, wie unten gezeigt.

Das Skript ruft dann eine decodeMorse()-Funktion auf, um eine Morsezeichenfolge in eine hexadezimale Zeichenfolge zu dekodieren. Diese hexadezimale Zeichenkette wird weiter in JavaScript-Tags dekodiert, die in die HTML-Seite eingefügt werden.

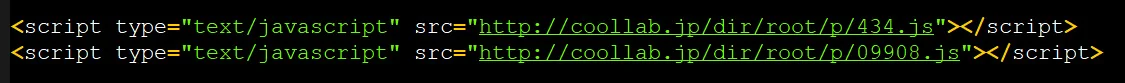

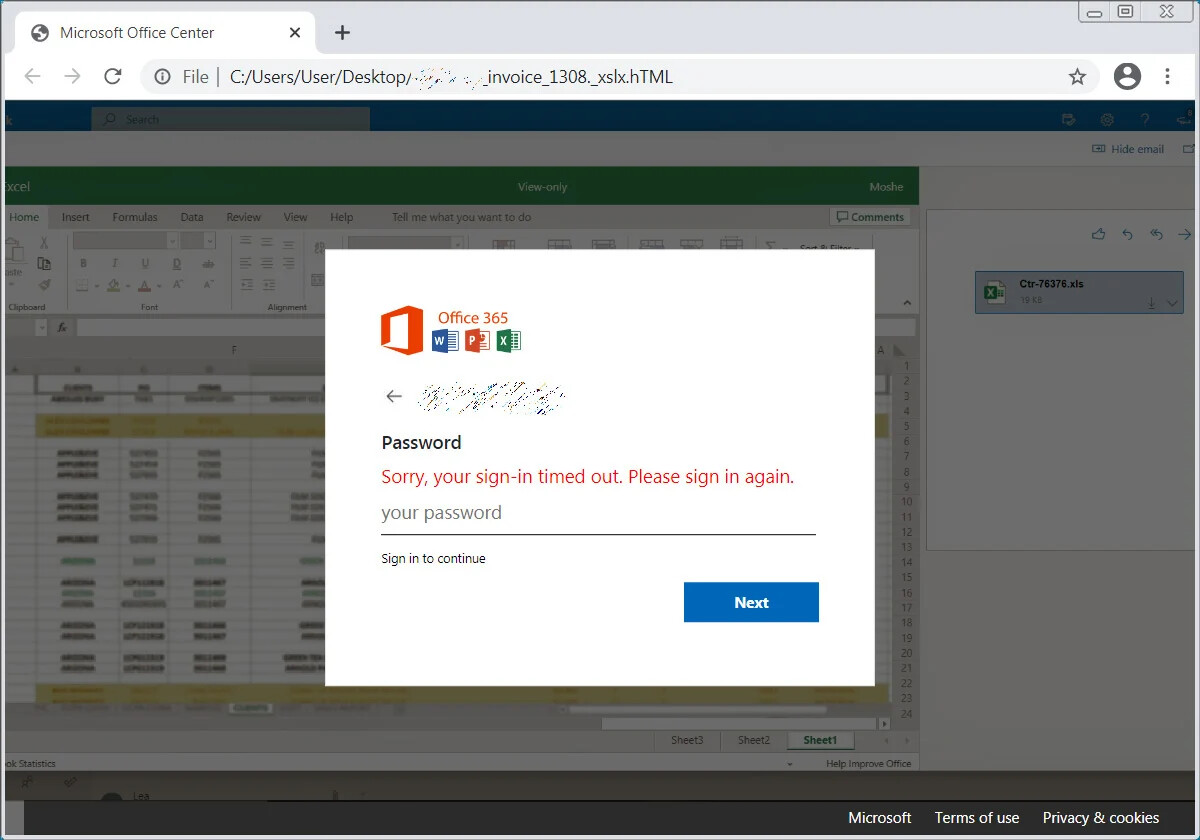

Diese injizierten Skripte enthalten in Verbindung mit dem HTML-Anhang die verschiedenen Ressourcen, die zum Rendern einer gefälschten Excel-Tabelle erforderlich sind, die angibt, dass die Anmeldezeit abgelaufen ist, und den Benutzer auffordert, sein Passwort erneut einzugeben.

Sobald ein Benutzer sein Kennwort eingibt, übermittelt das Formular das Kennwort an eine Remote-Site, wo die Angreifer die Anmeldedaten sammeln können.

Diese Kampagne ist sehr zielgerichtet, wobei der Angreifer den Dienst logo.clearbit.com nutzt, um Logos für die Unternehmen des Empfängers in das Anmeldeformular einzufügen, um es überzeugender zu machen. Wenn kein Logo verfügbar ist, wird das allgemeine Office 365-Logo verwendet, wie im obigen Bild zu sehen ist.

BleepingComputer hat festgestellt, dass elf Unternehmen Ziel dieses Phishing-Angriffs waren, darunter SGS, Dimensional, Metrohm, SBI (Mauritius) Ltd, NUOVO IMAIE, Bridgestone, Cargeas, ODDO BHF Asset Management, Dea Capital, Equiniti und Capital Four.

Phishing-Betrügereien werden von Tag zu Tag raffinierter, da Mail-Gateways immer besser in der Lage sind, bösartige E-Mails zu erkennen.

Aus diesem Grund muss jeder genau auf die URLs und die Namen der Anhänge achten, bevor er irgendwelche Informationen übermittelt. Wenn etwas verdächtig erscheint, sollten die Empfänger ihre Netzwerkadministratoren kontaktieren, um weitere Nachforschungen anzustellen.

Da diese Phishing-E-Mail Anhänge mit doppelter Erweiterung (xlxs und HTML) verwendet, ist es wichtig, sicherzustellen, dass die Windows-Dateierweiterungen aktiviert sind, um verdächtige Anhänge leichter erkennen zu können.