Loop DoS: Neuer Denial-of-Service-Angriff zielt auf Protokolle auf Anwendungsebene ab!

Ein neuer Denial-of-Service (DoS)-Angriff zielt auf Protokolle auf Anwendungsebene ab, die für die End-to-End-Kommunikation auf das User Datagram Protocol (UDP) zurückgreifen. „Application-Layer-Loop-DoS-Angriffe“ koppeln Server dieser Protokolle so, dass sie auf unbestimmte Zeit miteinander kommunizieren.

Der Angriff ist aufgrund einer Schwachstelle in der Implementierung des UDP-Protokolls möglich, die derzeit als CVE-2024-2169 verfolgt wird und anfällig für IP-Spoofing ist und keine ausreichende Paketüberprüfung bietet.

Der neu entdeckte DoS-Loop-Angriff setzt sich selbst fort und zielt auf Nachrichten auf Anwendungsebene ab. Es koppelt zwei Netzwerkdienste so, dass sie unbegrenzt auf die Nachrichten des anderen reagieren. Dadurch erzeugen sie große Datenverkehrsmengen, die zu einem Denial-of-Service für beteiligte Systeme oder Netzwerke führen. Sobald ein Auslöser injiziert und die Schleife in Gang gesetzt wird, sind nicht einmal die Angreifer in der Lage, den Angriff zu stoppen. Bisher bekannte Loop-Angriffe fanden auf der Routing-Ebene eines einzelnen Netzwerks statt und waren auf eine endliche Anzahl von Loop-Iterationen beschränkt.

Ein Angreifer, der die Schwachstelle ausnutzt, erstellt einen sich selbst aufrechterhaltenden Mechanismus, der unbegrenzt und ohne Möglichkeit, ihn zu stoppen, übermäßigen Datenverkehr generiert, was zu einem Denial-of-Service-Zustand (DoS) auf dem Zielsystem oder sogar einem gesamten Netzwerk führt.

Loop DoS basiert auf IP-Spoofing und kann von einem einzelnen Host aus ausgelöst werden, der eine Nachricht sendet, um die Kommunikation zu starten.

Nach Angaben des Carnegie Mellon CERT Coordination Center (CERT/CC) gibt es drei mögliche Folgen, wenn ein Angreifer die Schwachstelle ausnutzt:

-

Überlastung eines anfälligen Dienstes, wodurch dieser instabil oder unbrauchbar wird.

-

DoS-Angriff auf das Netzwerk-Backbone, der zu Netzwerkausfällen bei anderen Diensten führt.

-

Amplification-Angriffe, bei denen es zu Netzwerkschleifen kommt, die verstärkte DOS- oder DDOS-Angriffe verursachen.

Schätzungsweise 300.000 Internet-Hosts können missbraucht werden:

Die von den CISPA-Forschern Yepeng Pan und Professor Dr. Christian Rossow entdeckten Loop-DoS-Angriffe auf Anwendungsebene dürften insgesamt 300.000 Internet-Hosts betreffen. Bisher haben Pan und Rossow Schwachstellen für TFTP-, DNS- und NTP-Implementierungen sowie für die sechs Legacy-Protokolle Daytime, Time, Active Users, Echo, Chargen und QOTD bestätigt. Diese Protokolle werden häufig zur Bereitstellung grundlegender Funktionen im Internet verwendet. Während NTP beispielsweise die Zeitsynchronisierung zwischen Computern ermöglicht, ordnet DNS Domänennamen den entsprechenden IP-Adressen zu. TFTP ermöglicht die Übertragung von Dateien ohne Benutzerauthentifizierung.

Angriffe können von einem einzelnen Spoofing-fähigen Host aus ausgelöst werden:

„Angreifer könnten beispielsweise eine Schleife mit zwei fehlerhaften TFTP-Servern verursachen, indem sie eine einzige, IP-gefälschte Fehlermeldung einschleusen. Die anfälligen Server würden sich dann weiterhin gegenseitig TFTP-Fehlermeldungen senden, was beide Server und jede Netzwerkverbindung zwischen ihnen belastet“, erklärt Rossow. Pan betont die Neuheit dieses Angriffsvektors: „Die von uns entdeckten Schleifen auf Anwendungsebene unterscheiden sich von bekannten Schleifen auf Netzwerkebene. Daher sind bestehende Paketlebensdauerprüfungen, die auf Netzwerkebene eingesetzt werden, nicht in der Lage, Schleifen auf Anwendungsebene zu unterbrechen.“

Es sind verschiedene DoS-Angriffsszenarien mit Schleifen möglich.

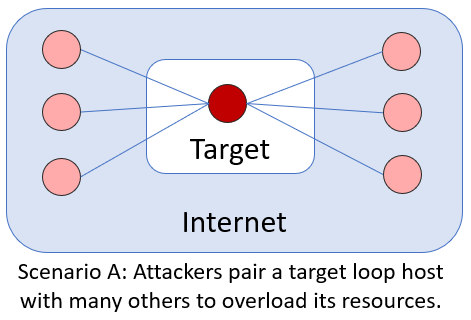

Szenario A: DDoS auf einen Loop-Server:

Im einfachsten Szenario überlastet ein Angreifer einen Loop-Server selbst. Zu diesem Zweck erstellt er viele Schleifen mit anderen Loop-Servern, die sich alle auf einen einzigen Ziel-Loop-Server konzentrieren und entweder dessen Host-Bandbreite oder Rechenressourcen erschöpfen. Um sich gegen den Angriff zu schützen, kann der Loop-Server gepatcht werden, um den Schleifenmustern zu entgehen.

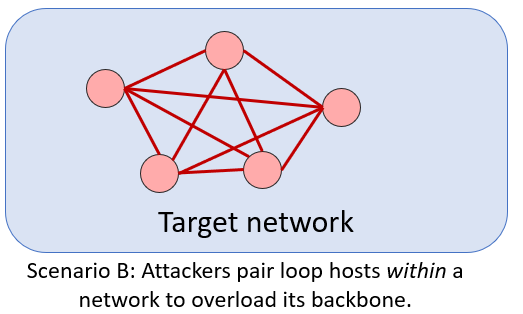

Szenario B: DDoS auf den Backbone eines Netzes mit Loop-Hosts:

Angreifer können auch versuchen, Backbones von Netzwerken anzugreifen, die viele Loop-Hosts enthalten. Wenn Angreifer diese Hosts miteinander koppeln, können sie Tausende bis Millionen von Schleifen innerhalb des Zielnetzes erzeugen. Wenn Netzwerke Ingress-Filter für IP-Spoofing-Verkehr einsetzen, sind sie gegen solche Angriffe von externen Hosts geschützt.

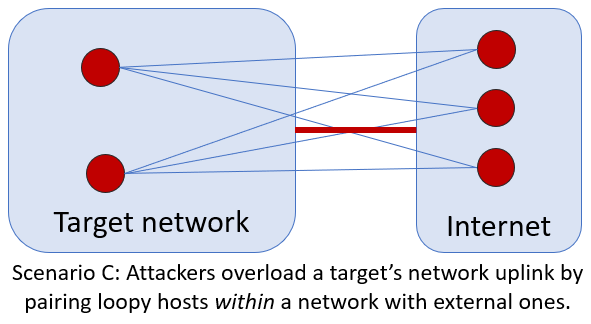

Szenario C: DDoS-Links (Uplink- oder On-Path-Links):

Angreifer könnten auch versuchen, Server so zu koppeln, dass einzelne Internetverbindungen überlastet werden. Im einfachsten Fall könnte dies der Uplink eines Zielnetzes sein, wie in der Abbildung dargestellt. Zu diesem Zweck koppeln die Angreifer interne Loop-Hosts mit externen Hosts, wodurch der Internet-Uplink des Zielnetzes durch den Loop-Verkehr belastet wird.

Beachten Sie, dass die Zielverbindung nicht unbedingt eine Upstream-Verbindung sein muss. Stattdessen könnten Angreifer auch versuchen, Link-Flood-Angriffe (LFAs) gegen jede Internet-Verbindung durchzuführen, die Schleifenpaare kreuzen. Zu diesem Zweck können Angreifer Schleifen-Hosts so koppeln, dass alle Schleifen einen einzigen (Ziel-)Routing-Pfad durchqueren, der auf diese Weise überlastet wäre. Normalerweise geht man davon aus, dass LFAs Botnets benötigen, um sie zu starten. Aus der Sicht des Angreifers bieten Schleifen-Hosts eine billige und daher attraktive Alternative.

Szenario D: Selbstverstärkende Schleifen:

Wir fanden seltene Fälle, in denen Schleifenserver nicht nur eine, sondern mehrere Antworten zurückschickten. In diesen Fällen ist es möglich, sich selbst verstärkende Schleifen zu erzeugen, die nicht nur ewig andauern, sondern sich auch in ihrer Schleifenfrequenz verstärken. Bei den wenigen Beispielen, die wir untersucht haben, haben wir festgestellt, dass dieses Verhalten aus einer Kombination von Schleifen auf der Netzwerkschicht (Routing) und der Anwendungsschicht resultiert. Wir sind der Meinung, dass solche Angriffe die verheerendste Angriffsart darstellen, da sie anscheinend kontinuierlich ablaufen, selbst wenn die Verteidigungseinrichtungen Paketverluste erleiden (es sei denn, sie lassen den gesamten Angriffsverkehr fallen).

Leicht auszunutzen:

„Soweit wir wissen, wurde ein solcher Angriff im Feld noch nicht durchgeführt. Allerdings wäre es für Angreifer einfach, diese Schwachstelle auszunutzen, wenn keine Maßnahmen ergriffen würden, um das Risiko zu mindern“, sagt Rossow. Im Dezember 2023 legten Rossow und Pan ihre Entdeckung den betroffenen Anbietern und einer vertrauenswürdigen Betreibergemeinschaft offen. Die beiden CISPA-Forscher koordinierten einen Plan zur Veröffentlichung einer angriffsspezifischen Empfehlung und starteten gemeinsam mit der Shadowserver Foundation eine Benachrichtigungskampagne.

Bisher haben folgende Anbieter bestätigt, dass ihre Implementierungen von CVE-2024-2169 betroffen sind: Broadcom, Cisco, Honeywell, Microsoft und MikroTik.

Risikovermeidung:

Um das Risiko eines Denial-of-Service durch Loop-DoS zu vermeiden, empfiehlt CERT/CC die Installation der neuesten Patches von Anbietern, die die Schwachstelle beheben und Produkte ersetzen, die keine Sicherheitsupdates mehr erhalten.

Auch die Verwendung von Firewall-Regeln und Zugriffskontrolllisten für UDP-Anwendungen, das Abschalten unnötiger UDP-Dienste sowie die Implementierung von TCP oder Anforderungsvalidierung können das Risiko eines Angriffs mindern.

Darüber hinaus empfiehlt die Organisation den Einsatz von Anti-Spoofing-Lösungen wie BCP38 und Unicast Reverse Path Forwarding (uRPF) sowie den Einsatz von Quality-of-Service (QoS)-Maßnahmen, um den Netzwerkverkehr zu begrenzen und vor Missbrauch durch Netzwerkschleifen und DoS-Verstärkungen zu schützen.