LockBit sagt, dass sie bei dem Ransomware-Angriff der London Drugs Daten gestohlen haben!

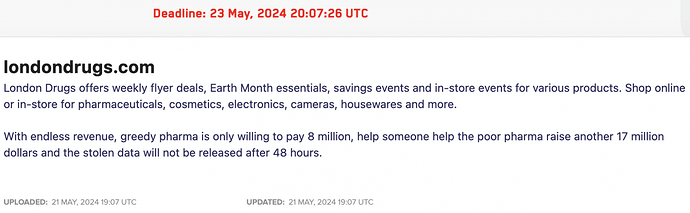

Am 21.05.2024 behauptete die Ransomware-Bande LockBit, sie stecke hinter dem Cyberangriff auf die kanadische Apothekenkette London Drugs im April und droht nun damit, gestohlene Daten online zu veröffentlichen, nachdem die Verhandlungen angeblich gescheitert waren.

London Drugs beschäftigt über 9.000 Mitarbeiter, die in über 80 Filialen in Alberta, Saskatchewan, Manitoba und British Columbia Gesundheits- und Apothekendienstleistungen anbieten.

Ein Cyberangriff am 28. April zwang London Drugs dazu , alle seine Einzelhandelsgeschäfte in Westkanada zu schließen. Das Unternehmen gab an, es habe keine Hinweise darauf gefunden, dass Kunden- oder Mitarbeiterdaten betroffen waren.

„Sollte unsere Untersuchung ergeben, dass personenbezogene Daten kompromittiert wurden, würden wir die betroffenen und zuständigen Datenschutzbeauftragten gemäß den geltenden Datenschutzgesetzen benachrichtigen“, sagte die Apothekenkette damals.

Am 9. Mai bestätigte Clint Mahlman, Präsident und Chief Operating Officer (COO) von London Drugs, erneut , dass externe Cybersicherheitsexperten, die mit der Durchführung einer forensischen Untersuchung beauftragt wurden, keine Beweise dafür gefunden haben, dass „Kundendatenbanken, einschließlich unserer Gesundheitsdaten und LDExtras-Daten“, kompromittiert wurden .

Obwohl London Drugs seitdem alle geschlossenen Geschäfte wieder geöffnet hat, ist die Website des Unternehmens immer noch nicht erreichbar und zeigt die Fehlermeldung an: „Auf dem Server ist ein interner Fehler aufgetreten, der die Erfüllung dieser Anfrage verhindert hat.

Die Ransomware-Bande hat bisher keinen Beweis dafür erbracht, dass sie Dateien von den Servern von London Drugs gestohlen hat. Sie behauptet lediglich, dass die Verhandlungen mit London Drugs über die Zahlung eines Lösegelds in Höhe von 25 Millionen US-Dollar gescheitert seien.

Obwohl die Behauptungen von LockBit nicht bestätigt wurden, heißt es in einer Stellungnahme von London Drugs, die BleepingComputer vorliegt, dass dem Unternehmen bekannt sei, dass die Ransomware-Bande behauptet habe, sie habe „Dateien aus der Unternehmenszentrale gestohlen, von denen einige möglicherweise Mitarbeiterinformationen enthalten“ – wie im Screenshot oben zu sehen ist, sprach LockBit lediglich von „gestohlenen Daten“.

London Drugs fügte hinzu, dass sie das von LockBit geforderte Lösegeld nicht zahlen können und werden, räumte jedoch ein, dass die Bande „gestohlene Unternehmensdateien von London Drugs, von denen einige möglicherweise Mitarbeiterinformationen enthalten, im Dark Web veröffentlichen könnte“.

„Zum jetzigen Zeitpunkt unserer Untersuchung sind wir nicht in der Lage, Einzelheiten zur Art oder zum Umfang der möglicherweise betroffenen personenbezogenen Daten der Mitarbeiter zu nennen. Unsere Überprüfung ist noch im Gange, aber aufgrund und des Ausmaßes des durch diesen Cybervorfall verursachten Systemschadens gehen wir davon aus.“ „Die Überprüfung wird einige Zeit in Anspruch nehmen“, sagte London Drugs.

„Aus größter Vorsicht haben wir alle aktuellen Mitarbeiter proaktiv benachrichtigt und 24 Monate lang kostenlose Kreditüberwachungs- und Identitätsdiebstahlschutzdienste bereitgestellt, unabhängig davon, ob sich letztendlich herausstellt, dass ihre Daten kompromittiert wurden oder nicht.“

Heute früh hat die Ransomware-Firma LockBit London Drugs zu ihrem Erpressungsportal hinzugefügt, sich für den Cyberangriff im April verantwortlich gemacht und mit der Veröffentlichung angeblich aus den Systemen des Unternehmens gestohlener Daten gedroht.

Dieser Ransomware-as-a-Service (RaaS)-Vorgang tauchte im September 2019 als ABCD auf und wurde dann in LockBit umbenannt.

Seit seinem Aufkommen hat LockBit Angriffe gegen viele staatliche und hochkarätige Organisationen auf der ganzen Welt gemeldet, darunter Boeing , den Continental-Automobilgiganten , den italienischen Internal Revenue Service , die Bank of America und die britische Royal Mail .

Die Strafverfolgungsbehörden die Infrastruktur von LockBit im Februar 2024 im Rahmen einer Aktion namens Operation Cronos lahm und beschlagnahmten 34 Server mit über 2.500 Entschlüsselungsschlüsseln , die zur Entwicklung eines kostenlosen LockBit 3.0 Black Ransomware-Entschlüsselers beitrugen.

Basierend auf den beschlagnahmten Daten schätzen das US-Justizministerium und die britische National Crime Agency, dass LockBit nach 7.000 Angriffen auf Organisationen weltweit zwischen Juni 2022 und Februar 2024 zwischen 500 Millionen und 1 Milliarde US-Dollar erpresst hat.

LockBit ist jedoch immer noch aktiv und wurde auf neue Server und Darknet-Domänen verschoben. Es nimmt weiterhin Opfer auf der ganzen Welt ins Visier und veröffentlicht riesige Mengen alter und neuer Daten als Vergeltung für die kürzliche Abschaltung der Infrastruktur durch die US-amerikanischen und britischen Behörden.

LockBit behauptet, hinter den Cyberangriffen auf London Drugs zu stecken, nachdem eine andere internationale Strafverfolgungsbehörde den Anführer der Ransomware-Bande, einen 31-jährigen russischen Staatsbürger namens Dmitry Yuryevich Khoroshev, unter dem Online-Pseudonym „LockBitSupp“ doxxed und sanktioniert hatte

Das US-Außenministerium setzt nun eine Belohnung von 10 Millionen US-Dollar für Informationen aus, die zur Verhaftung oder Verurteilung der LockBit-Führung führen, sowie weitere 5 Millionen US-Dollar für Hinweise, die zur Ergreifung von LockBit-Ransomware-Partnern führen könnten.

Zu den früheren Anklagen und Verhaftungen von Lockbit-Ransomware-Akteuren gehören Mikhail Vasiliev (November 2022), Ruslan Magomedovich Astamirov (Juni 2023), Mikhail Pavlovich Matveev alias Wazawaka (Mai 2023), Artur Sungatov und Ivan Gennadievich Kondratiev alias Bassterlord (Februar 2024).