Laut Microsoft hat Russland die Ukraine mit Hunderten von Cyberangriffen getroffen!

Microsoft hat das wahre Ausmaß der von Russland unterstützten Cyberangriffe auf die Ukraine seit der Invasion enthüllt, wobei Hunderte von Versuchen mehrerer russischer Hacking-Gruppen auf die Infrastruktur des Landes und ukrainische Bürger abzielten.

Zu diesen Angriffen gehört auch der Einsatz von zerstörerischer Malware, die entwickelt wurde, um kritische Systeme lahmzulegen und den Zugang von Zivilisten zu lebenswichtigen Diensten und zuverlässigen Informationen zu stören.

„Kurz vor der Invasion haben wir gesehen, wie mindestens sechs separate, mit Russland verbündete nationalstaatliche Akteure mehr als 237 Operationen gegen die Ukraine gestartet haben – einschließlich zerstörerischer Angriffe, die andauern und das Wohlergehen der Zivilbevölkerung bedrohen“, sagte Tom Burt, Corporate Vice President von Microsoft für Kundensicherheit und Vertrauen.

„Die zerstörerischen Angriffe wurden auch von umfangreichen Spionage- und Geheimdienstaktivitäten begleitet. […] Wir haben auch begrenzte Spionageangriffe beobachtet, an denen andere NATO-Mitgliedstaaten, als Opfer beteiligt waren, und einige Desinformationsaktivitäten.“

Das Microsoft Threat Intelligence Center (MSTIC) beobachtete Bedrohungsgruppen, die mit den russischen Geheimdiensten GRU, SVR und FSB in Verbindung stehen (darunter APT28, Sandworm, Gamaredon, EnergeticBear, Turla, DEV-0586 und UNC2452/2652) bei der Vorpositionierung für Konflikte und Intensivierung ihrer Angriffe auf die Ukraine und ihre Verbündeten ab März 2021.

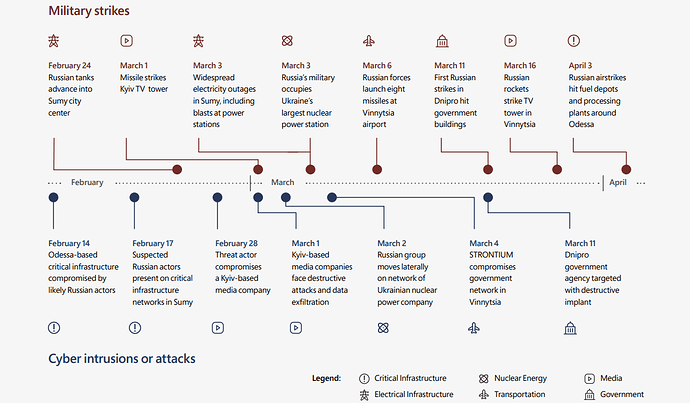

Microsoft bemerkte auch eine direkte Verbindung zwischen Cyberangriffen und Militäroperationen, wobei das Timing zwischen Hacking-Versuchen und Einbrüchen eng mit dem von Raketenangriffen und Belagerungen, die vom russischen Militär koordiniert wurden, übereinstimmt.

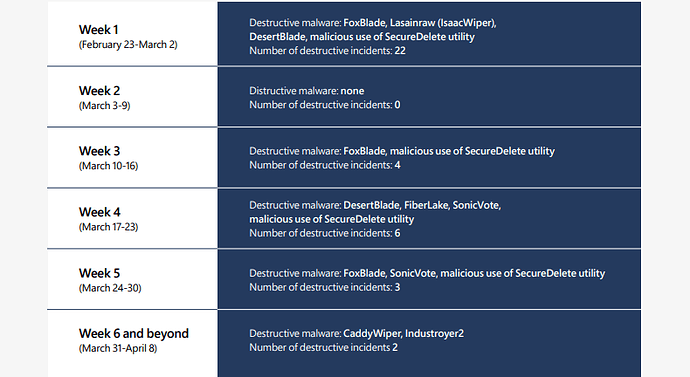

Von den beobachteten zerstörerischen Angriffen (fast 40 zwischen dem 23. Februar und dem 8. April) gegen Dutzende von Organisationen in der Ukraine richteten sich laut Microsoft 32 % direkt gegen ukrainische Regierungsorganisationen und über 40 % gegen Organisationen mit kritischer Infrastruktur.

Microsoft hat festgestellt, dass mehrere Malware-Familien von russischen Bedrohungsakteuren für zerstörerische Aktivitäten gegen ukrainische Ziele genutzt werden, darunter WhisperGate/WhisperKill , FoxBlade (alias HermeticWiper ), SonicVote (alias HermeticRansom ), CaddyWiper , DesertBlade, Industroyer2 , Lasainraw (alias IsaacWiper ) und FiberLake ( alias DoubleZero ).

MSTIC hat drei davon (dh FoxBlade, CaddyWiper und Industroyer2) Sandworm zugeschrieben. Es wird angenommen, dass ihre Mitglieder militärische Hacker der Einheit 74455 des Hauptzentrums für Spezialtechnologien (GTsST) der russischen GRU sind.

„WhisperGate, FoxBlade, DesertBlade und CaddyWiper sind alles Malware-Familien, die Daten überschreiben und Computer nicht mehr booten können. FiberLake ist eine .NET-Funktion, die zum Löschen von Daten verwendet wird“, sagte die Microsoft Digital Security Unit (DSU).

„SonicVote ist ein Dateiverschlüsselungsprogramm, das manchmal zusammen mit FoxBlade verwendet wird.

Microsoft hat auch herausgefunden, dass die WhisperGate -Malware Mitte Januar, vor der Invasion im Februar, bei Datenlöschangriffen gegen die Ukraine verwendet wurde, getarnt als Ransomware.

Wie der Präsident und stellvertretende Vorsitzende von Microsoft, Brad Smith, sagte, waren diese anhaltenden Angriffe mit zerstörerischer Malware auf ukrainische Organisationen und Infrastrukturen „genau zielgerichtet“.

Sie sind Teil einer „ massiven Welle hybrider Kriegsführung “, wie der ukrainische Sicherheitsdienst (SSU) kurz vor der russischen Invasion sagte.

Die äußerst zielgerichtete und zeitlich genau abgestimmte Art der diesjährigen von Russland unterstützten Cyberangriffe auf die Ukraine steht in krassem Gegensatz zu dem wahllosen weltweiten Malware-Angriff von NotPetya, der 2017 Länder weltweit (einschließlich der Ukraine) traf und auch mit den russischen GRU Sandworm-Hackern in Verbindung gebracht wurde .

„Während vieles von dem, was Microsoft bisher beobachtet hat, darauf hindeutet, dass die Bedrohungsakteure DEV0586 und IRIDIUM bei der Ausführung zerstörerischer Angriffe zurückhaltend agieren, indem sie die Bereitstellung von Malware auf bestimmte Zielnetzwerke beschränken“, fügte Microsoft DSU hinzu.

„Russisch ausgerichtete nationalstaatliche Akteure bemühen sich jedoch aktiv um den ersten Zugang zu Regierungen und Organisationen kritischer Infrastrukturen weltweit, was auf mögliche zukünftige Angriffe hindeutet.“

Der heutige Bericht folgt auf einen Ende März von der Google Threat Analysis Group (TAG) veröffentlichten Bericht, der Phishing-Angriffe aufdeckt, die von einer in Russland ansässigen Bedrohungsgruppe koordiniert wurden, die auf die NATO und das europäische Militär abzielt .

Ein weiterer Google TAG-Bericht von Anfang März über böswillige Aktivitäten im Zusammenhang mit dem russischen Krieg in der Ukraine deckte die Bemühungen russischer, chinesischer und belarussischer staatlicher Hacker auf, ukrainische und europäische Organisationen und Beamte zu kompromittieren.