Kürzlich behobener CUPS-Fehler kann zur Verstärkung von DDoS-Angriffen genutzt werden!

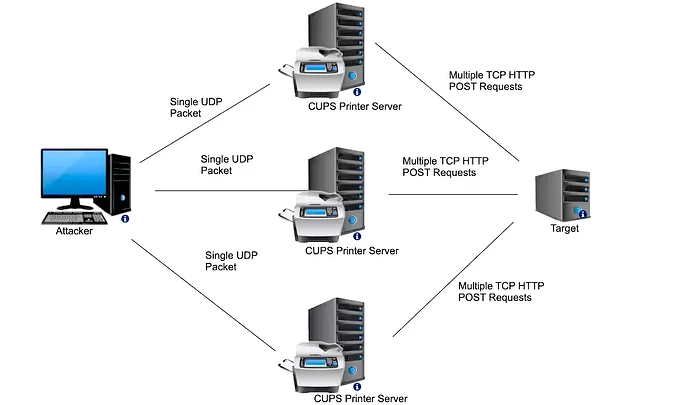

Eine kürzlich bekannt gewordene Schwachstelle im Open-Source-Drucksystem Common Unix Printing System (CUPS) kann von Bedrohungsakteuren ausgenutzt werden, um DDoS-Angriffe (Distributed Denial of Service) mit einem 600-fachen Verstärkungsfaktor zu starten.

Wie die Sicherheitsforscher von Akamai herausfanden, kann die Sicherheitslücke CVE-2024-47176 im cups-browsed-Daemon, die mit drei anderen Fehlern verkettet werden kann, eine Remote-Codeausführung auf Unix-ähnlichen Systemen (auch Linux-Distris) über ein einziges UDP-Paket ermöglichen, auch zur Verstärkung von DDoS-Angriffen ausgenutzt werden.

Die Sicherheitslücke wird ausgelöst, wenn ein Angreifer ein speziell gestaltetes Paket sendet und einen CUPS-Server dazu verleitet, ein Ziel als hinzuzufügenden Drucker zu behandeln.

Jedes an anfällige CUPS-Server gesendete Paket fordert diese dazu auf, größere IPP/HTTP-Anfragen zu generieren, die an das Zielgerät gerichtet sind. Dies wirkt sich sowohl auf das Ziel als auch auf den CUPS-Server aus und verbraucht deren Bandbreite und CPU-Ressourcen.

Beginnt mit NUR einem einzelnen schädlichen UDP-Paket…!

Um einen solchen Angriff einzuleiten, muss ein böswilliger Akteur lediglich ein einziges Paket an einen exponierten und anfälligen CUPS-Dienst senden, der online verfügbar ist. Akamai-Forscher schätzen, dass rund 58.000 Server von über 198.000 exponierten Geräten für DDoS-Angriffe rekrutiert werden könnten.

Darüber hinaus zeigten Hunderte anfälliger Geräte eine „Endlosschleife“ von Anfragen, wobei einige CUPS-Server wiederholt Anfragen sendeten, nachdem sie eine erste Prüfung erhalten hatten, und einige Server als Reaktion auf bestimmte HTTP/404-Fehler in eine Endlosschleife eintraten.

Auf vielen dieser anfälligen Maschinen liefen veraltete Versionen von CUPS (aus dem Jahr 2007), die ein leichtes Ziel für Cyberkriminelle sind, die sie zum Aufbau von Botnetzen über die RCE-Kette oder zur DDoS-Verstärkung nutzen können.

„Im schlimmsten Fall beobachteten wir aufgrund einer einzigen Untersuchung einen scheinbar endlosen Strom von Verbindungsversuchen und Anfragen. Diese Ströme scheinen kein Ende zu nehmen und werden so lange andauern, bis der Daemon beendet oder neu gestartet wird.“ sagten Akamai-Forscher dazu.

„Viele dieser Systeme, die wir beim Testen beobachtet haben, stellten Tausende von Anfragen her und schickten sie an unsere Testinfrastruktur. In einigen Fällen schien dieses Verhalten auf unbestimmte Zeit anzuhalten.“

Es dauerte nur Sekunden, um einen Angriff auszuführen…

Dieser DDoS-Verstärkungsangriff erfordert außerdem nur minimale Ressourcen und wenig Zeit für die Ausführung. Akamai warnt davor, dass ein Bedrohungsakteur in Sekundenschnelle die Kontrolle über jeden exponierten CUPS-Dienst im Internet übernehmen könnte.

Administratoren wird empfohlen, CVE-2024-47176-Patches bereitzustellen oder die Ausführung des von cups durchsuchten Dienstes zu deaktivieren, um potenzielle Angriffe zu blockieren und das Risiko zu verringern, dass ihre Server einem Botnetz hinzugefügt oder für DDoS-Angriffe verwendet werden.

„DDoS ist nach wie vor ein brauchbarer Angriffsvektor, mit dem Opfer im gesamten Internet belästigt und gestört werden, von Großindustrien und Regierungen bis hin zu kleinen Content-Erstellern, Online-Shops und Gamern“, warnten die Forscher von Akamai.

„Obwohl sich die ursprüngliche Analyse auf den RCE konzentrierte, der schwerwiegendere Folgen haben könnte, kann die DDoS-Verstärkung in diesem Fall auch leicht missbraucht werden.“

Wie Cloudflare diese Woche im Zusammenhang bekannt gab , mussten seine DDoS-Abwehrsysteme Kunden vor einer Welle hypervolumetrischer L3/4-DDoS-Angriffe mit Geschwindigkeiten von 3,8 Terabit pro Sekunde (Tbps) schützen, dem größten jemals registrierten Angriff dieser Art.