Cobalt Strike User-Guide

Cobalt Strike ist eine Plattform für Gegnersimulationen und Red-Team-Operationen. Das Produkt wurde entwickelt, um gezielte Angriffe auszuführen und die Aktionen fortgeschrittener Bedrohungsakteure nach der Ausbeutung zu emulieren. In diesem Abschnitt wird der Angriffsprozess beschrieben, der von den Funktionen von Cobalt Strike unterstützt wird . Im Rest dieses Handbuchs werden diese Funktionen im Detail beschrieben.

Überblick:

Ein durchdachter gezielter Angriff beginnt mit der Aufklärung . Der Systemprofiler von Cobalt Strike ist eine Webanwendung, die die clientseitige Angriffsfläche Ihres Ziels abbildet. Die Erkenntnisse aus der Aufklärung helfen Ihnen zu verstehen, welche Optionen die besten Erfolgschancen für Ihr Ziel haben.

Bei der Bewaffnung wird eine Nutzlast nach der Ausbeutung mit einem Dokument oder Exploit gepaart , das sie auf dem Ziel ausführt. Cobalt Strike bietet Optionen, um gängige Dokumente in waffenfähige Artefakte zu verwandeln. Cobalt Strike hat auch die Möglichkeit, seine Nutzlast nach der Ausbeutung, Beacon, in eine Vielzahl von Formaten zu exportieren, um sie mit Artefakten außerhalb dieses Toolsets zu koppeln.

Verwenden Sie das Spear-Phishing-Tool von Cobalt Strike , um Ihr waffengestütztes Dokument an eine oder mehrere Personen im Netzwerk Ihres Ziels zu übermitteln . Das Phishing-Tool von Cobalt Strike wandelt gespeicherte E-Mails in pixelgenaue Phishing-Dateien um.

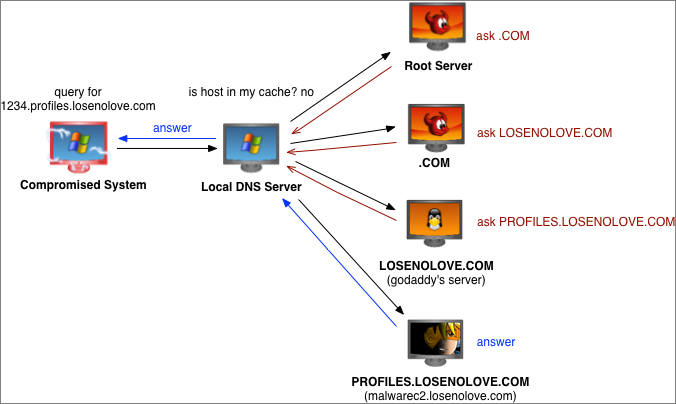

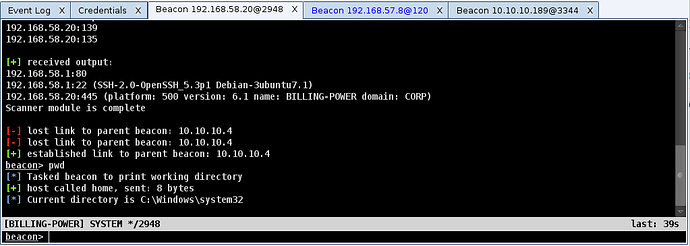

Kontrollieren Sie das Netzwerk Ihres Ziels mit dem Beacon von Cobalt Strike . Diese Nutzlast nach der Ausbeutung verwendet ein asynchrones „ niedriges und langsames “ Kommunikationsmuster , das bei fortgeschrittener Bedrohungs-Malware üblich ist. Beacon ruft über DNS, HTTP oder HTTPS nach Hause an. Beacon geht durch gängige Proxy-Konfigurationen und ruft mehrere Hosts nach Hause, um Blockierungen zu verhindern.

Trainieren Sie die Angriffszuordnungs- und Analysefähigkeiten Ihres Ziels mit der Malleable Command and Control-Sprache von Beacon. Programmieren Sie Beacon neu, um Netzwerkindikatoren zu verwenden, die wie bekannte Malware aussehen oder sich in den vorhandenen Datenverkehr einfügen.

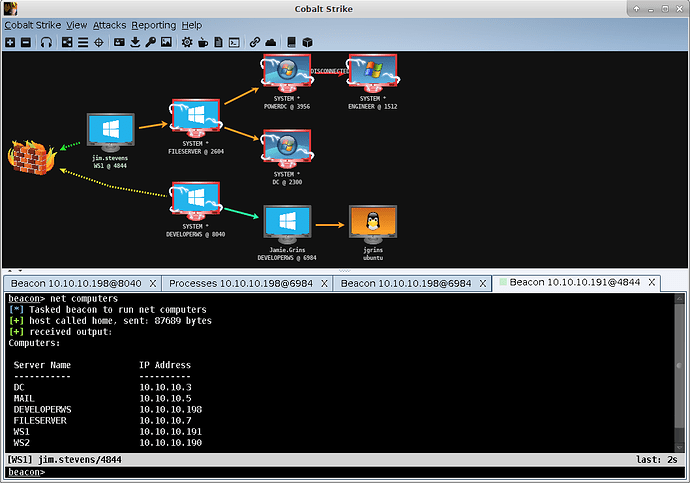

Schwenken Sie in das kompromittierte Netzwerk, entdecken Sie Hosts und bewegen Sie sich seitlich mit Beacons hilfreicher Automatisierung und Peer-to-Peer-Kommunikation über Named Pipes und TCP-Sockets. Cobalt Strike ist optimiert, um Vertrauensbeziehungen zu erfassen und Querbewegungen mit erfassten Anmeldeinformationen, Kennwort-Hashes, Zugriffstoken und Kerberos-Tickets zu ermöglichen.

Demonstrieren sinnvolles unternehmerisches Risiko mit Cobalt Streik ‚s benutzer Ausbeutung Tool. Die Arbeitsabläufe von Cobalt Strike erleichtern die Bereitstellung von Tastendruck-Loggern und Screenshot-Erfassungstools auf kompromittierten Systemen. Verwenden Sie Browser-Pivoting, um Zugriff auf Websites zu erhalten, bei denen Ihr kompromittiertes Ziel mit Internet Explorer angemeldet ist. Diese Cobalt Strike- only-Technik funktioniert mit den meisten Websites und umgeht die Zwei-Faktor-Authentifizierung.

Die Berichtsfunktionen von Cobalt Strike rekonstruieren das Engagement für Ihren Kunden. Stellen Sie den Netzwerkadministratoren eine Aktivitätszeitachse zur Verfügung, damit sie Angriffsindikatoren in ihren Sensoren finden können. Cobalt Strike erstellt qualitativ hochwertige Berichte, die Sie Ihren Kunden als eigenständige Produkte präsentieren oder als Anhang zu Ihrem schriftlichen Bericht verwenden können.

Bei jedem der oben genannten Schritte müssen Sie die Zielumgebung und ihre Abwehrmechanismen verstehen und überlegen, wie Sie Ihre Ziele mit den Ihnen zur Verfügung stehenden Mitteln am besten erreichen können. Das ist Ausweichen. Es ist nicht das Ziel von Cobalt Strike , Ausweichmanöver out-of-the-box bereitzustellen. Stattdessen bietet das Produkt Flexibilität, sowohl in seinen möglichen Konfigurationen als auch in den Optionen zur Ausführung von Angriffshandlungen, damit Sie das Produkt an Ihre Umstände und Ziele anpassen können.

CobaltStrike 4.5 User-Guide (pdf)

CobaltStrike User-Guide Online

Eine Einzelplatzlizenz für ein Jahr liegt bei 3.500 US-Dollar