KrebsOnSecurity mit nahezu rekordverdächtigem 6,3 Tbps DDoS-Angriff konfrontiert!

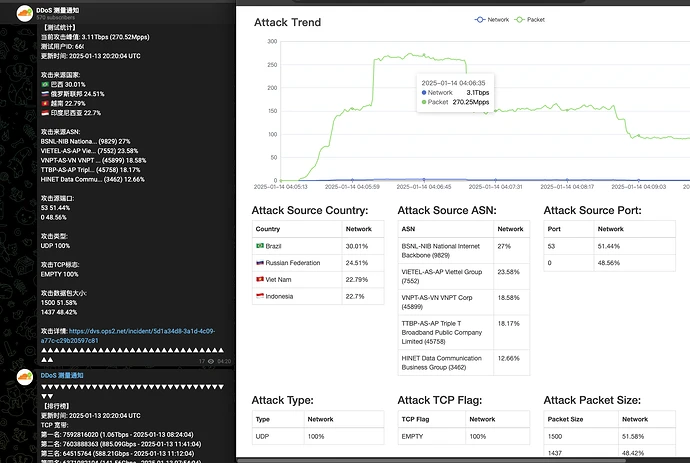

KrebsOnSecurity wurde letzte Woche von einem nahezu rekordverdächtigen Distributed-Denial-of-Service-Angriff (DDoS) getroffen, der mehr als 6,3 Terabit Daten pro Sekunde (ein Terabit entspricht einer Billion Datenbits) umfasste. Der kurze Angriff war offenbar ein Testlauf für ein riesiges neues Botnetz für das Internet der Dinge (IoT), das lähmende digitale Angriffe starten kann, denen nur wenige Websites standhalten können. Lesen Sie weiter, um mehr über das Botnetz, den Angriff und den mutmaßlichen Urheber dieser globalen Bedrohung zu erfahren.

Zum Vergleich: Der 6,3-Tbit/s-Angriff letzte Woche war zehnmal so groß wie der Angriff des Mirai- IoT-Botnetzes auf diese Site im Jahr 2016, der KrebsOnSecurity fast vier Tage lang offline hielt . Der Angriff von 2016 war so groß, dass Akamai – das damals kostenlosen DDoS-Schutz für KrebsOnSecurity bereitstellte – mich bat, ihren Dienst zu verlassen, da der Angriff Probleme für ihre zahlenden Kunden verursachte.

Seit dem Mirai-Angriff steht KrebsOnSecurity.com hinter dem Schutz von Project Shield , einem kostenlosen DDoS-Abwehrdienst, den Google Websites mit Nachrichten, Menschenrechts- und wahlbezogenen Inhalten zur Verfügung stellt. Google-Sicherheitsingenieur Damian Menscher erklärte gegenüber KrebsOnSecurity, der Angriff vom 12. Mai sei der größte gewesen, den Google je abgewehrt habe. In Bezug auf die schiere Größe ist er nur einem sehr ähnlichen Angriff unterlegen, den Cloudflare abgeschwächt und über den im April berichtet wurde. Nach einem Erfahrungsaustausch mit Cloudflare erklärte Menscher, das Botnetz, das beide Angriffe startete, trage die Fingerabdrücke von Aisuru , einer digitalen Belagerungsmaschine, die vor weniger als einem Jahr erstmals auftauchte.

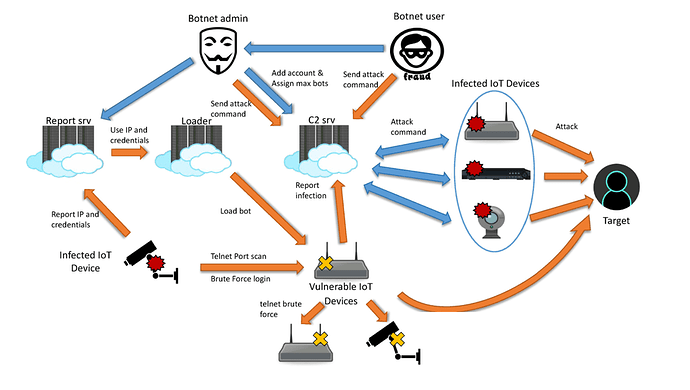

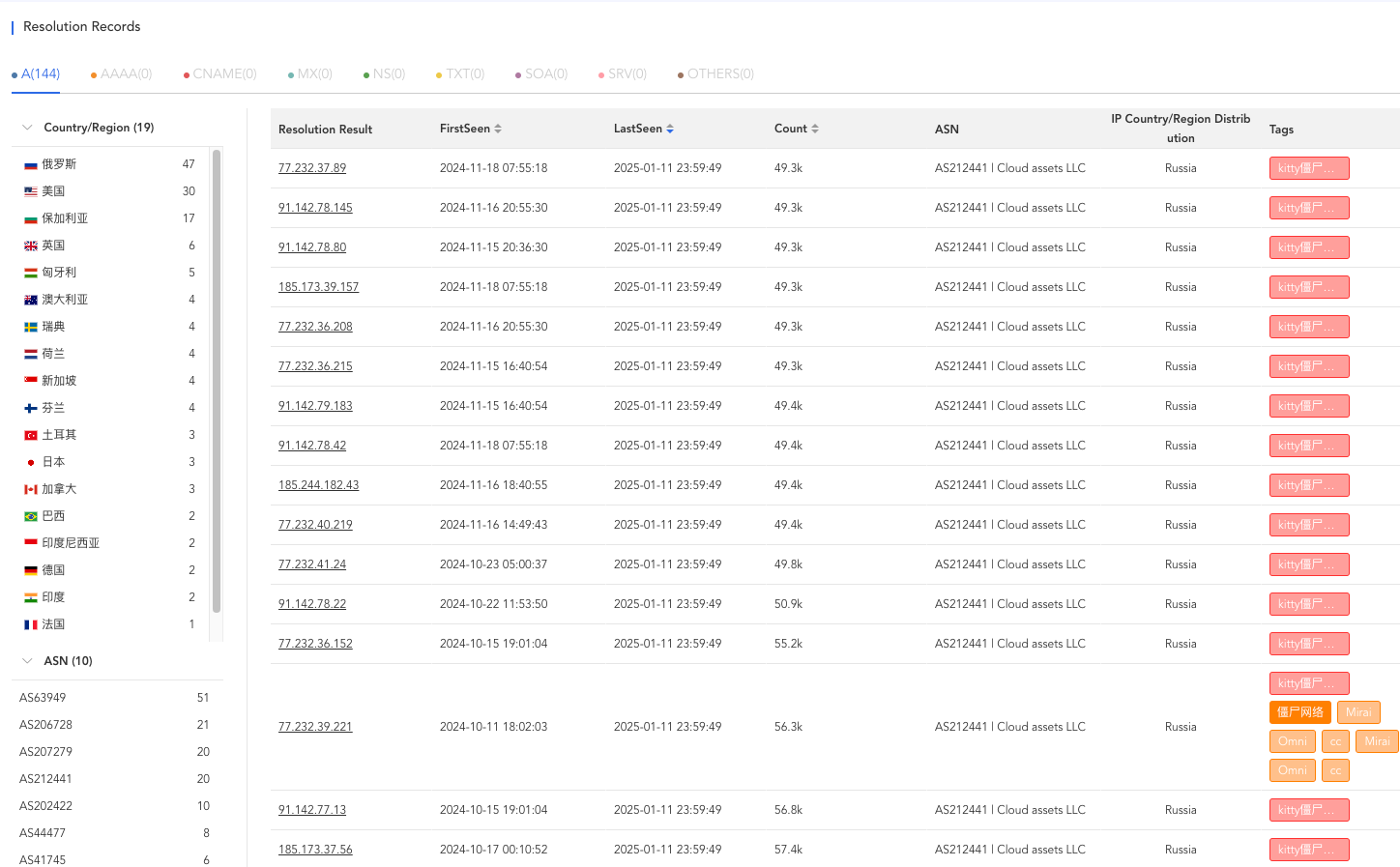

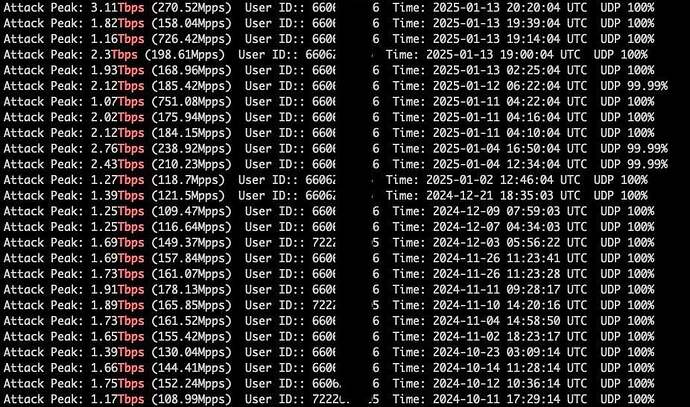

Das Aisuru-Botnetz besteht aus einer weltweit verteilten Sammlung gehackter IoT-Geräte, darunter Router, digitale Videorekorder und andere Systeme, die über Standardkennwörter oder Software-Schwachstellen kompromittiert werden. Wie dokumentierten Forscher des QiAnXin XLab , wurde das Botnetz erstmals bei einem Angriff auf eine große Gaming-Plattform im August 2024 entdeckt.

DER GEIST VON MIRAI

Der 6,3-Tbit/s-Angriff letzte Woche verursachte keine sichtbaren Störungen auf dieser Website, unter anderem weil er nur etwa 45 Sekunden dauerte. DDoS-Angriffe dieses Ausmaßes und dieser Kürze werden typischerweise durchgeführt, wenn Botnetzbetreiber ihre Schlagkraft zum Nutzen potenzieller Käufer testen oder demonstrieren wollen. Laut Menscher von Google handelte es sich sowohl beim Angriff vom 12. Mai als auch beim etwas größeren 6,5-Tbit/s-Angriff auf Cloudflare im letzten Monat wahrscheinlich lediglich um Tests der Fähigkeiten desselben Botnetzes.

Hier einmal die ersten Analysen zu dem neuen Botnet:

https://blog.xlab.qianxin.com/large-scale-botnet-airashi-en/

In vielerlei Hinsicht erinnert die Bedrohung durch das Aisuru/Airashi-Botnetz an Mirai, einen innovativen IoT-Malware-Typ, der im Sommer 2016 auftauchte und praktisch alle anderen damals existierenden IoT-Malware-Typen erfolgreich aus dem Rennen schlug.

https://krebsonsecurity.com/2025/05/krebsonsecurity-hit-with-near-record-6-3-tbps-ddos/