Jetzt patchen! Attacken auf VPN-Server mit Pulse Connect Secure

Das CERT-Bund warnt vor Angriffen auf VPN-Server, die Pulse Connect Secure einsetzen. Sicherheitsupdates sind verfügbar.

Admins, die VPN-Server mit der Software Pulse Connect Secure betreiben, sollten aus Sicherheitsgründen zügig abgesicherte Versionen installieren. Sicherheitsforscher von Bad Packets verzeichnen derzeit vermehrte Scans nach verwundbaren VPN-Servern und Attacken.

Das Notfallteam das Bundesamt für Sicherheit in der Informationstechnik (BSI) CERT-Bund warnt auf Twitter vor Angriffen auf VPN-Server. Sie wollen nun Netzbetreiber benachrichtigen. Kombinieren Angreifer zwei Sicherheitslücken (CVE-2019-11510, CVE-2019-11539) in Pulse Connect Secure könnten sie unter Umständen Server kompromittieren und die Kontrolle übernehmen.

CERT-Bund

@certbund

![]() Eine kritische #Schwachstelle in der weit verbreiteten VPN-Lösung #Pulse Connect Secure wird von Angreifern aktiv ausgenutzt, um VPN-Server zu kompromittieren: https://t.co/zN9A3h8d2M CERT-Bund informiert seit heute dt. Netzbetreiber zu verwundbaren Systemen in ihren Netzen.

Eine kritische #Schwachstelle in der weit verbreiteten VPN-Lösung #Pulse Connect Secure wird von Angreifern aktiv ausgenutzt, um VPN-Server zu kompromittieren: https://t.co/zN9A3h8d2M CERT-Bund informiert seit heute dt. Netzbetreiber zu verwundbaren Systemen in ihren Netzen.

Over 14,500 Pulse Secure VPN endpoints vulnerable to CVE-2019-11510 – Bad Packets

On Thursday, August 22, 2019, our honeypots detected opportunistic mass scanning activity from a host in Spain…

Durch das Ausnutzen einer als kritisch eingestuften Schwachstelle mit Höchstwertung (CVSS Score V3 10 von 10) bekommen Angreifer unter Umständen Zugriff auf Log-in-Daten. Damit ausgerüstet ist es vorstellbar, dass sie eigenen Code auf Servern ausführen und so in VPN-Verbindungen eindringen könnten.

Zehntausende Server verwundbar

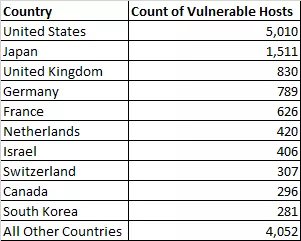

In einem Beitrag schreibt Bad Packets, dass sie weltweit insgesamt über 44.000 betroffene VPN-Server entdeckt haben. Der Großteil davon findet sich in den USA – einige stehen aber auch in Deutschland. Auf einer interaktiven Weltkarte kann man einsehen, in welchen Ländern wie viele Server betroffen sind. Darunter sind beispielsweise Militär-Einrichtungen, Finanz-Unternehmen und Energielieferanten, zählen die Sicherheitsforscher auf.

Da es keinen Workaround zum Absichern der VPN-Server gibt, sollten Admins die verfügbaren Sicherheitsupdates zügig installieren. Diese schließen neben den bereits erwähnten Schwachstellen noch weitere Sicherheitslücken.

Updates verfügbar

In einer Warnmeldung listet Pulse Secure neben den verwundbaren Versionen auch die abgesicherten Ausgaben auf. Dort findet man zudem weitere Infos zu den Sicherheitslücken und möglichen Angriffsszenarien.

Am Donnerstag, den 22. August 2019, entdeckten unsere Honeypots opportunistische Massenscan-Aktivitäten von einem Host in Spanien, der auf Pulse Secure „Pulse Connect Secure“ VPN-Server-Endpunkte abzielte, die für CVE-2019-11510 anfällig sind. Diese beliebige Schwachstelle beim Lesen von Dateien ermöglicht die Offenlegung sensibler Informationen, so dass nicht authentifizierte Angreifer auf private Schlüssel und Benutzerpasswörter zugreifen können. Die weitere Ausnutzung mit den durchgesickerten Anmeldeinformationen kann zur Remote Command Injection (CVE-2019-11539) führen und Angreifern den Zugriff innerhalb privater VPN-Netzwerke ermöglichen.

Am Freitag, den 23. August 2019, entdeckten unsere Honeypots zusätzliche Massenscans für CVE-2019-11510 von einem anderen Host in Spanien.

In beiden Fällen versuchte die Exploit-Aktivität, die Datei „etc/passwd“ herunterzuladen, die die dem VPN-Server zugeordneten Benutzernamen (nicht die Client-Konten) enthält. Eine erfolgreiche „HTTP 200/OK“-Antwort auf diesen Scan zeigt an, dass der VPN-Endpunkt für weitere Angriffe anfällig ist. Angesichts der laufenden Scan-Aktivitäten ist es wahrscheinlich, dass die Angreifer alle öffentlich zugänglichen Hosts, die für CVE-2019-11510 anfällig sind, aufgelistet haben.

WIE VIELE HOSTS SIND ANFÄLLIG FÜR CVE-2019-11510?

Unter Verwendung der von BinaryEdge bereitgestellten Daten haben wir 41.850 Pulse Secure VPN-Endpunkte gescannt, um festzustellen, welche anfällig waren. Unsere Scans ergaben insgesamt 14.528 Pulse Secure VPN-Endpunkte, die für CVE-2019-11510 anfällig sind. Während unserer Scans wurden keine sensiblen Informationen offengelegt oder aufgezeichnet, da wir einfach eine HEAD-HTTP-Anfrage gesendet haben (im Gegensatz zu einer GET-Anfrage, die eine Datei herunterlädt), um zu bestätigen, dass die Sicherheitslücke beim Lesen beliebiger Dateien möglich war.

WELCHE UNTERNEHMEN SIND VON CVE-2019-11510 BETROFFEN?

2.535 einzigartige autonome Systeme (Netzwerkanbieter) wurden mit anfälligen Pulse Secure VPN-Endpunkten in ihrem Netzwerk identifiziert. Wir haben herausgefunden, dass diese Schwachstelle derzeit Auswirkungen hat:

US-Militär-, Bundes-, Staats- und lokale Regierungsbehörden

Öffentliche Universitäten und Schulen

Krankenhäuser und Gesundheitseinrichtungen

Strom- und Gasversorger

Wichtige Finanzinstitute

Neuigkeiten / Medienunternehmen

Zahlreiche Fortune-500-Unternehmen

Die Liste der betroffenen Unternehmen wird nicht veröffentlicht, da diese kritische Schwachstelle mit Hilfe von öffentlich zugänglichem Proof-of-Concept-Code leicht ausgenutzt werden kann.

Darüber hinaus könnte die weitere Ausnutzung dieser Schwachstelle die Remote Codeausführung (RCE) auf den Clients ermöglichen, die sich mit einem kompromittierten VPN-Server verbinden. Diese Technik könnte genutzt werden, um Ransomware und jede andere Art von Malware in sensiblen Netzwerken zu verbreiten.

SCHLUSSBEMERKUNGEN

Pulse Secure VPN-Administratoren müssen sofort sicherstellen, dass sie keine Versionen der Serversoftware „Pulse Connect Secure“ verwenden, die für CVE-2019-11510 anfällig ist. Pulse Secure hat Anleitungen zum Update auf feste Versionen gegeben. Es gibt keinen Workaround für diese Schwachstelle. Angesichts der Schwere dieser Schwachstelle bei der Offenlegung sensibler Informationen und des Risikos eines unbefugten Zugriffs auf private Netzwerke bleibt wenig Zeit für Aktualisierungen, bevor die Akteure der Bedrohung weitere bösartige Aktivitäten unternehmen.

Aufgrund der Sensibilität dieser Schwachstellen werden die IP-Adressen der betroffenen Pulse Secure VPN-Endpunkte nicht öffentlich veröffentlicht. Die Liste ist jedoch für autorisierte CERT- und CSIRT-Teams der Regierung zur Überprüfung frei zugänglich. Wir haben unsere Ergebnisse direkt an US-CERT (CISA) und andere US-Bundesbehörden zur weiteren Untersuchung und Behebung weitergegeben.

Darüber hinaus haben wir diese CERT-Teams benachrichtigt: aeCERT, CCCS, CERT-Bund, CERT-FR, CERTGOVIL, CERT-In, CITC-SA, GovCERT.ch, GovCERT.gv.at, H-ISAC, IL-CERT, JPCERT/CC, KN-CERT, NCSC, NCSC-IE, NCSC-NL, REN-ISAC, SingCERT, ThaiCERT, TWCERT/CC und TWNCERT.