INC-Ransomware-Quellcode, der in Hacking-Foren für 300.000 US-Dollar verkauft wird!

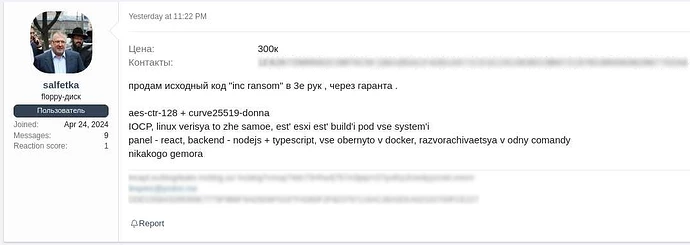

Ein Cyberkrimineller mit dem Namen „Salfetka“ behauptet, den Quellcode von INC Ransom zu verkaufen, einer im August 2023 gestarteten Ransomware-as-a-Service (RaaS)-Operation.

INC hat zuvor die US-Abteilung von Xerox Business Solutions (XBS), Yamaha Motor Philippines und in jüngerer Zeit den schottischen National Health Service (NHS) ins Visier genommen.

Gleichzeitig mit dem angeblichen Verkauf werden im INC Ransom-Betrieb Änderungen vorgenommen, die auf eine Kluft zwischen den Mitgliedern des Kernteams oder auf Pläne für den Übergang zu einem neuen Kapitel hindeuten könnten, bei dem ein neuer Verschlüsseler zum Einsatz kommt.

Verkauf des Quellcodes

Der Bedrohungsakteur kündigte den Verkauf sowohl der Windows- als auch der Linux/ESXi-Version von INC in den Hacking-Foren Exploit und XSS an, forderte 300.000 US-Dollar und begrenzte die Zahl der potenziellen Käufer auf nur drei.

Laut Informationen, die BleepingComputer von Threat-Intelligence-Experten bei KELA überein zur Verfügung gestellt wurden, die den Verkauf entdeckt haben, stimmen die im Forumsbeitrag erwähnten technischen Details, wie die Verwendung von AES-128 im CTR-Modus und Curve25519 Donna-Algorithmen, mit der öffentlichen Analyse von INC Ransom Proben.

KELA teilte BleepingComputer außerdem mit, dass „Salfetka“ seit März 2024 in den Hacking-Foren aktiv sei. Der Bedrohungsakteur wollte zuvor einen Netzwerkzugang für bis zu 7.000 US-Dollar kaufen und bot Erstzugangsvermittlern eine Kürzung der Erlöse aus Ransomware-Angriffen an.

Ein weiterer Punkt, der dem Verkauf Legitimität verleiht, ist „Salfetka“, das sowohl die alte als auch die neue INC Ransom-Seiten-URL in ihrer Signatur enthält, was darauf hinweist, dass sie mit der Ransomware-Operation in Verbindung stehen.

Dennoch könnte es sich bei dem Verkauf um einen Betrug handeln, da der Bedrohungsakteur in den letzten Monaten das Konto „Salfetka“ sorgfältig kuratiert hat, Interesse am Kauf eines Netzwerkzugangs bekundet und einen hohen Preis festgelegt hat, um das Angebot legitim erscheinen zu lassen.

Der Sicherheitsforscher 3xp0rt teilte BleepingComputer jedoch mit, dass Salfetka seit einiger Zeit unter verschiedenen Pseudonymen, darunter „rinc“ und „farnetwork“, Hackerforen und Teil von Ransomware-Banden besucht.

BleepingComputer berichtete zuvor über den als Farnetwork bekannten Bedrohungsakteur, der mit zahlreichen Ransomware-Banden in Verbindung steht, darunter Nokoyawa, JSWORM, Nefilim, Karma und Nemty.

Derzeit gibt es auf der alten oder neuen Website von INC keine öffentlichen Ankündigungen zum Verkauf des Quellcodes des Projekts.

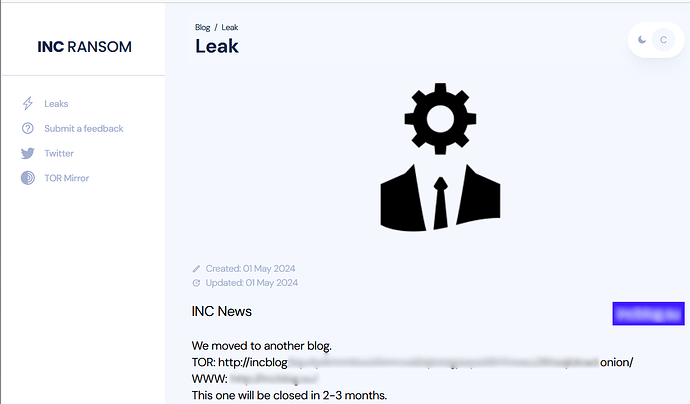

INC Ransom zieht an einen neuen Standort

Am 1. Mai 2024 kündigte INC Ransom auf seiner alten Leak-Site an, dass es zu einem neuen „Blog“ zur Datenleck-Erpressung wechseln werde und gab eine neue TOR-Adresse bekannt, mit der Angabe, dass die alte Site in zwei bis drei Monaten geschlossen werde.

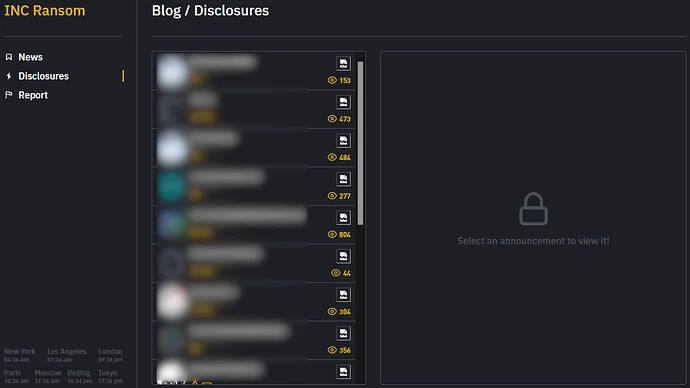

Die neue Website ist bereits online und es gibt einige Überschneidungen bei den Opferlisten mit denen des alten Portals sowie zwölf neue Opfer, die auf der alten Website nicht zu sehen waren.

Insgesamt listet die neue Website 64 Opfer (12 neue) auf, während die alte 91 Beiträge enthält, sodass etwa die Hälfte der früheren Opfer von INC fehlen.

„Die Diskrepanzen zwischen den beiden Standorten könnten darauf hindeuten, dass es in einem Betrieb möglicherweise zu einem Führungswechsel oder einer Aufspaltung in verschiedene Gruppen gekommen ist“, kommentierten die Analysten von KELA.

„Die Tatsache, dass „Salfetka“ beide Standorte als seine angeblichen Projekte bezeichnet hat, legt jedoch nahe, dass der Schauspieler nicht nur mit einem Teil der Operation in Verbindung steht.“

„In diesem Fall ist es möglich, dass der neue Blog in dem Versuch erstellt wurde, durch den Verkauf mehr Gewinn zu erzielen.“

Es ist auch erwähnenswert, dass das neue Erpressungsseitendesign von INC optisch dem von Hunters International ähnelt, was auf einen Zusammenhang mit dem anderen RaaS-Betrieb hinweisen könnte.

Im Gegensatz zu einem öffentlichen Leck, das es Sicherheitsanalysten ermöglicht, die Verschlüsselung eines Ransomware-Stamms zu knacken, können private Quellcodeverkäufe von Stämmen, für die es keinen Entschlüsseler gibt, das Potenzial haben, Unternehmen weltweit noch mehr Ärger zu bereiten.

Diese Ransomware-Entwickler werden von hoch motivierten Bedrohungsakteuren gekauft, die gerade erst in den Markt einsteigen, oder von halb etablierten Gruppen, die ihre Fähigkeiten mit einem robusteren und besser getesteten Verschlüsselungsprogramm verbessern möchten.

Dies gilt insbesondere dann, wenn eine Linux/ESXi-Version angeboten wird, deren Entwicklung in der Regel anspruchsvoller und die Anschaffung teurer ist.

Wenn sich Ransomware-Banden umbenennen, verwenden sie häufig einen Großteil des Quellcodes ihrer alten Verschlüsselungsprogramme wieder, sodass Forscher ältere Banden mit neuen Operationen in Verbindung bringen können .

Auch die Verwendung von Verschlüsselungsprogrammen anderer Ransomware-Operationen kann zur Umbenennung beitragen, da sie den Weg für Strafverfolgungsbehörden und Forscher verwischt.