Hacker nutzen DNS-Tunneling zum Netzwerkscannen und zur Verfolgung von Opfern!

Bedrohungsakteure nutzen DNS-Tunneling (Domain Name System), um zu verfolgen, wann ihre Ziele Phishing-E-Mails öffnen und auf bösartige Links klicken, und um Netzwerke nach potenziellen Schwachstellen zu durchsuchen.

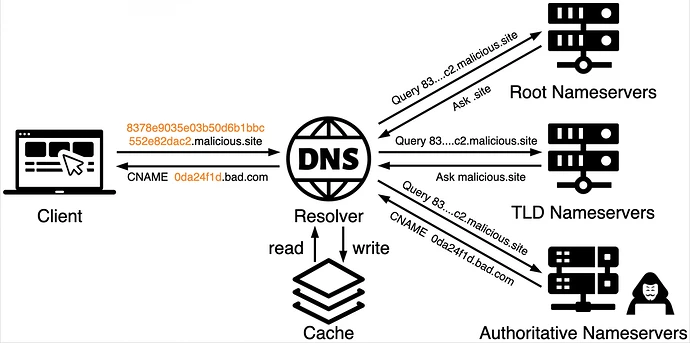

Beim DNS-Tunneling handelt es sich um die Verschlüsselung von Daten oder Befehlen, die über DNS-Abfragen gesendet und abgerufen werden. Dadurch wird DNS, eine grundlegende Netzwerkkommunikationskomponente, im Wesentlichen in einen verdeckten Kommunikationskanal umgewandelt.

Die Bedrohungsakteure kodieren die Daten auf verschiedene Weise, etwa mit Base16 oder Base64 oder mit benutzerdefinierten Textkodierungsalgorithmen, sodass sie bei der Abfrage von DNS-Einträgen wie TXT-, MX-, CNAME- und Adresseinträgen zurückgegeben werden können.

Hacker nutzen häufig DNS-Tunneling, um Netzwerk-Firewalls und -Filter zu umgehen, und nutzen die Technik für Command-and-Control-Operationen (C2) und Virtual Private Network-Operationen (VPN). Es gibt auch legitime DNS-Tunneling-Anwendungen, etwa zur Umgehung der Zensur.

Das Sicherheitsforschungsteam Unit 42 entdeckte kürzlich den zusätzlichen Einsatz von DNS-Tunneling in böswilligen Kampagnen, bei denen es um Opferverfolgung und Netzwerkscans geht.

TrkCdn-Kampagne:

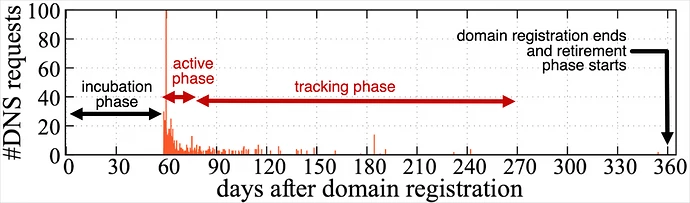

Die erste Kampagne, die als „TrkCdn“ verfolgt wird, konzentriert sich auf die Verfolgung der Interaktionen von Opfern mit Phishing-E-Mail-Inhalten.

Die Angreifer betten Inhalte in eine E-Mail ein, die beim Öffnen eine DNS-Abfrage an vom Angreifer kontrollierte Subdomains durchführt, deren FQDN verschlüsselte Inhalte enthält.

Beispiel: 4e09ef9806fb9af448a5efcd60395815.trk.simitor[.]com. wobei 4e09ef9806fb9af448a5efcd60395815 der MD5-Hash von unit42@not-a-real-domain[.]com ist , der in einen CNAME für einen primären autorisierenden Nameserver aufgelöst wird.

„Auch wenn die FQDNs je nach Ziel variieren, werden sie alle an dieselbe IP-Adresse weitergeleitet, die von cdn.simitor[.]com verwendet wird“, erklären die Forscher.

„Dieser autorisierende Nameserver gibt dann ein DNS-Ergebnis zurück, das zu einem vom Angreifer kontrollierten Server führt, der vom Angreifer kontrollierte Inhalte liefert. Diese Inhalte können Werbung, Spam oder Phishing-Inhalte umfassen.“

Dieser Ansatz ermöglicht es den Angreifern, ihre Strategien zu bewerten, zu verfeinern und die Übermittlung bösartiger Nutzlasten an ihre Opfer zu bestätigen.

Der Bericht von Unit 42 hebt auch eine ähnliche Kampagne namens „SpamTracker“ hervor, die DNS-Tunneling nutzt, um die Zustellung von Spam-Nachrichten zu verfolgen.

Die SecShow-Kampagne:

Die zweite von den Analysten entdeckte Kampagne mit dem Codenamen „SecShow“ nutzt DNS-Tunneling, um Netzwerkinfrastrukturen zu scannen.

Die Angreifer betten IP-Adressen und Zeitstempel in DNS-Abfragen ein, um Netzwerklayouts abzubilden und potenzielle Konfigurationsfehler aufzudecken, die für Infiltration, Datendiebstahl oder Denial-of-Service ausgenutzt werden können.

Die in dieser Kampagne verwendeten DNS-Abfragen wurden regelmäßig wiederholt, um eine Datenerfassung in Echtzeit zu ermöglichen, Statusänderungen zu erkennen und die Reaktion verschiedener Netzwerkteile auf unerwünschte DNS-Anfragen zu testen.

Bedrohungsakteure entscheiden sich aus mehreren Gründen für DNS-Tunneling gegenüber traditionelleren Methoden wie Tracking-Pixeln und regulären Netzwerk-Scan-Tools, darunter die Möglichkeit, Sicherheitstools zu umgehen, eine Erkennung zu vermeiden und die betriebliche Vielseitigkeit aufrechtzuerhalten.

Unit 42 schlägt vor, dass Organisationen DNS-Überwachungs- und Analysetools implementieren, um Protokolle auf ungewöhnliche Verkehrsmuster und Anomalien wie atypische oder hochvolumige Anfragen zu überwachen und zu analysieren.

Darüber hinaus ist es ratsam, die DNS-Resolver im Netzwerk darauf zu beschränken, nur die erforderlichen Abfragen zu verarbeiten, um das Risiko eines DNS-Tunnel-Missbrauchs zu verringern.