Hacker missbrauchen den Anti-Rootkit-Treiber von Avast, um Abwehrmaßnahmen zu deaktivieren!

Eine neue bösartige Kampagne nutzt einen legitimen, aber alten und anfälligen Avast Anti-Rootkit-Treiber, um der Erkennung zu entgehen und durch die Deaktivierung von Sicherheitskomponenten die Kontrolle über das Zielsystem zu übernehmen.

Die Malware, die den Treiber löscht, ist eine Variante eines AV-Killers, der keiner bestimmten Familie angehört. Es enthält eine fest codierte Liste mit 142 Namen für Sicherheitsprozesse verschiedener Anbieter.

Da der Treiber auf Kernel-Ebene arbeiten kann, ermöglicht er den Zugriff auf kritische Teile des Betriebssystems und ermöglicht der Malware, Prozesse zu beenden.

Sicherheitsforscher des Cybersicherheitsunternehmens Trellix haben kürzlich einen neuen Angriff entdeckt, der den Bring-Your-Own-Vulnerable-Driver-Ansatz (BYOVD) mit einer alten Version des Anti-Rootkit-Treibers nutzt, um Sicherheitsprodukte auf einem Zielsystem zu stoppen.

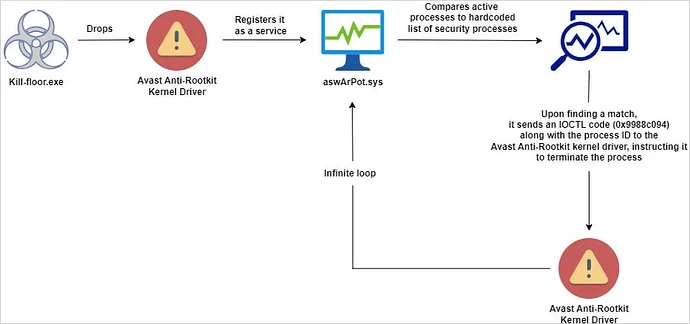

Sie erklären, dass eine Malware mit dem Dateinamen kill-floor.exe den anfälligen Treiber mit dem Dateinamen ntfs.bin im Standard-Windows-Benutzerordner ablegt. Als nächstes erstellt die Malware mithilfe der Service Control (sc.exe) den Dienst „aswArPot.sys“ und registriert den Treiber.

Die Malware verwendet dann eine fest codierte Liste von 142 Prozessen, die mit Sicherheitstools verknüpft sind, und vergleicht sie mit mehreren Snapshots aktiver Prozesse auf dem System.

Trellix-Forscher Trishaan Kalra sagt , wenn eine Übereinstimmung gefunden wird, „erstellt die Malware ein Handle, um auf den installierten Avast-Treiber zu verweisen.“

Anschließend nutzt es die „DeviceIoControl“-API, um die erforderlichen IOCTL-Befehle zum Beenden auszugeben.

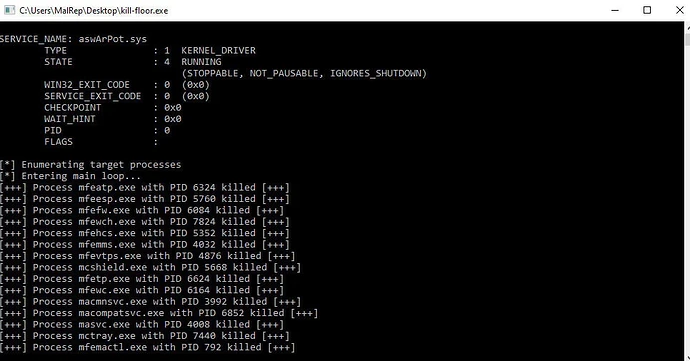

Wie im obigen Screenshot zu sehen ist, zielt die Malware auf Prozesse verschiedener Sicherheitslösungen ab, darunter solche von McAfee, Symantec (Broadcom), Sophos, Avast, Trend Micro, Microsoft Defender, SentinelOne, ESET und BlackBerry.

Wenn die Abwehrmaßnahmen deaktiviert sind, kann die Malware schädliche Aktivitäten ausführen, ohne dass der Benutzer benachrichtigt wird oder blockiert wird.

Es ist erwähnenswert, dass der Treiber und ähnliche Verfahren Anfang 2022 von Forschern von Trend Micro bei der Untersuchung eines AvosLocker-Ransomware-Angriffs beobachtet wurden .

Im Dezember 2021 stellte das Incident Response Services-Team von Stroz Friedberg fest, dass die Cuba-Ransomware bei Angriffen ein Skript verwendete, das eine Funktion im Anti-Rootkit-Kerneltreiber von Avast missbrauchte, um Sicherheitslösungen auf den Systemen des Opfers zu zerstören.

Etwa zur gleichen Zeit entdeckten Forscher von SentinelLabs zwei hochschwere Schwachstellen (CVE-2022-26522 und CVE-2022-26523), die seit 2016 vorhanden waren und ausgenutzt werden konnten, „um Privilegien zu erweitern und es ihnen zu ermöglichen, Sicherheitsprodukte zu deaktivieren.“ "

Die beiden Probleme wurden Avast im Dezember 2021 gemeldet und das Unternehmen hat sie stillschweigend mit Sicherheitsupdates behoben.

Der Schutz vor Angriffen, die auf anfälligen Treibern basieren, ist durch die Verwendung von Regeln möglich, die Komponenten anhand ihrer Signaturen oder Hashes identifizieren und blockieren können, wie zum Beispiel diese, die Trellix empfiehlt.

Trellix-Regeln: https://www.trellix.com/assets/instructions/byovd-expert-rule.pdf

Microsoft bietet auch Lösungen an, beispielsweise die Richtliniendatei für die Blockierung anfälliger Treiber , die mit jeder größeren Windows-Version aktualisiert wird. Ab Windows 11 2022 ist die Liste standardmäßig auf allen Geräten aktiv. Die neueste Version der Liste ist über App Control for Business möglich.