Großbritannien richtet gefälschte Booter-Sites für „muddy“ DDoS-Markt ein

So, wie ich es schon angesprochen hatte, im Zusammenhang mit „FlyHosting“ und natürlich „Cyber-Hub“, so manifestiert es sich dann wohl auch… ![]()

→ https://tarnkappe.info/forum/t/flyhosting-ddos-dienst-webhoster-gestern-durchsucht/12771/2

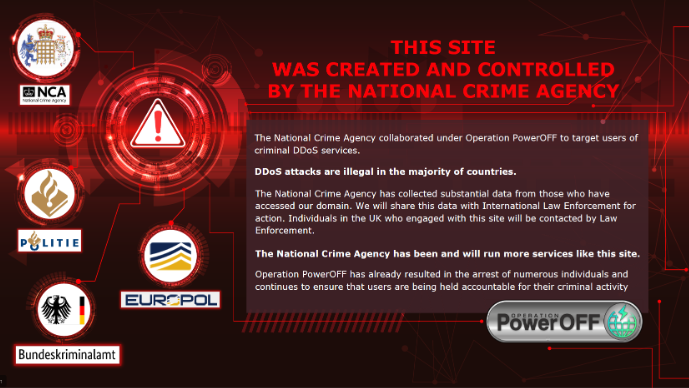

Die National Crime Agency (NCA) des Vereinigten Königreichs war damit beschäftigt, gefälschte DDoS-for-Hire-Websites einzurichten, die versuchen, Informationen über Benutzer zu sammeln, sie daran zu erinnern, dass das Starten von DDoS-Angriffen illegal ist, und im Allgemeinen das Maß an Paranoia für Leute zu erhöhen, die eine Einstellung suchen solche Dienste.

Die NCA sagt, dass alle ihre gefälschten sogenannten „Booter“- oder „Stresser“-Sites – auf die bisher mehrere tausend Menschen zugegriffen haben – so erstellt wurden, dass sie den Anschein erwecken, als würden sie die Tools und Dienste anbieten, die es Cyberkriminellen ermöglichen, diese Angriffe auszuführen .

„Nachdem sich die Benutzer jedoch registriert haben, werden ihre Daten von Ermittlern gesammelt, anstatt Zugang zu Tools für Cyberkriminalität zu erhalten“, heißt es in einem NCA-Hinweis zu dem Programm. „Benutzer mit Sitz in Großbritannien werden von der National Crime Agency oder der Polizei kontaktiert und vor der Beteiligung an Cyberkriminalität gewarnt. Informationen über im Ausland ansässige Personen werden an internationale Strafverfolgungsbehörden weitergegeben.“

Die NCA lehnte es ab zu sagen, wie viele gefälschte Booter-Sites sie eingerichtet hatte oder wie lange sie schon laufen. Die NCA sagt, dass das Einstellen oder Starten von Angriffen, die darauf abzielen, Websites oder Benutzer offline zu schalten, in Großbritannien nach dem Computer Misuse Act 1990 strafbar ist.

„In Zukunft können Personen, die diese Dienste nutzen möchten, nicht sicher sein, wer tatsächlich dahintersteckt. Warum also das Risiko eingehen?“ die NCA-Ankündigung geht weiter.

Die NCA-Kampagne folgt dicht auf eine internationale Strafverfolgung, an der vier Dutzend Websites beteiligt waren, die mächtige DDoS-Angriffe zu einer Point-and-Click-Operation machten.

Mitte Dezember 2022 kündigte das US-Justizministerium (DOJ) die „ Operation Power Off “ an, bei der vier Dutzend Booter-Business-Domains beschlagnahmt wurden, die für mehr als 30 Millionen DDoS-Angriffe verantwortlich waren, und sechs US-Männer wegen Computerverbrechen im Zusammenhang mit ihnen angeklagt wurden Eigentum an beliebten DDoS-for-Hire-Diensten. Im Zusammenhang mit dieser Operation verhaftete die NCA auch einen 18-jährigen Mann, der verdächtigt wurde, eine der Seiten zu betreiben.

Nach Angaben der US-Bundesstaatsanwaltschaft ist die Verwendung von Booter- und Stresser-Diensten zur Durchführung von Angriffen sowohl nach den Gesetzen zum Drahtbetrug als auch nach dem Computer Fraud and Abuse Act (18 USC § 1030) strafbar und kann zur Verhaftung und Strafverfolgung, zur Beschlagnahme von Computern oder zur Folge haben andere Elektronik, sowie Freiheitsstrafen und eine Strafe oder Geldstrafe.

Das Vereinigte Königreich, das gegen seinen gerechten Anteil an einheimischen Booter-Bossen gekämpft hat, begann 2020 mit der Schaltung von Online-Anzeigen, die sich an junge Menschen richten, die im Internet nach Booter-Diensten suchen.

Als Teil der Massenlöschung von Booter-Websites im letzten Jahr schlossen sich das FBI und die niederländische Polizei der NCA an und gaben bekannt, dass sie gezielte Platzierungsanzeigen schalten, um diejenigen, die nach Booter-Diensten suchen, auf eine Website zu lenken, auf der die potenziellen rechtlichen Risiken eines Online-Angriffs detailliert beschrieben werden .