Gefälschte Windows 10 Updates infizieren dich mit „Magniber“ - Ransomware!!

Gefälschte Windows 10-Updates infizieren dich mit Magniber-Ransomware!!

Gefälschte Windows 10-Updates werden verwendet, um die Magniber-Ransomware in einer massiven Kampagne zu verbreiten, die Anfang dieses Monats gestartet wurde.

In den letzten Tagen hat BleepingComputer eine Flut von Hilfeanfragen bezüglich einer Ransomware-Infektion erhalten, die auf Benutzer weltweit abzielt.

Bei der Recherche zur Kampagne, hat Bleepingcomputer, in einem seiner Foren ein Thema entdeckt, in dem Leser berichten, dass sie nach der Installation eines mutmaßlichen kumulativen Windows 10- oder Sicherheitsupdates von der Magniber-Ransomware infiziert wurden…!

Diese Updates werden unter verschiedenen Namen vertrieben, wobei…

-

Win10.0_System_Upgrade_Software.msi

-

Security_Upgrade_Software_Win10.0.msi

…die häufigsten sind.

Andere Downloads geben vor, kumulative Windows 10-Updates zu sein, indem sie gefälschte Wissensdatenbankartikel verwenden, wie unten gezeigt:

System.Upgrade.Win10.0-KB47287134.msi

System.Upgrade.Win10.0-KB82260712.msi

System.Upgrade.Win10.0-KB18062410.msi

System.Upgrade.Win10.0-KB66846525.msi

Basierend auf den Einreichungen bei VirusTotal scheint diese Kampagne am 08. April 2022 begonnen zu haben und hat seitdem weltweit eine massive Verbreitung erfahren - genaue Zahlen liegen leider momentan noch keine vor!

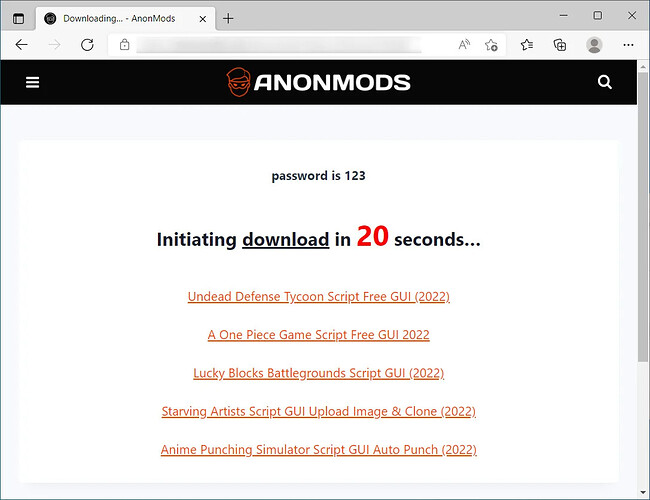

Obwohl nicht 100 % klar ist, wie die gefälschten Windows 10-Updates beworben werden, um potenzielle Opfer anzulocken, werden die Downloads von gefälschten Warez- und Crack-Sites verbreitet.

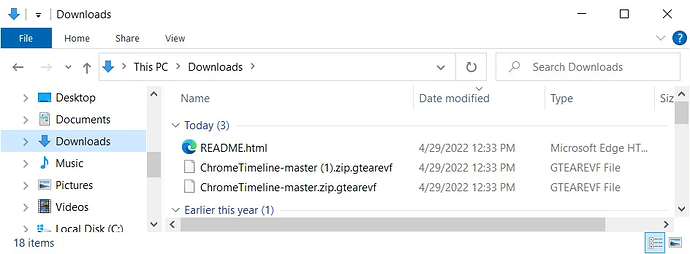

Nach der Installation löscht die Ransomware Schattenkopien von Volumes und verschlüsselt dann Dateien. Beim Verschlüsseln von Dateien hängt die Ransomware eine zufällige 8-stellige Erweiterung an, z. B. .gtearevf, wie unten gezeigt:

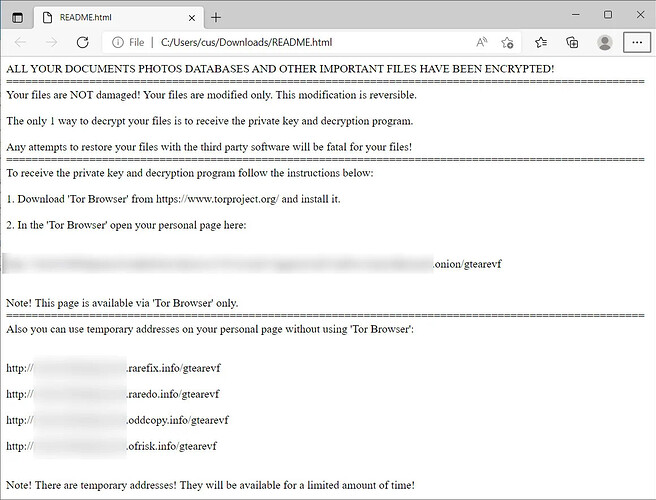

Die Ransomware erstellt auch Lösegeldforderungen mit dem Namen README.html in jedem Ordner, der Anweisungen enthält, wie man auf die Magniber Tor-Zahlungsseite zugreift, um ein Lösegeld zu zahlen.

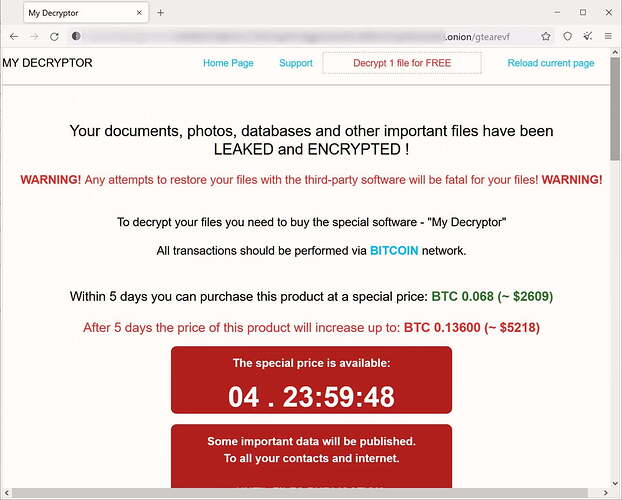

Die Magniber-Zahlungsseite trägt den Titel „My Decryptor“ und ermöglicht es einem Opfer, eine Datei kostenlos zu entschlüsseln, den „Support“ zu kontaktieren oder den Lösegeldbetrag und die Bitcoin-Adresse zu bestimmen, an die Opfer zahlen sollen.

Auf den Zahlungsseiten im Tor-Netzwwerk, die BleepingComputer zugespielt wurden, beliefen sich die meisten Lösegeldforderungen auf etwa 2.500 US-Dollar oder 0,068 Bitcoins.

Magniber gilt als sicher (Bulletproof), was bedeutet, dass es keine Schwachstellen enthält, die ausgenutzt werden können, um Dateien kostenlos wiederherzustellen.

Leider richtet sich diese Kampagne in erster Linie an Studenten und Verbraucher, und nicht an Opfer von Unternehmen, wodurch die Lösegeldforderung für viele Opfer zu teuer wird und nicht bezahlt werden kann!! Damit trifft es natürlich erstmal die völlig falschen User, um die Kassen zu füllen…!!

Automatisch stellt sich mir die Frage → Warum also das Ganze auf diesem Weg??

Die einzig passende Antwort dazu, die mir spontan einfällt → Ein gross angelegter Feldtest, um Magniber und seine zukünftigen Möglichkeiten, in der breiten Masse, austesten zu können. ![]()