Gayfemboy: Ein neues Mirai-Botnetz, das zur Verbreitung das Routing 0DAY von Four-Faith Industrial nutzt!

Überblick

Unzählige Script-Kiddies träumen davon, reich zu werden und mit Mirais Quellcode glücklich in die DDoS-Schwarzindustrie einzusteigen, und träumen davon, mit Botnets ein Vermögen zu machen. Die Realität ist grausam. Diese Leute kamen mit großen Ambitionen, gingen aber in Ungnade und hinterließen der Sicherheitsgemeinschaft Mirai-Varianten, die nur drei bis vier Tage lang aktiv sein können. jedoch der heutige Protagonist Gayfemboy . Eine Ausnahme bildet

Das Gayfemboy-Botnetz wurde erstmals Anfang Februar 2024 von XLab erfasst und ist auch heute noch aktiv. Die frühe Version war unauffällig, nur eine abgeleitete Version von Mirai, vollgepackt mit UPX, ohne etwas Neues. Allerdings waren die dahinter stehenden Entwickler offensichtlich nicht bereit, Mittelmäßigkeit zu akzeptieren und begaben sich daraufhin auf eine radikale iterative Evolutionsreise. Sie begannen damit, Online-Nachrichten zu modifizieren, begannen, UPX-verformte Shells auszuprobieren, Nday-Schwachstellen aktiv zu integrieren und sogar selbst 0day-Schwachstellen zu schürfen, wodurch sie das Ausmaß der Gayfemboy-Infektion weiter ausweiteten.

Anfang November 2024 entwickelte sich Gayfemboy erneut weiter und begann mit der Verbreitung von Proben, indem es 0day-Schwachstellen in Four-Faith-Industrieroutern und unbekannte Schwachstellen in Neterbit-Routern und Vimar-Smart-Home-Geräten ausnutzte. Aufgrund dieser Entdeckung entschied XLab sich, für eine eingehendere Analyse des Botnetzes und registrierten daher einige C2-Domänennamen, um infizierte Geräte zu beobachten und die Größe des Botnetzes zu messen. Die Ergebnisse zeigen, dass Gayfemboy über mehr als 40 Online-Gruppen verfügt und die Zahl der täglich aktiven Knoten 15.000 überschritten hat. Interessanterweise startete das Unternehmen, als es herausfand, dass der Domainname von XLab registriert worden war, sofort einen DDoS-Angriff auf den von uns registrierten Domainnamen und nahm die Vergeltung sehr ernst.

Indem die Researcher sich auf die Fähigkeiten des XLab-Systems, zur Erkennung großer Netzwerkbedrohungen verlassen und auf die Entwicklung von Gayfemboy zurückblicken konnten, haben sie seine schrittweise Entwicklung von einer gewöhnlichen Mirai-Variante zu dem, was es heute ist, miterlebt.

-

Am 12. Februar 2024 entdeckte XLAB zum ersten Mal das Gayfemboy-Beispiel unter Verwendung einer gewöhnlichen Upx-Shell

-

Am 15. April 2024 wurde die magische Upx-Zahl in geändert YTS\x99, beginnen Sie mit der Verwendung gayfemboyOnline-Nachricht,

-

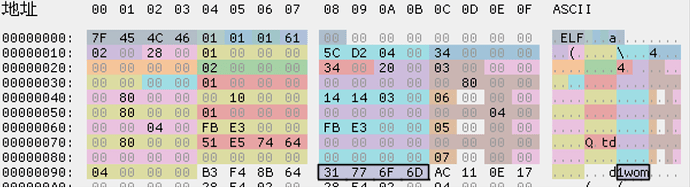

Anfang Juni 2024 wurde die magische Upx-Zahl auf geändert 1womDer Bot-Code ist grundsätzlich festgelegt und gelegentlich werden einige C2-Domänennamen hinzugefügt.

-

Ende August 2024 war die Stichprobe mit 6 C2 fest codiert und die letzten 3 C2 waren nicht registriert.

-

Am 9. November 2024 wurde beobachtet, dass Gayfemboy begann, die 0-Day-Schwachstelle von Four-Faith Industrial Routing zu nutzen, um Proben zu verbreiten, und die Beispiellaufparameter waren faith2

-

Am 17. November 2024 haben wir einige nicht registrierte Domainnamen in der Gayfemboy-Stichprobe registriert, um die von Gayfemboy infizierten Geräte und die Größe des Botnetzes zu beobachten.

-

Am 23. November 2024 entdeckte der Eigentümer von Gayfemboy, dass wir seinen CC-Domainnamen registriert hatten und begann, regelmäßig DDoS-Angriffe auf unsere registrierten Domainnamen zu starten.

-

Am 27. Dezember 2024 veröffentlichte VulnCheck die 0-Day-Schwachstelleninformationen von Four-Faith-Industrieroutern.

Gayfemboy nutzt mehr als 20 Schwachstellen und schwache Telnet-Passwörter, um Beispiele zu verbreiten, darunter Four-Faith Industrial Routing 0day-Schwachstellen (die aktuelle Schwachstelle wurde bekannt gegeben, CVE-Nummer: CVE-2024-12856 ), und einige unbekannte Schwachstellen betreffen Neterbit- und Vimar-Geräte ( Dies liegt zum Teil daran, dass die Sicherheitslücke nicht offengelegt wurde. Um einen Missbrauch der Sicherheitslücke zu verhindern, wird sie in diesem Artikel vorerst nicht aufgeführt.

Die wichtigsten von Gayfemboy ausgenutzten Schwachstellen sind folgende:

- cve_2013_3307

- cve_2014_8361

- cve_2016_20016

- cve_2017_17215

- cve_2017_5259

- cve_2020_25499

- cve_2020_9054

- cve_2021_35394

- cve_2023_26801

- CVE-2013-7471

- CNVD-2022-77903

- CVE-2024-8957, CVE-2024-8956

- CVE-2024-12856

- KGUARD DVR RCE

- Lilin DVR RCE

- OptiLink ONT1GEW GPON 2.1.11_X101 Build 1127.190306 – Remote-Code

- TVT editBlackAndWhiteList RCE

- ZTE ZXV10 H108L Router RCE

- Anheng DAS TGFW sslvpn RCE

Mengenmäßiger Bot-Trend

Die Zahl der täglich aktiven Bot-IPs des Gayfemboy-Botnetzes lag im Dezember 2024, bei etwa 15.000 (Tendenz stark steigend!)

Die Hauptinfektionen sind in China, den Vereinigten Staaten, dem Iran, Russland und der Türkei verbreitet.

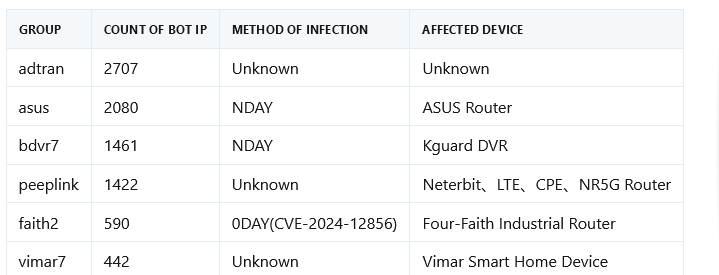

Bisher infizierte Geräte

Gayfemboy Bot trägt bei der Verbindung mit CC Gruppierungsinformationen mit. Diese Gruppierungsinformationen werden verwendet, um infizierte Geräte zu identifizieren und zu organisieren, damit Angreifer ein riesiges Botnetz effektiver verwalten und kontrollieren können. Diese Gruppierungsinformationen enthalten normalerweise einige Schlüsselkennungen, wie z. B. den Betriebssystemtyp des Geräts oder andere identifizierende Informationen. Viele Angreifer nutzen infizierte Geräte auch gerne als Identifikation. Bei den Online-Gruppeninformationen von Gayfemboy handelt es sich um Geräteinformationen. Die wichtigsten infizierten Geräte sind folgende:

DDoS-Analyse zu Angriffszielen

Das Gayfemboy-Botnetz hat von Februar 2024 bis heute zeitweise Angriffe gestartet, wobei die meisten Angriffe im Oktober und November letzten Jahres stattfanden. Greifen Sie jeden Tag Hunderte von Zielen an. Angriffsziele sind auf der ganzen Welt verteilt und in verschiedenen Branchen verteilt. Die Hauptangriffsziele befinden sich in China, den Vereinigten Staaten, Deutschland, dem Vereinigten Königreich, Singapur und anderen Regionen.

IoC Loader-IPs:

123.249.103.79 China|Beijing|Beijing City AS55990|HUAWEI

123.249.109.227 China|Beijing|Beijing City AS55990|HUAWEI

123.249.111.22 China|Beijing|Beijing City AS55990|HUAWEI

123.249.116.30 China|Beijing|Beijing City AS55990|HUAWEI

123.249.116.81 China|Beijing|Beijing City AS55990|HUAWEI

123.249.126.147 China|Beijing|Beijing City AS55990|HUAWEI

123.249.64.207 China|Beijing|Beijing City AS55990|HUAWEI

123.249.68.177 China|Beijing|Beijing City AS55990|HUAWEI

123.249.82.162 China|Beijing|Beijing City AS55990|HUAWEI

123.249.82.229 China|Beijing|Beijing City AS55990|HUAWEI

123.249.87.110 China|Beijing|Beijing City AS55990|HUAWEI

123.249.90.104 China|Beijing|Beijing City AS55990|HUAWEI

123.249.90.23 China|Beijing|Beijing City AS55990|HUAWEI

123.249.91.159 China|Beijing|Beijing City AS55990|HUAWEI

123.249.94.157 China|Beijing|Beijing City AS55990|HUAWEI

123.249.99.231 China|Beijing|Beijing City AS55990|HUAWEI

124.71.235.245 China|Beijing|Beijing City AS55990|HUAWEI

176.97.210.250 Germany|Hessen|Frankfurt am Main AS49581|Ferdinand Zink trading as Tube-Hosting

178.211.139.105 Poland|Mazowieckie|Warsaw AS201814|MEVSPACE sp. z o.o.

178.211.139.196 Poland|Mazowieckie|Warsaw AS201814|MEVSPACE sp. z o.o.

178.211.139.241 Poland|Mazowieckie|Warsaw AS201814|MEVSPACE sp. z o.o.

185.16.39.37 Poland|Mazowieckie|Warsaw AS201814|MEVSPACE sp. z o.o.

193.32.162.34 The Netherlands|None|None AS47890|UNMANAGED LTD

193.34.214.123 Poland|Mazowieckie|Warsaw AS201814|MEVSPACE sp. z o.o.

193.42.12.166 Germany|Hessen|Frankfurt am Main AS58212|dataforest GmbH

194.50.16.198 The Netherlands|Noord-Holland|Amsterdam AS49870|Alsycon B.V.

198.98.51.91 United States|New York|Staten Island AS53667|FranTech Solutions

198.98.54.234 United States|New York|Staten Island AS53667|FranTech Solutions

209.141.32.195 United States|Nevada|Las Vegas AS53667|FranTech Solutions

209.141.51.21 United States|Nevada|Las Vegas AS53667|FranTech Solutions

37.114.63.100 Germany|Hessen|Frankfurt am Main AS60461|intercolo GmbH

45.128.232.200 Bulgaria|Sofia|Sofia AS202685|Aggros Operations Ltd.

45.142.122.187 Russia|Moscow|Moscow AS210644|AEZA GROUP Ltd

45.142.182.126 Germany|None|None AS44592|SkyLink Data Center BV

45.145.41.175 United States|Washington|Seattle AS205770|SC ITNS.NET SRL

45.148.10.230 The Netherlands|Noord-Holland|Amsterdam AS48090|PPTECHNOLOGY LIMITED

45.95.147.211 The Netherlands|Noord-Holland|Amsterdam AS49870|Alsycon B.V.

5.181.188.158 Poland|Mazowieckie|Warsaw AS201814|MEVSPACE sp. z o.o.

70.36.99.15 United States|California|Los Angeles AS22439|Perfect International, Inc

77.90.22.10 Germany|Hessen|Frankfurt am Main AS12586|GHOSTnet GmbH

77.90.22.35 Germany|Hessen|Frankfurt am Main AS12586|GHOSTnet GmbH

94.156.10.163 Bulgaria|None|None AS0|

94.156.10.164 Bulgaria|None|None AS0|

95.214.53.211 Poland|Mazowieckie|Warsaw AS201814|MEVSPACE sp. z o.o.

95.214.54.53 Poland|Mazowieckie|Warsaw AS201814|MEVSPACE sp. z o.o.

Downloader:

101.42.158.190 China|Beijing|Beijing City AS45090|Tencent

101.43.141.112 China|Beijing|Beijing City AS45090|Tencent

107.189.28.60 Luxembourg|Luxembourg|Luxembourg AS53667|FranTech Solutions

108.233.83.51 United States|California|Santa Clara AS7018|AT&T

1.13.102.222 China|Jiangsu|Nanjing City AS45090|Tencent

152.32.237.129 United States|Virginia|Reston AS135377|UCLOUD INFORMATION TECHNOLOGY (HK) LIMITED

193.32.162.34 The Netherlands|None|None AS47890|UNMANAGED LTD

198.98.54.234 United States|New York|Staten Island AS53667|FranTech Solutions

203.23.159.152 Australia|Victoria|Southbank AS9648|Australia On Line Pty Ltd

209.141.32.148 United States|Nevada|Las Vegas AS53667|FranTech Solutions

209.141.35.56 United States|Nevada|Las Vegas AS53667|FranTech Solutions

209.141.51.21 United States|Nevada|Las Vegas AS53667|FranTech Solutions

209.141.55.38 United States|Nevada|Las Vegas AS53667|FranTech Solutions

209.141.57.222 United States|Nevada|Las Vegas AS53667|FranTech Solutions

37.114.63.100 Germany|Hessen|Frankfurt am Main AS60461|intercolo GmbH

45.142.122.187 Russia|Moscow|Moscow AS210644|AEZA GROUP Ltd

65.175.140.164 United States|Massachusetts|Boston AS11776|Breezeline

77.90.22.35 Germany|Hessen|Frankfurt am Main AS12586|GHOSTnet GmbH

95.214.53.211 Poland|Mazowieckie|Warsaw AS201814|MEVSPACE sp. z o.o.

CC:

meowware.ddns.net

Beispiel SHA1:

3287158c35c93a23b79b1fbb7c0e886725df5faa

ba9224828252e0197ea5395dad9bb39072933910

fe72a403f2620161491760423d21e6a0176852c3