Cyberkriminelle wenden immer raffiniertere Taktiken an, um die Erkennung ihrer Botnets und C&C-Server zu vermeiden. Eine solche Taktik, die Botnet-Master anwenden, ist Fast-Flux-DNS. Fast-Flux-DNS wurde ursprünglich 2006 / 2007 von den Storm Worm-Botnet-Mastern implementiert. Seitdem haben zahlreiche Malware-Varianten Fast-Flux-DNS verwendet, um der Entdeckung durch die Behörden zu entgehen.

Fast-Flux-DNS beinhaltet die Zuordnung vieler IP-Adressen zu einem einzigen vollqualifizierten Domänennamen (FQDN). Botnet-Master rotieren die IP-Adressen in diesem Pool mit hoher Frequenz, manchmal sogar alle 5 Minuten. Dadurch entsteht ein sich ständig veränderndes Netzwerk kompromittierter Hosts, die als Fast-Flux-Agenten bekannt sind. Cyberkriminelle verwenden diese DNS-Technik, um den wahren Ursprung bösartiger Websites und anderer Ressourcen zu verschleiern. Dadurch kann die C&C-Infrastruktur für längere Zeit online bleiben.

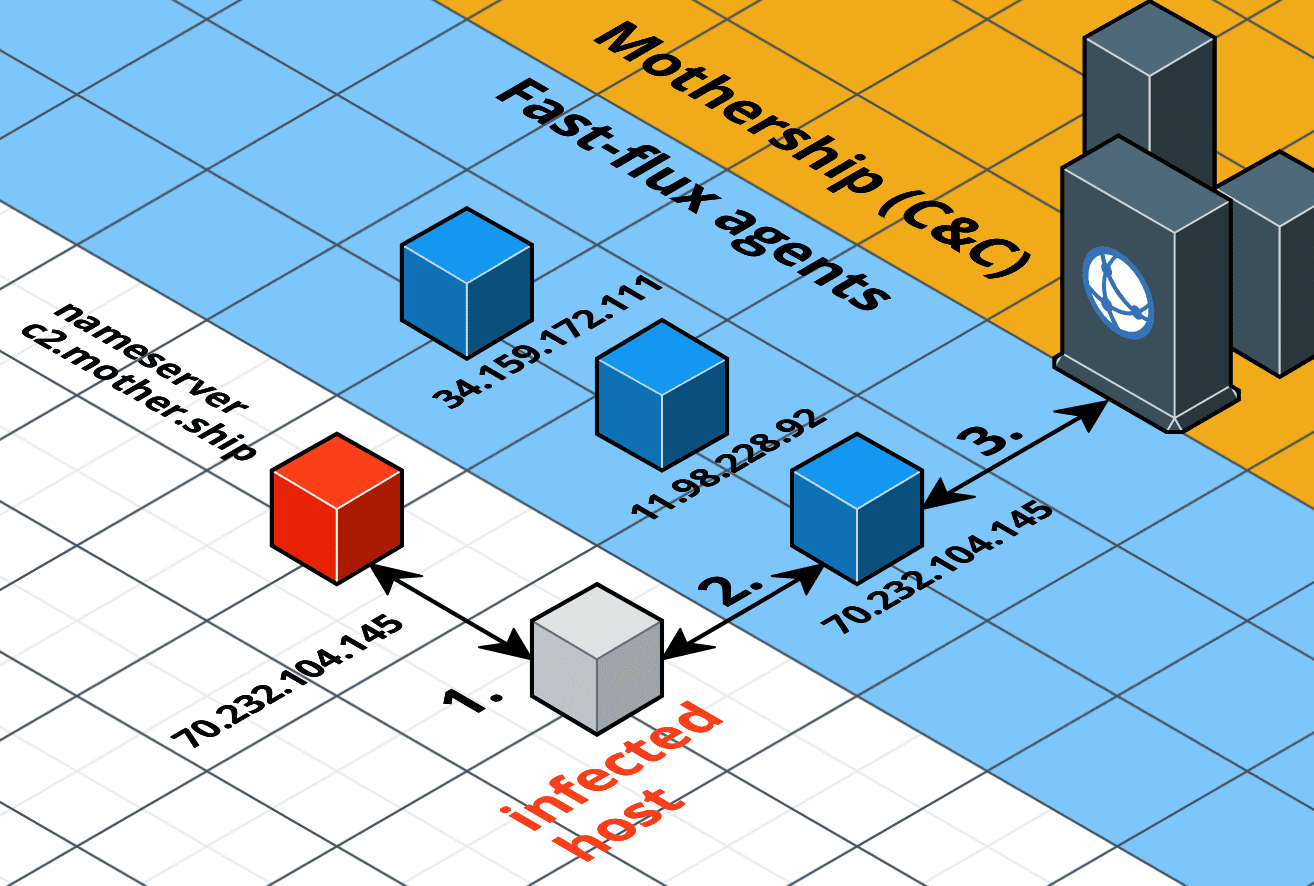

In einem Fast-Flux-Netzwerk wird die Befehls- und Kontrollinfrastruktur oft als Mutterschiff bezeichnet. Das Mutterschiff besteht aus zahlreichen Backend-Servern, die jeweils den Betrieb des Botnetzes ermöglichen.

Wenn ein kompromittierter Host versucht, mit dem Mutterschiff zu kommunizieren, richtet er zunächst eine Anfrage an einen Fast-Flux-Agenten. Der Fast-Flux-Agent leitet die Anfrage dann transparent an das Mutterschiff weiter.

Was ist ein Fast-Flux-Netzwerk?

Wir wissen, dass Fast-Flux funktioniert, indem die einem Domainnamen zugewiesenen IP-Adressen schnell geändert werden. Lasst uns nun einen genaueren Blick darauf werfen, wie dies erreicht wird.

Es gibt zwei Arten von Fast-Flux-Netzwerken:

- Single-Flux

- Double-Flux

Single-Flux-Netzwerke

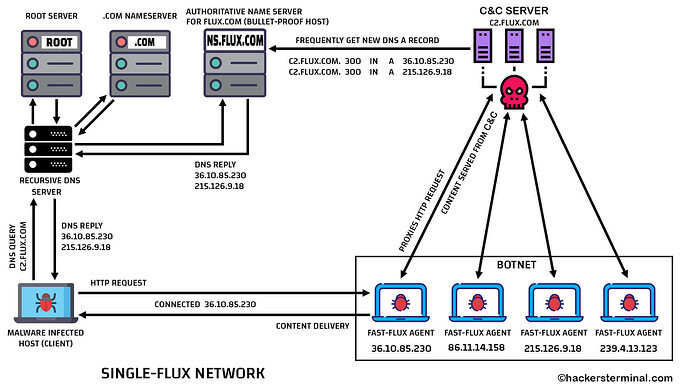

Single-Flux-DNS funktioniert, indem es einem Domänennamen schnell mehrere A- oder AAAA-Einträge zuweist und die aktiven IP-Adressen ständig rotiert. Diese IP-Adressen gehören zu kompromittierten Hosts, die als Fast-Flux-Agenten bekannt sind.

Jeder Fast-Flux-Agent fungiert als Reverse-Proxy für die Command-and-Control-Infrastruktur. Wenn ein kompromittierter Host den Domänennamen seiner C2-Infrastruktur auflöst, sendet der Nameserver die IP eines Fast-Flux-Agenten. Dadurch bleibt das Mutterschiff hinter einem riesigen Netzwerk von sich ständig ändernden Proxy-Servern verborgen. Daher kommuniziert ein kompromittierter Host immer nur direkt mit einem Fast-Flux-Agenten, niemals mit den C&C-Servern.

In Single-Flux-Netzwerken wird der maßgebliche Nameserver häufig auf kugelsicherem Hosting gehostet, um den Widerstand gegen Takedown weiter zu erhöhen. Betreiber von kugelsicheren Hosting-Diensten befinden sich in der Regel in Gebieten mit wenig oder gar keinen etablierten Cybersicherheitsgesetzen und kommen im Allgemeinen Takedown-Anfragen nicht nach.

Dies macht es für Sicherheitsforscher sehr schwierig, die C&C-Server zu identifizieren und herunterzufahren. Selbst wenn ein Fast-Flux-Agent identifiziert und offline geschaltet wird, ist immer ein anderer Knoten bereit, seinen Platz einzunehmen.

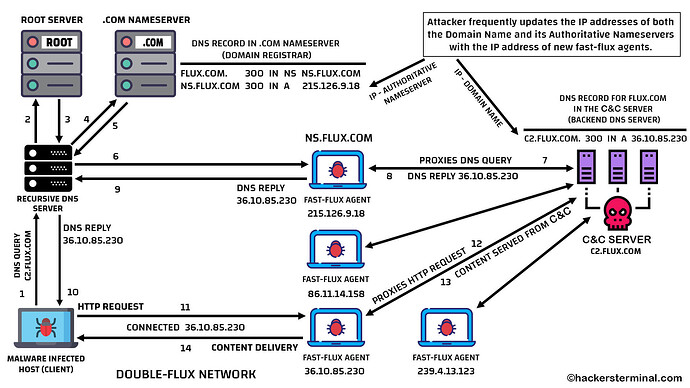

Double-Flux-Netzwerke

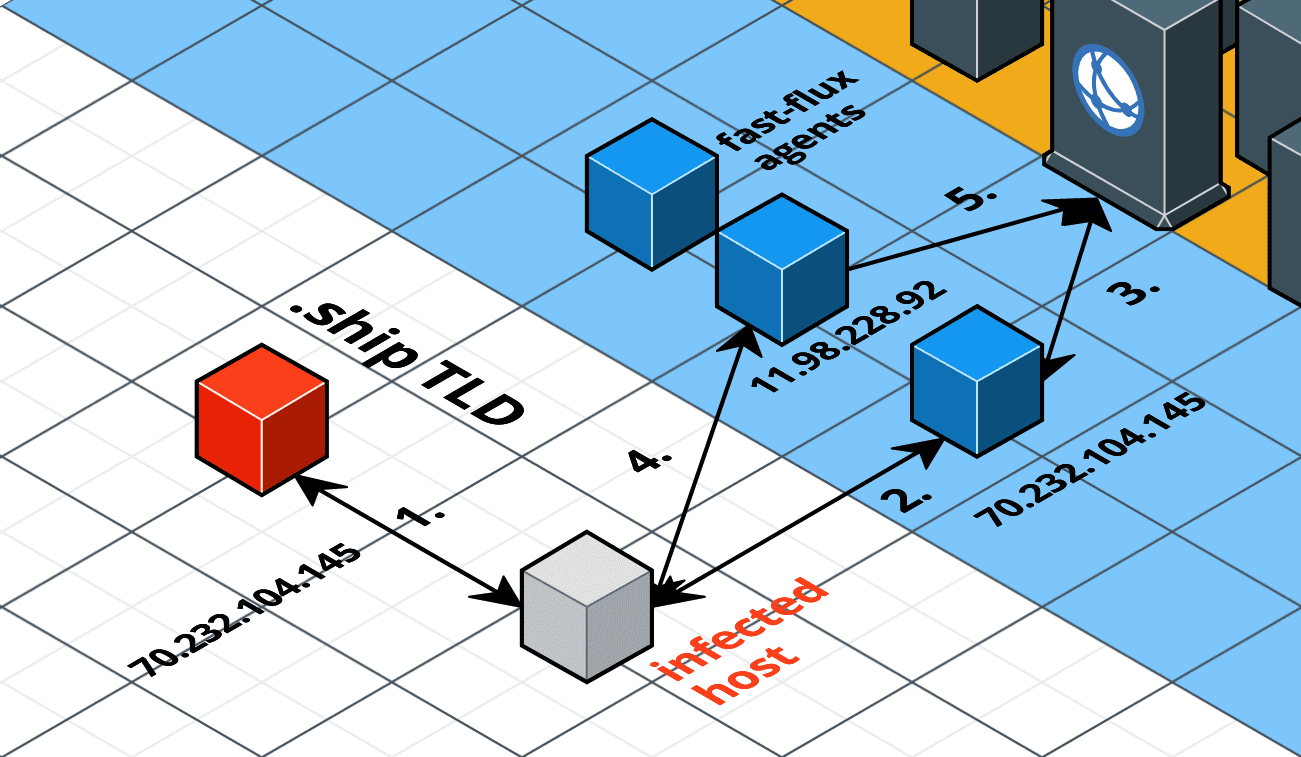

Bei Single-Flux ändern sich nur die A-Records der Domain. Double-Flux-Netzwerke fügen eine zusätzliche Ebene der Fehlleitung hinzu, indem sie auch die autoritativen Nameserver-Datensätze ändern. Netzwerk-Master rotieren nicht nur die A-Records, wie beim Single Flux, sondern auch die NS-Adressen. Wenn ein infizierter Client versucht, den Domänennamen aufzulösen, erhält er zunächst die IP-Adresse des autoritativen Nameservers. Dies ist nur ein weiterer Fast-Flux-Agent, der die DNS-Anfrage an die C&C-Server weiterleitet, die die DNS-Auflösung übernehmen.

Bei einem sich ständig ändernden Netzwerk aus Endpunkten und Nameservern gibt es im Netzwerk keinen Single Point of Failure. Wenn Sie einen Knoten herunterfahren, der Anfragen für eine bösartige Website bedient, taucht ein anderer auf, um seinen Platz einzunehmen. Fahren Sie den Nameserver herunter, der DNS-Anfragen für eine bösartige Domain bedient, springt ein anderer Nameserver ein und beginnt mit der Bearbeitung von Anfragen.

Wofür werden Fast-Flux-Netzwerke verwendet?

Wie man sehen kann, sind Fast-Flux-Netzwerke in ihrer Widerstandsfähigkeit ziemlich leistungsfähig. Botnet-Master können Tausende von Fast-Flux-Agenten zur Verfügung haben, die es ihnen ermöglichen, riesige Proxy-Netzwerke zu erstellen.

Diese Resilienz und dieser Schutz machen Fast-Flux-Netzwerke zum Werkzeug der Wahl für Angreifer, die weniger als legitime Inhalte bereitstellen möchten. Cyberkriminelle verwenden Fast-Flux-Netzwerke, um böswillige Downloads, Phishing-Sites, illegale Marktplatz-Sites und noch schlimmere Dinge wie Websites, die mit Kinderpornografie und Sexhandel handeln, bereitzustellen.

Das sensible oder bösartige Material wird auf dem Mutterschiff gespeichert. Das Fast-Flux-Netzwerk fungiert als Schicht von Reverse-Proxys, die den wahren Ursprung der bösartigen Dateien verschleiern. Das macht das Fast-Flux-Netzwerk so leistungsfähig. Behörden können immer nur einen Fast-Flux-Knoten abschalten, nicht den eigentlichen Backend-Inhalt. Sobald ein anderer Knoten an seine Stelle tritt, stehen die Inhalte wieder zur Verfügung.

Wie funktionieren Fast-Flux-Netzwerke?

Netzwerk-Master unterteilen ihre Fast-Flux-Netzwerke typischerweise in 2 oder mehr Teilnetzwerke. Das Haupt-Hosting-Subnetzwerk wird verwendet, um den Datenverkehr zu Phishing-Sites oder anderen bösartigen Inhalten zu leiten. Während das sekundäre C2-Subnetzwerk zum Verwalten und Überwachen des Botnets verwendet wird.

Beispiel für Fast-Flux

Sehen wir uns ein einfaches Beispiel an, wie ein kompromittierter Host seine Command-and-Control-Infrastruktur kontaktieren kann. Nehmen wir in diesem Beispiel an, dass der Domänenname des Befehls- und Kontrollkanals des Mutterschiffs c2.mother.ship lautet.

Zuerst stellt der kompromittierte Host eine DNS-Anfrage (1), um die Adresse zu suchen, die der Befehls- und Kontrolldomäne c2.mother.ship zugeordnet ist.

Der Nameserver gibt die IP-Adresse eines Fast-Flux-Agenten zurück. Der kompromittierte Host stellt dann eine Anfrage an den Fast-Flux-Agenten (2). Wenn der Fast-Flux-Agent die Anfrage erhält, leitet er die Anfrage transparent an den C2-Server weiter (3). Der C2-Server gibt den entsprechenden Inhalt an den Fast-Flux-Agenten zurück. Schließlich gibt der Fast-Flux-Agent diesen Inhalt an den kompromittierten Host zurück. Der kompromittierte Host weiß nicht einmal, dass der C2-Server tatsächlich existiert. Es kommuniziert immer nur mit einem der Tausenden von Fast-Flux-Agenten.

Dies ist natürlich ein vereinfachtes Beispiel. In der realen Welt werden Fast-Flux-Netzwerkanfragen oft zwischen mehreren verschiedenen Fast-Flux-Agenten weitergeleitet, bevor sie schließlich den Command-and-Control-Server erreichen.

Beispiel Double-Flux

Nachdem wir Single-Flux in Aktion gesehen haben, wollen wir uns anhand eines anderen Beispiels ansehen, wie Double-Flux funktioniert. Wieder einmal versucht unser infizierter Host, c2.mother.ship zu kontaktieren. Um den autoritativen Nameserver zu lokalisieren, fragt der infizierte Host zunächst die TLD .ship nach dem autoritativen Nameserver für die Domain c2.mother.ship ab (1).

Der .ship-TLD-Server antwortet mit der Adresse eines Fast-Flux-Agenten als autoritativer NS. Nun sendet der infizierte Host eine DNS-Anfrage (genauer gesagt, den DNS-Resolver des infizierten Hosts) an den Fast-Flux-Agenten (2). Dieser Fast-Flux-Agent leitet die DNS-Anforderung zur Auflösung an das Mutterschiff weiter (3). Das Mutterschiff sendet die IP-Adresse eines auf dieser Domain aktiven Fast-Flux-Agenten zurück. Sobald der infizierte Host die IP-Adresse des Fast-Flux-Agenten erhält, stellt er eine Anfrage an diesen Agenten (4). Dieser Agent leitet die Anfrage erneut an das Mutterschiff weiter und antwortet mit dem vom Mutterschiff bereitgestellten Inhalt (5).

Erkennen von Fast-Flux-Netzwerken

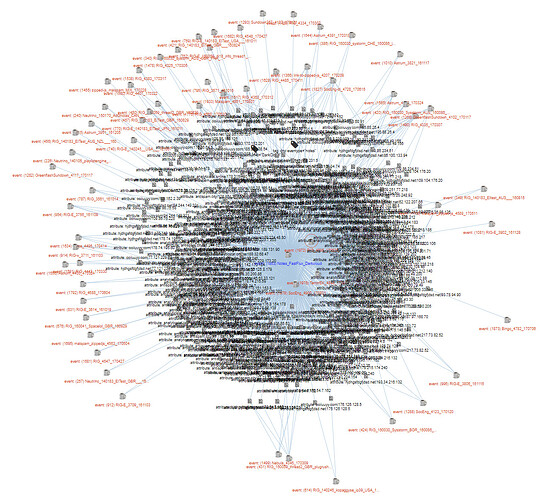

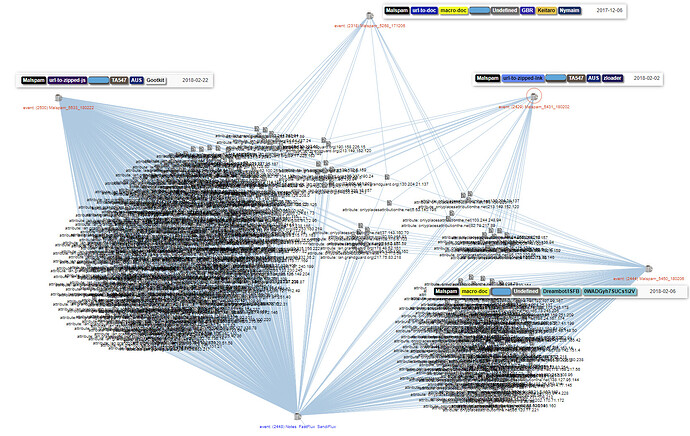

Die Natur von Fast-Flux-Netzwerken macht es schwierig, sie zu untersuchen. Es kann Jahre dauern, bis die Teams das Mutterschiff endlich aufgespürt und das Botnet zerlegt haben. Fast-Flux-Netzwerke erstrecken sich in der Regel über viele Länder, was bedeutet, dass unterschiedliche Regulierungsebenen gelten. Der Umgang mit grenzüberschreitenden bürokratischen Hürden verlangsamt viele Ermittlungen zu einem Kriechen. Aus diesem Grund blieben einige Botnets wie Avalanche jahrelang in Betrieb, bevor sie endgültig abgeschaltet wurden.

Szenarien

DarkCloud / Fluxxy-Infrastruktur

SandiFlux

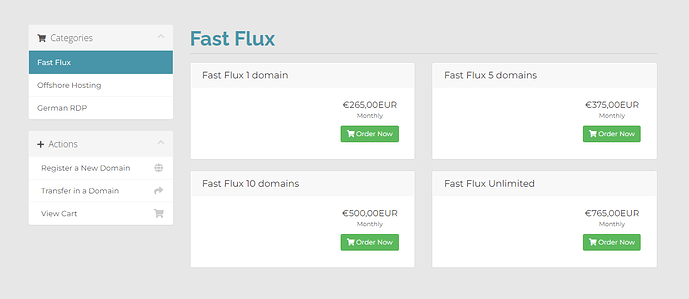

Aktuelle Angebote zu Fast-Flux im Clearnet