LockBit wird so nicht mehr wiederkehren können, da die komplette Infrastruktur mit der Abschaltung / Beschlagnahmung von 34 Servern in den Niederlanden, Deutschland, Finnland, Frankreich, der Schweiz, Australien, den Vereinigten Staaten und dem Vereinigten Königreich, mehr als nur erfolgreich war!

Diese Infrastruktur steht jetzt unter der Kontrolle der Strafverfolgungsbehörden, und mehr als 14.000 betrügerische Konten, die für die Exfiltration oder Infrastruktur verantwortlich sind, wurden identifiziert und von den Strafverfolgungsbehörden zur Entfernung weitergeleitet…

Hier noch der Lockbit 3.0 Decryptor (entwickelt von der japanischen Polizei):

https://www.nomoreransom.org/uploads/Decryption_Checker_for_LockBit.zip

…und ein entsprechendes Tutorial:

https://www.nomoreransom.org/uploads/Decryption_Checker_for_LockBit_Guide.pdf

Ist jetzt nur die Infrastruktur zerschlagen oder haben die auch die Hintermänner verhaftet? Ich kann mir nicht vorstellen, dass das FBI in Russland ermittelt und russische Staatsbürger einfach so festnehmen darf. Und Russland wird sicher kaum seine eigenen Leute an das FBI ausliefern.

Die Strafverfolgungsbehörden haben zwei Betreiber der LockBit-Ransomware-Bande in Polen und der Ukraine verhaftet.

Die zwei Akteure, die aktuell verhaftet wurden, waren ja nicht die Einzigen aus der gesamten LockBit-Bande!!

Schon im Vorfeld sind noch drei andere Mitglieder verhaftet und angeklagt worden! Die Ermittlungen liefen weltweit ab April 2022 und die ersten Verhaftungen wurden im November 2022 sowie im Mai u. Juni 2023 durchgeführt:

Die LockBit-Ransomware Group entwickelte intern einen Verschlüsselungsmechanismus der nächsten Generation, bevor sie ausgeschaltet wurden!

Die LockBit-Ransomware-Entwickler entwickelten heimlich eine neue Version ihrer Dateiverschlüsselungs-Malware mit dem Namen LockBit-NG-Dev – wahrscheinlich LockBit 4.0, als die Strafverfolgungsbehörden Anfang dieser Woche die Infrastruktur der Cyberkriminellen lahmlegten.

Als Ergebnis der Zusammenarbeit mit der National Crime Agency im Vereinigten Königreich analysierte das Cybersicherheitsunternehmen Trend Micro ein Beispiel der neuesten LockBit-Entwicklung, die auf mehreren Betriebssystemen funktionieren kann.

Während frühere LockBit-Malware in C/C++ erstellt wurde, handelt es sich bei dem neuesten Beispiel um ein in .NET geschriebenes Work-in-Progress, das offenbar mit CoreRT kompiliert und mit MPRESS gepackt wurde.

Trend Micro gibt an , dass die Malware eine Konfigurationsdatei im JSON-Format enthält, die die Ausführungsparameter wie den Ausführungsdatumsbereich, Details zur Lösegeldforderung, eindeutige IDs, den öffentlichen RSA-Schlüssel und andere Betriebsflags beschreibt.

Obwohl das Sicherheitsunternehmen angibt, dass dem neuen Verschlüsseler einige Funktionen fehlen, die in früheren Versionen vorhanden waren (z. B. die Fähigkeit, sich in gehackten Netzwerken selbst zu verbreiten, Erpresserbriefe auf den Druckern der Opfer zu drucken), scheint er sich in der letzten Entwicklungsphase zu befinden und bereits die meisten der erwarteten Funktionen zu bieten.

Es unterstützt drei Verschlüsselungsmodi (mit AES+RSA), nämlich „schnell“, „intermittierend“ und „vollständig“, verfügt über benutzerdefinierte Datei- oder Verzeichnisausschlüsse und kann die Dateibenennung nach dem Zufallsprinzip festlegen, um die Wiederherstellungsbemühungen zu erschweren. Zu den weiteren Optionen gehört ein Selbstlöschmechanismus, der die eigenen Dateiinhalte von LockBit mit Nullbytes überschreibt.Trend Micro gibt an , dass die Malware eine Konfigurationsdatei im JSON-Format enthält, die die Ausführungsparameter wie den Ausführungsdatumsbereich, Details zur Lösegeldforderung, eindeutige IDs, den öffentlichen RSA-Schlüssel und andere Betriebsflags beschreibt.

Obwohl das Sicherheitsunternehmen angibt, dass dem neuen Verschlüsseler einige Funktionen fehlen, die in früheren Versionen vorhanden waren (z. B. die Fähigkeit, sich in gehackten Netzwerken selbst zu verbreiten, Erpresserbriefe auf den Druckern der Opfer zu drucken), scheint er sich in der letzten Entwicklungsphase zu befinden und bereits die meisten der erwarteten Funktionen zu bieten.

Es unterstützt drei Verschlüsselungsmodi (mit AES+RSA), nämlich „schnell“, „intermittierend“ und „vollständig“, verfügt über benutzerdefinierte Datei- oder Verzeichnisausschlüsse und kann die Dateibenennung nach dem Zufallsprinzip festlegen, um die Wiederherstellungsbemühungen zu erschweren. Zu den weiteren Optionen gehört ein Selbstlöschmechanismus, der die eigenen Dateiinhalte von LockBit mit Nullbytes überschreibt.

Hier der Analyse-Bericht von TrendMicro als PDF-Datei zum Download:

Es scheinen einige Partner trotz der Strafverfolgungsmaßnahmen gegen LockBit immer noch aktiv zu sein. Laut Sophos: „In den letzten 24 Stunden haben wir mehrere LockBit-Angriffe beobachtet, offenbar nach Ausnutzung der jüngsten ConnectWise ScreenConnect-Schwachstellen (CVE-2024-1708 / CVE-2024-1709)“

https://infosec.exchange/@SophosXOps/111975043941611370

Das Cybersicherheitsunternehmen Huntress bestätigte diese Ergebnisse und sagte dazu:

„Wir können bestätigen, dass die eingesetzte Malware mit Lockbit in Verbindung steht“, sagte Huntress in einer E-Mail.

„Wir können dies nicht direkt der größeren LockBit-Gruppe zuschreiben, aber es ist klar, dass Lockbit eine große Reichweite hat, die sich über Tools, verschiedene Affiliate-Gruppen und Ableger erstreckt, die selbst nach der umfassenden Abschaltung durch die Strafverfolgungsbehörden nicht vollständig gelöscht wurden.“

Nachtrag 28.02.2024:

Eine neue LockBit-Infrastruktur ist seit 27.02.24 im Einsatz!!

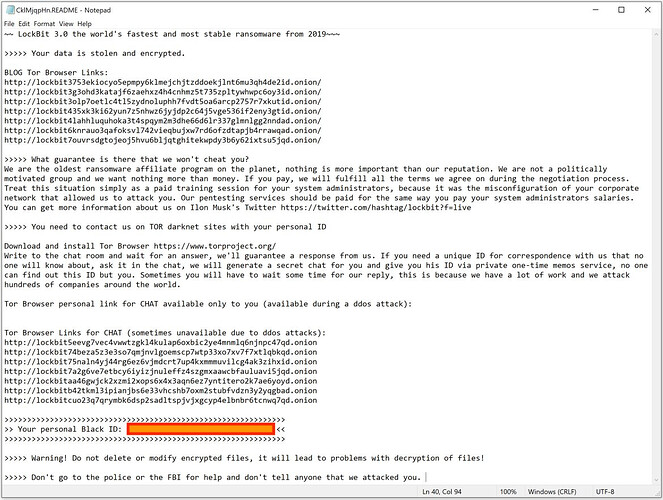

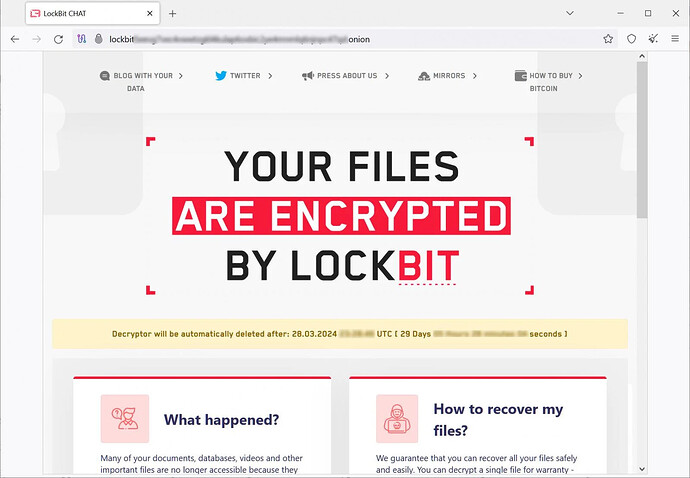

Die LockBit-Ransomware-Bande führt erneut Angriffe durch und verwendet aktualisierte Verschlüsselungsprogramme mit Ransomware Notes, die nach der Störung der Strafverfolgungsbehörden letzte Woche auf neue Server verweisen.

Im Rahmen dieser Operation beschlagnahmten die Strafverfolgungsbehörden die Infrastruktur, beschlagnahmten Entschlüsselungsprogramme und wandelten in einem für LockBit peinlichen Moment die Datenleckseite der Ransomware-Bande in ein Presseportal der Polizei um.

Kurz darauf richtete LockBit eine neue Website für Datenlecks ein und hinterließ eine lange Nachricht an das FBI, in der es behauptete, die Strafverfolgungsbehörden hätten ihre Server mithilfe eines PHP-Fehlers gehackt.

Anstatt sich jedoch umzubenennen, versprachen sie, mit einer aktualisierten Infrastruktur und neuen Sicherheitsmechanismen zurückzukehren, um zu verhindern, dass Strafverfolgungsbehörden weitere Infrastruktur-Angriffe durchführen und Zugriff auf Entschlüsselungsprogramme erhalten. Seit dem 27.02.2024 scheint LockBit erneut Angriffe durchzuführen, mit neuen Verschlüsselungsgeräten und der Einrichtung einer neuen Infrastruktur für Datenleck- und Verhandlungsseiten.

Wie erstmals von Zscaler berichtet, hat die Ransomware-Bande die Lösegeldforderungen ihres Verschlüsselers mit Tor-URLs für die neue Infrastruktur aktualisiert.