[Submitted on 24 Jan 2022]

DRAWNAPART:

Eine Technik zur Geräteidentifizierung auf der Grundlage von GPU-Fingerprinting

Entwicklungs-Team:

Tomer Laor (1), Naif Mehanna (2 and 3 and 4), Antonin Durey (2 and 3 and 4), Vitaly Dyadyuk (1), Pierre Laperdrix (2 and 3 and 4), Clémentine Maurice (2 and 3 and 4), Yossi Oren (1), Romain Rouvoy (2 and 3 and 4), Walter Rudametkin (2 and 3 and 4), Yuval Yarom (5) ((1) Ben-Gurion University of the Negev, (2) University of Lille, (3) CNRS, (4) Inria, (5) University of Adelaide)

Browser-Fingerprinting zielt darauf ab, Benutzer oder ihre Geräte zu identifizieren, und zwar durch Skripte, die im Browser des Benutzers ausgeführt werden und Informationen über Software- oder Hardwaremerkmale sammeln. Es wird verwendet, um Benutzer zu verfolgen oder als zusätzliches Mittel zur Identifizierung, um die Sicherheit zu verbessern. In diesem Papier berichten wir über eine neue Technik, die die Verfolgungszeit von auf Fingerabdrücken basierenden Verfolgungsmethoden erheblich verlängern kann. Unsere Technik, die wir DrawnApart nennen, ist ein neues GPU-Fingerprinting-Verfahren, das ein Gerät anhand der einzigartigen Eigenschaften seines GPU-Stacks identifiziert. Insbesondere zeigen wir, dass Geschwindigkeitsunterschiede zwischen den verschiedenen Ausführungseinheiten, aus denen ein Grafikprozessor besteht, als zuverlässige und robuste Gerätesignatur dienen können, die mit unprivilegiertem JavaScript erfasst werden kann.

Die DrawnApart genannte Technik (Paper) lässt über die bei Browsern gängige Grafik-API WebGL kurze Grafikberechnungen laufen und protokolliert per einfachem JavaScript einige Parameter, maßgeblich die Anzahl der Shader-Kerne, die anliegenden Taktfrequenzen und die benötigte Zeit zum Rendern. Die Grafikberechnungen laufen wahlweise für wenige Sekunden im Vordergrund oder für einen längeren Zeitraum im Hintergrund.

Weil jedes Halbleiterbauelement nach dem Belichtungsprozess in der Chipfertigung einzigartig ist, lässt sich auch eigentlich identische Hardware auseinanderhalten. Jede GPU etwa hat eine eigene Kurve aus Spannung und Takt – eine GeForce RTX 3080 verhält sich nicht wie eine andere GeForce RTX 3080, eine integrierte Adreno-660-GPU eines Smartphones nicht wie eine andere Adreno 660.

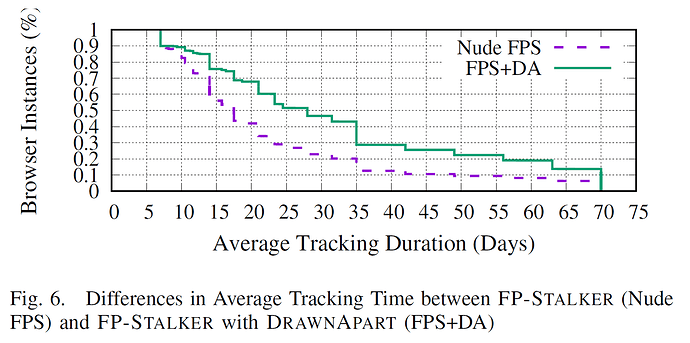

Wir untersuchen die Genauigkeit von DrawnApart in zwei Szenarien. Im ersten Szenario bestätigen unsere kontrollierten Experimente, dass die Technik Geräte mit ähnlichen Hardware- und Softwarekonfigurationen effektiv unterscheiden kann, selbst wenn sie von aktuellen, modernen Fingerprinting-Algorithmen als identisch angesehen werden. Im zweiten Szenario integrieren wir eine One-Shot-Learning-Version unserer Technik in einen modernen Browser-Fingerprint-Tracking-Algorithmus. Wir verifizieren unsere Technik in einem groß angelegten Experiment, bei dem wir Daten von über 2.500 Geräten aus der Crowd über einen Zeitraum von mehreren Monaten gesammelt haben, und zeigen, dass sie die mittlere Tracking-Dauer um bis zu 67% erhöht, verglichen mit der State-of-the-Art-Methode. DrawnApart leistet zwei Beiträge zum Stand der Technik im Bereich Browser-Fingerprinting. Auf der konzeptionellen Seite ist es die erste Arbeit, die die Herstellungsunterschiede zwischen identischen GPUs erforscht und die erste, die diese Unterschiede in einem Datenschutzkontext ausnutzt. In der Praxis wird eine robuste Technik zur Unterscheidung von Rechnern mit identischen Hardware- und Softwarekonfigurationen demonstriert.

DrawnApart - Whitepaper (.pdf)

https://arxiv.org/pdf/2201.09956.pdf

Kommentare: Network and Distributed System Security Symposium, Feb 2022, San Diego, Vereinigte Staaten

Themen: Kryptographie und Sicherheit (cs.CR)

DOI: 10.14722/ndss.2022.24093

Zitiert als: arXiv:2201.09956 [cs.CR]

(oder arXiv:2201.09956v1 [cs.CR] für diese Version)