DinodasRAT-Malware zielt im Rahmen einer Spionagekampagne auf Linux-Server ab!

Sicherheitsforscher haben beobachtet, dass Red Hat- und Ubuntu-Systeme von einer Linux-Version des DinodasRAT (auch bekannt als XDealer) angegriffen werden, die möglicherweise seit 2022 im Einsatz ist.

Die Linux-Variante der Malware wurde nicht öffentlich beschrieben, obwohl die erste Version bis ins Jahr 2021 zurückverfolgt werden kann.

Das Cybersicherheitsunternehmen ESET hat zuvor beobachtet, wie DinodasRAT Windows-Systeme in einer Spionagekampagne namens „Operation Jacana“ kompromittiert hat, die sich gegen staatliche Stellen richtete.

Anfang dieses Monats berichtete Trend Micro über eine chinesische APT-Gruppe, die sie als „Earth Krahang“ verfolgen und die XDealer nutzte, um sowohl Windows- als auch Linux-Systeme von Regierungen auf der ganzen Welt zu knacken.

DinodasRAT-Details:

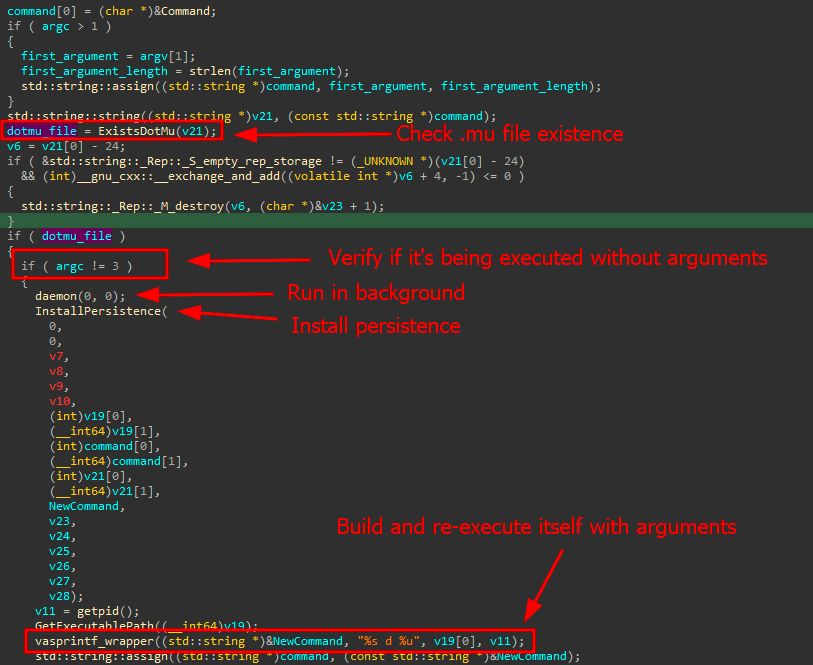

In einem Bericht Anfang dieser Woche sagen Forscher von Kaspersky, dass die Linux-Variante von DinodasRAT bei der Ausführung eine versteckte Datei in dem Verzeichnis erstellt, in dem sich ihre Binärdatei befindet, die als Mutex fungiert, um zu verhindern, dass mehrere Instanzen auf dem infizierten Gerät ausgeführt werden.

Als nächstes richtet die Malware mithilfe von SystemV- oder SystemD-Startskripten eine Persistenz auf dem Computer ein. Um die Erkennung zu erschweren, wird die Malware dann noch einmal ausgeführt, während der übergeordnete Prozess wartet.

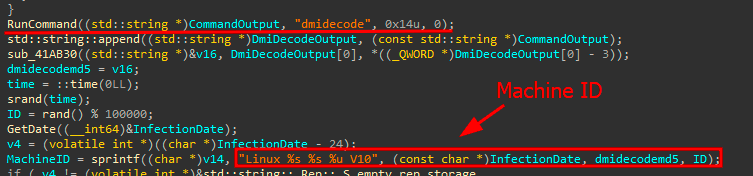

Der infizierte Computer wird anhand von Infektions-, Hardware- und Systemdetails markiert und der Bericht wird an den Befehls- und Kontrollserver (C2) gesendet, um die Hosts des Opfers zu verwalten.

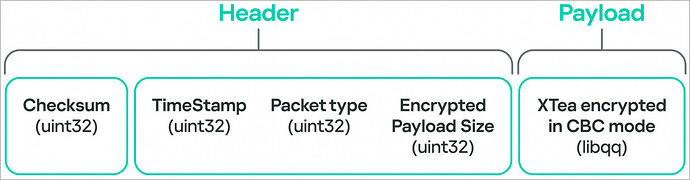

Die Kommunikation mit dem C2-Server erfolgt über TCP oder UDP, während die Malware den Tiny Encryption Algorithm (TEA) im CBC-Modus nutzt, um einen sicheren Datenaustausch zu gewährleisten.

DinodasRAT verfügt über Funktionen zur Überwachung, Steuerung und Exfiltration von Daten aus kompromittierten Systemen.

Zu seinen Hauptmerkmalen gehören:

- Überwachen und sammeln Sie Daten zu Benutzeraktivitäten, Systemkonfigurationen und laufenden Prozessen.

- Empfangen Sie Befehle zur Ausführung vom C2, einschließlich Datei- und Verzeichnisaktionen, Shell-Befehlsausführung und Aktualisierung der C2-Adresse.

- Auflisten, Starten, Stoppen und Verwalten von Prozessen und Diensten auf dem infizierten System.

- Bieten Sie den Angreifern eine Remote-Shell für die direkte Befehls- oder Dateiausführung in separaten Bedrohungen.

- Proxy-C2-Kommunikation über Remote-Server.

- Laden Sie neue Versionen der Malware herunter, die möglicherweise Verbesserungen und zusätzliche Funktionen enthalten.

- Deinstalliert sich selbst und löscht alle Spuren seiner vorherigen Aktivität vom System.

Den Forschern zufolge gibt DinodasRAT dem Angreifer die vollständige Kontrolle über kompromittierte Systeme. Sie weisen darauf hin, dass der Bedrohungsakteur die Malware in erster Linie nutzt, um über Linux-Server Zugriff auf das Ziel zu erhalten und aufrechtzuerhalten.

„Die Hintertür ist voll funktionsfähig und gewährt dem Betreiber die vollständige Kontrolle über den infizierten Computer und ermöglicht so Datenexfiltration und Spionage“, sagt Kaspersky .

Kaspersky macht keine Angaben zur ursprünglichen Infektionsmethode, weist jedoch darauf hin, dass die Malware seit Oktober 2023 Opfer in China, Taiwan, der Türkei und Usbekistan betrifft.