Die Woche der Ransomware - 4. Februar 2022 - Kritische Infrastrukturen!

Kritische Infrastrukturen wurden Opfer von Ransomware-Angriffen, wobei die Bedrohungsakteure in verschiedenen Angriffen auf einen Mineralölhändler und Ölterminals in großen Häfen abzielten.

Anfang dieser Woche wurde der deutsche Mineralölhändler Oiltanking Opfer eines Ransomware-Angriffs, der angeblich von der neuen Ransomware-Operation ALPHV/BlackCat ausgeführt wurde.

Kurz darauf gaben Ölterminals in großen Häfen bekannt, dass auch sie Opfer von Ransomware-Angriffen wurden. Die Behörden glauben jedoch nicht, dass die Angriffe miteinander in Verbindung stehen.

Als ob kritische Infrastrukturen nicht schon schlimm genug wären, griff die Conti-Ransomware-Bande den britischen Snack-Riesen KP Snacks an und verursachte Unterbrechungen in der Lieferkette.

Die britische Gesundheitsbehörde HHS veröffentlichte eine Zusammenfassung der Ergebnisse des Angriffs auf die irische Gesundheitsbehörde HSE und erklärte, dass 80 % der IT-Systeme während des Angriffs verschlüsselt wurden.

Schließlich führte RecordedFuture ein Interview mit der ALPHV-Ransomware-Bande, das einige interessante Einblicke in ihre neue Operation bietet.

Zu den Mitwirkenden und denjenigen, die diese Woche neue Ransomware-Informationen und -Geschichten geliefert haben, gehören: @jorntvdw, @demonslay335, @PolarToffee, @malwrhunterteam, @struppigel, @serghei, @billtoulas, @Ionut_Ilascu, @FourOctets, @malwareforme, @VK_Intel, @LawrenceAbrams, @fwosar, @DanielGallagher, @BleepinComputer, @Seifreed, @cybereason, @Ax_Sharma, @Walmarttech, @JakubKroustek, @Amigo_A_, @mattburgess1, @fbgwls245, @pcrisk, @ddd1ms, @AdamJanofsky, and @BrettCallow.

- Januar 2022

QNAP: DeadBolt-Ransomware nutzt einen im Dezember gepatchten Fehler aus

Der taiwanesische Network-Attached-Storage (NAS)-Hersteller QNAP fordert seine Kunden auf, die automatische Firmware-Aktualisierung auf ihren Geräten zu aktivieren, um sich vor aktiven Angriffen zu schützen.

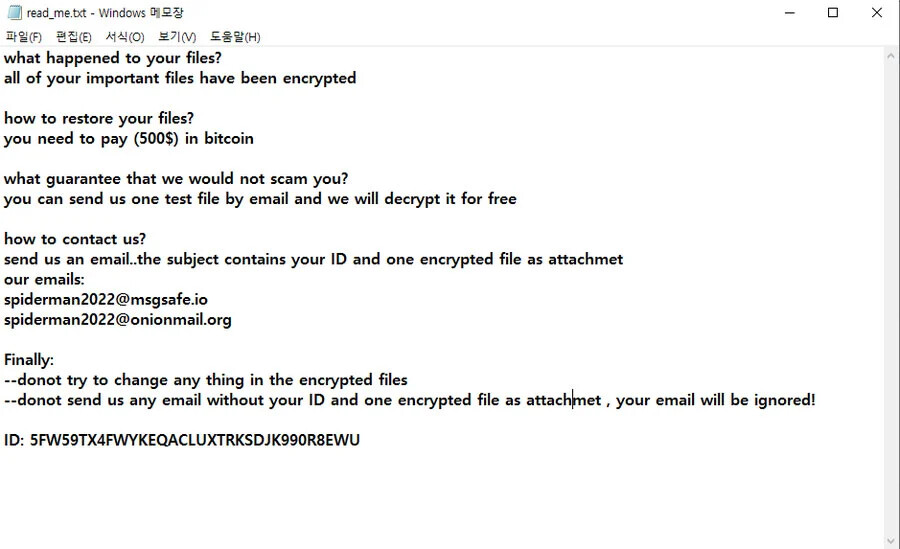

Neue Phobos-Ransomware-Variante

PCrisk hat eine Phobos-Ransomware-Variante gefunden, die die Erweiterung .makop anhängt. Makop ist der Name einer anderen Ransomware-Operation.

- Februar 2022

Cyberangriff legt deutsche Tankstellenbetreiberin Oiltanking lahm

Die Oiltanking GmbH, ein deutscher Tankstellenbetreiber, der Shell-Tankstellen in Deutschland beliefert, ist Opfer einer Cyberattacke geworden, die den Betrieb stark beeinträchtigt hat.

Cyberspione, die mit der Ransomware Memento in Verbindung gebracht werden, verwenden neue PowerShell-Malware

Eine vom iranischen Staat unterstützte Hackergruppe, die als APT35 (auch bekannt als Phosphorus oder Charming Kitten) verfolgt wird, setzt jetzt eine neue Backdoor namens PowerLess ein, die mit PowerShell entwickelt wurde.

Einblicke in Trickbot, Russlands berüchtigte Ransomware-Bande

Interne Nachrichten, die WIRED gesichtet hat, werfen ein neues Licht auf die Betreiber eines der größten Botnets der Welt.

Neue STOP-Ransomware-Variante

Amigo-A hat eine neue STOP-Ransomware-Variante gefunden, die die Erweiterung .bbbw anhängt.

- Februar 2022

KP Snacks-Riese von Conti-Ransomware betroffen, Lieferungen unterbrochen

KP Snacks, ein großer Hersteller beliebter britischer Snacks, ist von der Conti-Ransomware-Gruppe betroffen, die den Vertrieb an führende Supermärkte beeinträchtigt.

Unternehmensdienstleister Morley gibt Ransomware-Vorfall bekannt

Morley Companies Inc. hat nach einem Ransomware-Angriff am 1. August 2021 eine Datenverletzung bekannt gegeben, die es Bedrohungsakteuren ermöglichte, Daten zu stehlen, bevor sie Dateien verschlüsselten.

Neue STOP Ransomware-Varianten

Jakub Kroustek fand zwei neue STOP-Ransomware-Varianten, die die Erweiterungen .bbbr oder .bbbe anhängen.

Neue STOP-Ransomware-Variante

PCRisk fand eine neue STOP-Ransomware-Variante, die die Erweiterung .maiv anhängt.

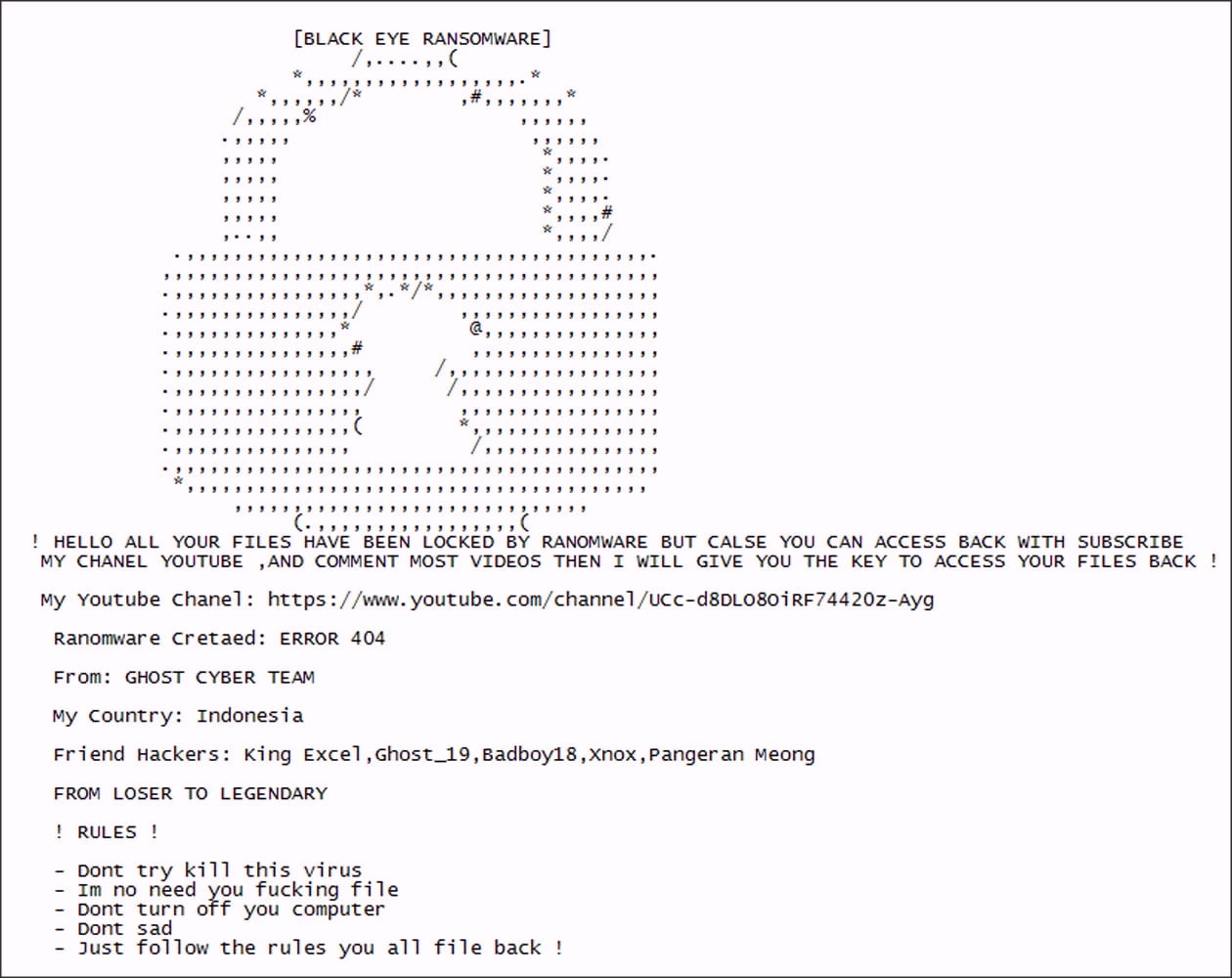

Neue Ransomware erfordert YouTube-Abonnements

MalwareHunterTeam fand eine neue Ransomware, bei der Sie einen YouTube-Kanal abonnieren müssen, um Ihre Dateien zu entschlüsseln. Scheint eher ein Scherz zu sein.

- Februar 2022

Neue STOP-Ransomware-Variante

PCRisk hat eine neue STOP-Ransomware-Variante gefunden, die die Erweiterung .qqqr anhängt.

Europäische Ölhafenterminals von Cyberangriff betroffen

Wie Quellen am Donnerstag bestätigten, sind wichtige Ölterminals in einigen der größten westeuropäischen Häfen Opfer eines Cyberangriffs geworden - und das in einer Zeit, in der die Energiepreise bereits in die Höhe schnellen.

Eine Reihe von Cyberangriffen auf den europäischen Öl- und Chemiesektor wurde wahrscheinlich nicht koordiniert, sagen Beamte…Ziel der Angriffe waren Unternehmen in Belgien, den Niederlanden und Deutschland, darunter einige der größten Häfen in der Region. Beamte der Cybersicherheitsbehörden dieser Länder sagten am Donnerstag, sie hätten keinen Grund zu der Annahme, dass die Angriffe miteinander verbunden seien.

- Februar 2022

Ransomware-Angriff bei Swissport führt zu Flugverspätungen und Betriebsunterbrechungen

Das Luftfahrtunternehmen Swissport International hat einen Ransomware-Angriff bekannt gegeben, der seine IT-Infrastruktur und Dienstleistungen beeinträchtigt hat und zu Verspätungen bei Flügen geführt hat.

HHS: Conti-Ransomware verschlüsselte 80% der irischen HSE-IT-Systeme

Ein vom US-Gesundheitsministerium (HHS) am Donnerstag veröffentlichter Bedrohungsbericht zeichnet ein düsteres Bild davon, wie der irische Gesundheitsdienst HSE während des Conti-Ransomware-Angriffs im vergangenen Jahr überfordert war und 80 % seiner Systeme verschlüsseln musste.

Ein Blick auf die neue Sugar-Ransomware, die niedrige Lösegelder fordert

Eine neue Sugar-Ransomware-Operation zielt aktiv auf einzelne Computer und nicht auf Unternehmensnetzwerke ab und fordert niedrige Lösegelder.

Ein Vertreter von ALPHV (BlackCat) spricht über die Pläne der Gruppe für ein Ransomware-"Meta-Universum

Ein Vertreter der Gruppe, die in einigen Berichten auch als BlackCat bezeichnet wird, erklärte sich bereit, mit dem Recorded Future-Analysten Dmitry Smilyanets über den Hintergrund, die Absichten und die Zukunftspläne der Gruppe zu sprechen. Das Interview wurde auf Russisch über TOX Messaging geführt und mit Hilfe eines Linguisten der Recorded Future’s Insikt Group ins Englische übersetzt. Der Klarheit halber wurde es leicht bearbeitet.

Neue SG1995 Ransomware

dnwls0719 hat eine neue Ransomware gefunden, die die Erweiterung .SG1995 anhängt.