Die neue ShrinkLocker-Ransomware verwendet BitLocker, um Ihre Dateien zu verschlüsseln!

Ein neuer Ransomware-Stamm namens ShrinkLocker erstellt eine neue Boot-Partition, um Unternehmenssysteme mit Windows BitLocker zu verschlüsseln.

ShrinkLocker, so genannt, weil es das Boot-Volume durch die Verkleinerung verfügbarer Nicht-Boot-Partitionen erstellt, wurde zur Bekämpfung einer Regierungsbehörde und von Unternehmen im Impfstoff- und Fertigungssektor eingesetzt.

Neue Boot-Volumes erstellen:

Ransomware, die BitLocker zum Verschlüsseln von Computern verwendet, ist nicht neu. Ein Bedrohungsakteur nutzte die Sicherheitsfunktion von Windows, um 100 TB Daten auf 40 Servern in einem Krankenhaus in Belgien zu verschlüsseln. Ein anderer Angreifer nutzte es, um Systeme eines in Moskau ansässigen Fleischproduzenten und -händlers zu verschlüsseln.

Im September 2022 warnte Microsoft, dass ein staatlich geförderter iranischer Angreifer BitLocker nutzte, um Systeme zu verschlüsseln, auf denen Windows 10, Windows 11 oder Windows Server 2016 und neuer ausgeführt wird.

Kaspersky sagt jedoch, dass ShrinkLocker „mit bisher nicht gemeldeten Funktionen ausgestattet ist, um den Schaden des Angriffs zu maximieren“.

ShrinkLocker ist in Visual Basic Scripting (VBScript) geschrieben, einer Sprache, die Microsoft 1996 eingeführt hat, und befindet sich nun auf einem veralteten Pfad – verfügbar als Feature-on-Demand ab Windows 11, Version 24H2 (derzeit in der Release-Vorschauphase).

Eine seiner Funktionen besteht darin, die spezifische Windows-Version zu erkennen, die auf dem Zielcomputer ausgeführt wird, indem Windows Management Instrumentation (WMI) mit der Klasse Win32_OperatingSystem verwendet wird.

Der Angriff wird nur fortgesetzt, wenn bestimmte Parameter erfüllt sind, z. B. die aktuelle Domäne, die mit dem Ziel übereinstimmt, und eine Betriebssystemversion, die neuer als Vista ist. Andernfalls wird ShrinkLocker automatisch beendet und löscht sich selbst.

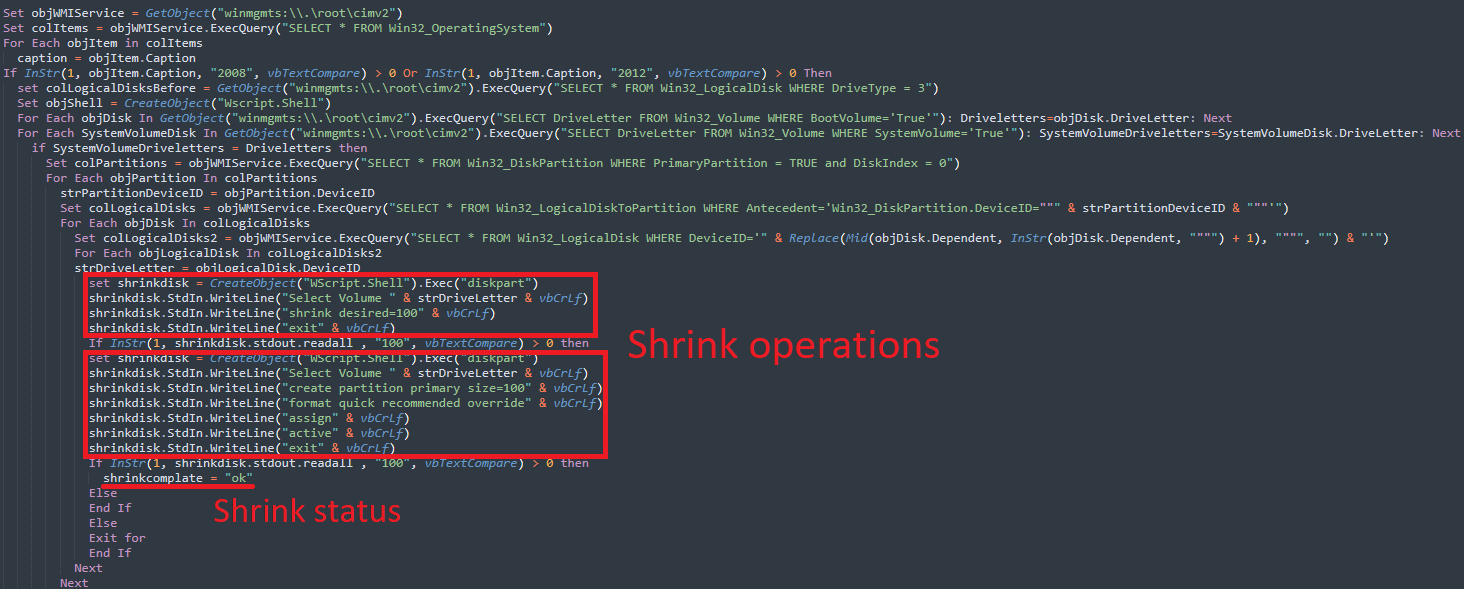

Wenn das Ziel die Anforderungen für den Angriff erfüllt, verwendet die Malware das Dienstprogramm diskpart in Windows, um jede Nicht-Boot-Partition um 100 MB zu verkleinern und den nicht zugewiesenen Speicherplatz in neue Primärvolumes derselben Größe aufzuteilen.

Kaspersky-Forscher sagen, dass die ShrinkLocker-Ransomware in Windows 2008 und 2012 zunächst die Startdateien zusammen mit dem Index der anderen Volumes gespeichert hat.

Die gleichen Größenänderungsvorgänge werden auf anderen Windows-Betriebssystemversionen durchgeführt, jedoch mit einem anderen Codeteil, erklären die Forscher in ihrer technischen Analyse .

Anschließend verwendet die Malware das Befehlszeilentool BCDEdit, um die Startdateien auf den neu erstellten Partitionen neu zu installieren.

Benutzer aussperren:

ShrinkLocker ändert außerdem Registrierungseinträge, um Remote-Desktop-Verbindungen zu deaktivieren oder die BitLocker-Verschlüsselung auf Hosts ohne Trusted Platform Module ( TPM ) zu aktivieren – einem dedizierten Chip, der hardwarebasierte, sicherheitsrelevante Funktionen bereitstellt.

Durch die dynamische Malware-Analyse konnten die Kaspersky-Forscher bestätigen, dass die Malware die folgenden Registrierungsänderungen vornahm:

- fDenyTSConnections = 1 : Deaktiviert RDP-Verbindungen

- scforceoption = 1 : erzwingt die Smartcard-Authentifizierung

- UseAdvancedStartup = 1 : erfordert die Verwendung der BitLocker-PIN für die Authentifizierung vor dem Start

- EnableBDEWithNoTPM = 1 : Ermöglicht BitLocker ohne kompatiblen TPM-Chip

- UseTPM = 2 : Ermöglicht die Verwendung von TPM, sofern verfügbar

- UseTPMPIN = 2 : Ermöglicht die Verwendung einer Start-PIN mit TPM, sofern verfügbar

- UseTPMKey = 2 : Ermöglicht die Verwendung eines Startschlüssels mit TPM, sofern verfügbar

- UseTPMKeyPIN = 2 : Ermöglicht die Verwendung eines Startschlüssels und einer PIN mit TPM, sofern verfügbar

- EnableNonTPM = 1 : Ermöglicht BitLocker ohne kompatiblen TPM-Chip, erfordert ein Passwort oder einen Startschlüssel auf einem USB-Flash-Laufwerk

- UsePartialEncryptionKey = 2 : erfordert die Verwendung eines Startschlüssels mit TPM

- UsePIN = 2 : erfordert die Verwendung einer Start-PIN mit TPM

Der Bedrohungsakteur hinter ShrinkLocker hinterlässt keine Lösegelddatei, um einen Kommunikationskanal mit dem Opfer aufzubauen. Stattdessen geben sie eine Kontakt-E-Mail-Adresse ( onboardingbinder[at]proton[dot]me , conspiracyid9[at]protonmail[dot]com ) als Bezeichnung für die neuen Boot-Partitionen an.

Dieses Etikett wird jedoch von Administratoren nicht gesehen, es sei denn, sie starten das Gerät mit einer Wiederherstellungsumgebung oder anderen Diagnosetools, sodass es ziemlich leicht zu übersehen ist.

Nach der Verschlüsselung der Laufwerke löscht der Bedrohungsakteur die BitLocker-Schutzvorrichtungen (z. B. TPM, PIN, Startschlüssel, Kennwort, Wiederherstellungskennwort, Wiederherstellungsschlüssel), um dem Opfer jede Möglichkeit zu verweigern, den Verschlüsselungsschlüssel von BitLocker wiederherzustellen, der an den Angreifer gesendet wird.

Der zum Verschlüsseln von Dateien generierte Schlüssel ist eine 64-stellige Kombination aus zufälliger Multiplikation und Ersetzung einer Variablen durch Zahlen von 0 bis 9, Sonderzeichen und dem holoalphabetischen Satz „Der schnelle braune Fuchs springt über den faulen Hund.“

Der Schlüssel wird über das TryCloudflare-Tool bereitgestellt, einen legitimen Dienst, mit dem Entwickler mit dem Tunnel von CloudFlare experimentieren können, ohne eine Site zum DNS von CloudFlare hinzuzufügen.

In der letzten Phase des Angriffs zwingt ShrinkLocker das System zum Herunterfahren, damit alle Änderungen wirksam werden, und der Benutzer bleibt mit gesperrten Laufwerken und ohne BitLocker-Wiederherstellungsoptionen zurück.

Mit BitLocker können Sie auf Wiederherstellungsbildschirmen eine benutzerdefinierte Nachricht erstellen , die sich perfekt dafür eignet, den Opfern eine Erpressungsnachricht anzuzeigen.

Das Fehlen einer leicht erkennbaren Lösegeldforderung und einer einfach als Laufwerksbezeichnung hinterlassenen E-Mail könnte darauf hindeuten, dass diese Angriffe eher zerstörerischer Natur als auf finanziellen Gewinn ausgerichtet sind.

Kaspersky entdeckte, dass ShrinkLocker mehrere Varianten hat und gegen eine Regierungsbehörde sowie Organisationen in der Stahl- und Impfstoffindustrie in Mexiko, Indonesien und Jordanien eingesetzt wurde.

Cristian Souza, Spezialist für die Reaktion auf Vorfälle beim Kaspersky Global Emergency Response Team, sagt, dass Unternehmen, die BitLocker auf ihren Systemen verwenden, eine sichere Speicherung von Wiederherstellungsschlüsseln gewährleisten und regelmäßige Backups durchführen sollten, die offline gespeichert und getestet werden.

Darüber hinaus wird Organisationen empfohlen, eine ordnungsgemäß konfigurierte EPP-Lösung (Endpoint Protection Platforms) zu verwenden, um BitLocker-Missbrauchsversuche zu erkennen, minimale Berechtigungen für Benutzer zu ermöglichen, die Protokollierung und Überwachung des Netzwerkverkehrs (sowohl GET- als auch POST-Anfragen) zu aktivieren und Ereignisse im Zusammenhang mit VBS zu verfolgen PowerShell-Ausführung und Protokollierung zugehöriger Skripte.

(Quellen u.a. Bleepingcomputer, KrebsOnSecurity)