Die Android-Malware Xenomorph wurde in neuer Version veröffentlicht…!

Die Android-Malware Xenomorph hat eine neue Version veröffentlicht, die bedeutende Funktionen zur Durchführung böswilliger Angriffe hinzufügt, darunter ein neues Framework für automatisierte Transfersysteme (ATS) und die Möglichkeit, Anmeldeinformationen für 400 Banken zu stehlen.

Xenomorph wurde erstmals im Februar 2022 von ThreatFabric entdeckt, das die erste Version des Banking-Trojaners im Google Play Store entdeckte, wo er über 50.000 Downloads anhäufte.

Diese erste Version zielte auf 56 europäische Banken ab , die Injektionen für Overlay-Angriffe verwendeten und die Berechtigungen von Accessibility Services missbrauchten, um Benachrichtigungen abzufangen, um Einmalcodes zu stehlen.

Die Entwicklung der Malware wurde von ihren Autoren „Hadoken Security“ das ganze Jahr 2022 hindurch fortgesetzt, aber ihre neueren Versionen wurden nie in großen Mengen verbreitet.

Stattdessen hatte Xenomorph v2, das im Juni 2022 veröffentlicht wurde, nur kurze Ausbrüche von Testaktivitäten in freier Wildbahn. Die zweite Version zeichnete sich jedoch durch eine vollständige Codeüberarbeitung aus, die sie modularer und flexibler machte.

Xenomorph v3 ist weitaus leistungsfähiger und ausgereifter als die Vorgängerversionen und in der Lage, automatisch Daten zu stehlen, einschließlich Anmeldeinformationen, Kontostände, Bankgeschäfte durchzuführen und Überweisungen abzuschließen.

„Mit diesen neuen Funktionen ist Xenomorph jetzt in der Lage, die gesamte Betrugskette vollständig zu automatisieren, von der Infektion bis zur Exfiltration von Geldern, was es zu einem der fortschrittlichsten und gefährlichsten Android-Malware-Trojaner im Umlauf macht“, warnt ThreatFabric.

ThreatFabric berichtet, dass Hadoken wahrscheinlich plant, Xenomorph über eine MaaS-Plattform (Malware as a Service) an Betreiber zu verkaufen, und der Start einer Website, die für die neue Version der Malware wirbt, bestärkt diese Hypothese.

Derzeit wird Xenomorph v3 über die „Zombinder“-Plattform im Google Play Store vertrieben , wobei es sich als Währungsumrechner ausgibt und nach der Installation der schädlichen Nutzlast auf die Verwendung eines Play Protect-Symbols umschaltet.

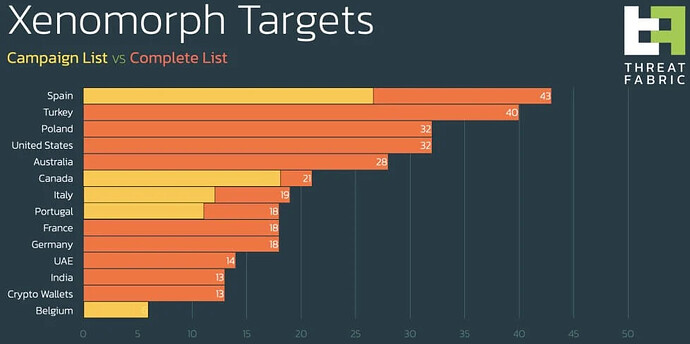

Neue Xenomorph-Ziele:

Die neueste Version von Xenomorph richtet sich an 400 Finanzinstitute, hauptsächlich aus den Vereinigten Staaten, Spanien, der Türkei, Polen, Australien, Kanada, Italien, Portugal, Frankreich, Deutschland, den Vereinigten Arabischen Emiraten und Indien.

Einige Beispiele für Zielinstitute sind Chase, Citibank, American Express, ING, HSBC, Deutsche Bank, Wells Fargo, Amex, Citi, BNP, UniCredit, National Bank of Canada, BBVA, Santander und Caixa. Darüber hinaus zielt die Malware auf 13 Kryptowährungs-Wallets ab, darunter Binance, BitPay, KuCoin, Gemini und Coinbase.

Die Liste ist zu umfangreich, um sie hier darzustellen! Deshalb hier der Link zu „ThreatFabric“, wo alle momentanen Targets, sowie diverse Samples und der Bezug zu Zombinder beschrieben werden:

https://www.threatfabric.com/blogs/xenomorph-v3-new-variant-with-ats.html#appendix

Automatischer MFA-Bypass:

Die bemerkenswerteste Funktion, die in der neuen Xenomorph-Version eingeführt wurde, ist das ATS-Framework, das es Cyberkriminellen ermöglicht, Anmeldeinformationen automatisch zu extrahieren, Kontostände zu überprüfen, Transaktionen durchzuführen und Geld von Ziel-Apps zu stehlen, ohne Remote-Aktionen durchzuführen.

Stattdessen sendet der Operator einfach JSON-Skripte, die Xenomorph in eine Liste von Operationen konvertiert und autonom auf dem infizierten Gerät ausführt.

„Die von Xenomorph verwendete [ATS-Ausführungs-]Engine hebt sich von der Konkurrenz ab, dank der umfangreichen Auswahl möglicher Aktionen, die programmierbar sind und in ATS-Skripte aufgenommen werden können, sowie durch ein System, das eine bedingte Ausführung und Priorisierung von Aktionen ermöglicht“, erklärt ThreatFabrics-Forscher.

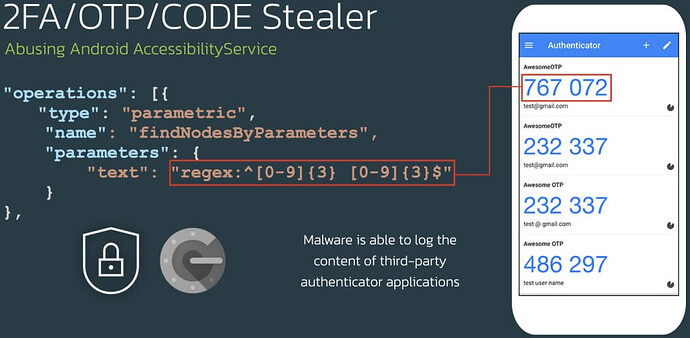

Eine der beeindruckendsten Fähigkeiten des ATS-Frameworks der Malware ist seine Fähigkeit, den Inhalt von Authentifizierungsanwendungen von Drittanbietern zu protokollieren und so den MFA-Schutz (Multi-Factor Authentication) zu übertreffen, der andernfalls automatisierte Transaktionen blockieren würde.

Banken verzichten nach und nach auf SMS MFA und schlagen stattdessen vor, dass Kunden Authentifizierungs-Apps verwenden. Daher ist es beunruhigend zu sehen, dass Xenomorph auf diese Apps auf demselben Gerät zugreifen kann.

Zusätzlich zu dem oben Gesagten verfügt der neue Xenomorph über einen Cookies-Stealer, der Cookies vom Android CookieManager stehlen kann, der die Sitzungscookies des Benutzers speichert.

Der Dieb startet ein Browserfenster mit der URL eines legitimen Dienstes mit aktivierter JavaScript-Schnittstelle und verleitet das Opfer dazu, seine Anmeldedaten einzugeben.

Die Angreifer stehlen das Cookie, was es ermöglicht, die Websitzungen des Opfers zu kapern und seine Konten zu übernehmen.

Eine Android-Malware, um die man sich Sorgen machen muss:

Xenomorph war eine bemerkenswerte neue Malware, die vor einem Jahr in den Bereich der Cyberkriminalität eindrang.

Jetzt, mit der Veröffentlichung der dritten Hauptversion, ist es eine weitaus größere Bedrohung für Android-Benutzer weltweit.

In Anbetracht des aktuellen Vertriebskanals, dem Zombinder, sollten Benutzer vorsichtig mit Apps sein, die sie von Google Play installieren, Rezensionen lesen und Hintergrundüberprüfungen des Herausgebers durchführen.

Im Allgemeinen ist es ratsam, die Anzahl der auf Ihrem Telefon ausgeführten Apps so gering wie möglich zu halten und nur Apps von bekannten und vertrauenswürdigen Anbietern zu installieren.