Das Mēris - Botnet ist natürlich das einzige Netzwerk aktuell, welches solch einen Angriff mit diesen Werten, durchführen kann! ![]()

Guuble soll sich mal nicht so einnässen…billiger kamen die vorher noch nie an einen einstündigen Penetrationstest ran, um ihre Balancer etc. zu testen!! ![]()

Das Mēris - Botnet ist eine genitale Weiterentwicklung des alten Mirai - Botnetzes. Es baut im Grundgerüst fast zu 100% darauf auf…nur das die Coder das Mirai - Prinzip eigentlich neu erfunden haben – fast jede Code-Zeile wurde neu geschrieben oder umgeschrieben usw. Ein großer Vorteil liegt darin, dass die Scripts sich nur um eine Sorte Devices kümmern müssen. Momentan werden nur Mikrotiks infiltriert - hat natürlich immense Vorteile!!

Und das alles mit den Funktionsprinzipien von Mirai.

Das akt. Ergebnis dieser Modernisierung, kann sich sehen lassen ![]()

![]()

Man hat bei Guuble eine 76% höhere Last erzeugt…und das mit dem Einsatz von nur ca. 10% an Devices / IPs, wie es damals über Mirai bei Yandex (RU) der Fall war !!!

Aktuell waren es knapp 5300 IPs - Yandex hatte damals über 56000 Hosts / IPs aufgedeckt und meinte, dass sie eventuell nicht alle erwischt hatten ![]()

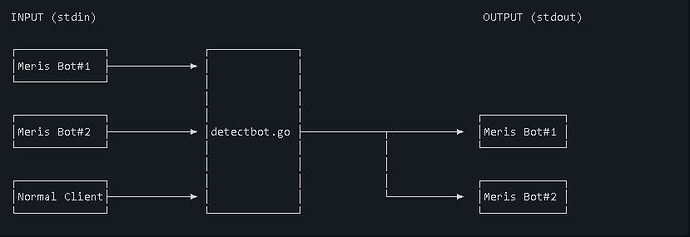

merisbot-detect

Erkennung von Meris-Bot-IPs in Echtzeit. Nützlich, um den HTTP-RPS niedrig zu halten. Sie sollten dennoch eine Ratenbegrenzung implementieren (z.B. https://www.haproxy.com/blog/four-examples-of-haproxy-rate-limiting/).

Dieser Code liest IPs von stdin und gibt nur IPs aus, die Meris-Bots sind (er überprüft, ob die IP die tcp-Ports 2000 und 5678 offen hat).

Warnung: dieser Code sendet mehrere SYN-Pakete pro IP und versucht, eine vollständige TCP-Verbindung aufzubauen. Es könnte für den produktiven Einsatz optimiert werden, indem man einfach auf das SYN-ACK wartet. Aber für den Moment ist es gut genug ![]() Stellen Sie sicher, dass Sie Ihr Logfile durch uniq leiten, damit Sie bekannte gute IPs nicht wiederholt versuchen.

Stellen Sie sicher, dass Sie Ihr Logfile durch uniq leiten, damit Sie bekannte gute IPs nicht wiederholt versuchen.

Es funktioniert wie eine Filterpipe und extrahiert nur die Meris Bot IPs. Das Eingabeformat ist eine Zeile pro IP + Zeilenumbruch.