Kommentare zu folgendem Beitrag: BKA & ZIT schalten Darknet-Plattform Kingdom Market ab

BKA und ZIT haben heute den Bust des illegalen Marktplatzes Kingdom Market bekannt gegeben. Die Aktion begann aber schon vor Tagen.

BKA und ZIT haben heute den Bust des illegalen Marktplatzes Kingdom Market bekannt gegeben. Die Aktion begann aber schon vor Tagen.

Ich hoffe, es dauert nicht mehr allzu lang, bis der erste echte dezentralisierte Darknet-Marktplatz kommt.

Ich träume von der Anonymität von I2P, dem Funktionsumfang von Alphabay v2, dem UI von Archetyp, der Sicherheit einer Blockchain und der Widerstandsfähigkeit von P2P, alles gebündelt in einem Programm - bei welchem natürlich die einzige Zahlungsweise Monero ist ![]()

Tjaa, dafür müsste es erstmal in dieser Szene mehr Konsens und Zusammenarbeit herrschen, als es bisher der Fall war!

Deinen Gedanken hatten bestimmt schon so einige Leute dort, der ist ja nicht neu. Da solch ein Vorhaben aber doch sehr komplex ist, was die Planung und Umsetzung betrifft, kann das eine einzelne Person schon gar nicht stemmen. Dafür müsste also erstmal ein entsprechendes Team her, bei dem sich die Mitglieder auch 200% aufeinander verlassen können und Vertrauen besteht. Da man sich bei einem solchen Projekt nicht auf Vorlagen und Erfahrungen verlassen kann, die sind schlichtweg nämlich nicht vorhanden, braucht so ein Team also nicht nur Konsens sondern auch Kompetenz! Und genau an der technischen Kompetenz scheint es zu mangeln, zumindest für eine Personengruppe, die man dafür aufstellen müsste?!

Das Hauptproblem sind bisher die Server, welche angreifbar, ausschaltbar und sich recht einfach überwachen lassen, sobald man den Standort ausgemacht und den Server beschlagnahmt hat.

Was ist bisher nicht so richtig verstehe, wie das BKA und Co. den Kingdom Market auf/in I2P abstellen konnte?

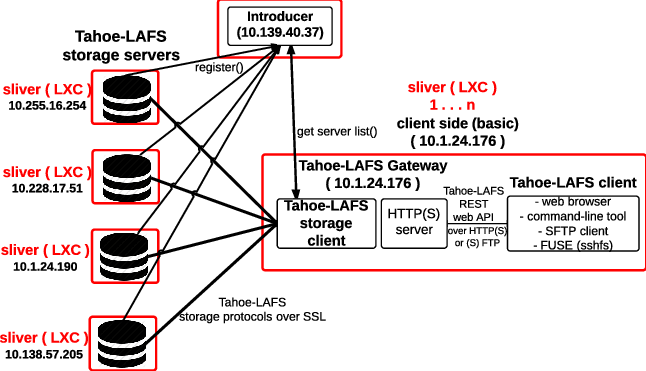

Man hat doch die Möglichkeit, mit I2P in Verbund mit Taho-LAFS ein dynamisches, verteiltes, anonymes und verschlüsseltes Dateisystem/Rechennetz, das Webseiten über mehrere Knoten im I2P-Netzwerk speichert, zu erstellen und es gibt einige Anwender, die Taho-LAFS über I2P verwenden, Tendenz steigend.

Hier die Funktionsweise schnell erklärt:

Tahoe-LAFS (Tahoe Least-Authority File Store) ist ein freier und offener, sicherer, dezentralisierter, fehlertoleranter, verteilter Datenspeicher und ein verteiltes verschlüsseltes Dateisystem.

Tahoe-LAFS kann als Online-Backup-System oder als Datei- oder Web-Host verwendet werden, je nachdem, welches Front-End zum Einfügen und Zugreifen auf Dateien im Tahoe-System verwendet wird.

Mit Tahoe-LAFS werden Dateien beim Hochladen in einzelne Datenblöcke kodiert, verschlüsselt und auf einer willkürlichen Auswahl der teilnehmenden Rechner gespeichert. Das bedeutet, dass mit Tahoe-LAFS gespeicherte Daten auch dann vertraulich und abrufbar bleiben, wenn einige Rechner als Speicherserver ausfallen oder von einem Angreifer übernommen werden oder nicht mehr verfügbar sind. Beim Download oder Abrufen einer Datei werden die einzelnen verteilten Datenblöcke der gewünschten Datei gesucht, zusammengesetzt, und auf dem eigenen Speicherträger wieder entschlüsselt.

Durch das willkürliche und verschlüsselte Ablegen der einzelnen verteilten Datenblöcke einer Datei ist sichergestellt, dass die Betreiber von Tahoe-LAFS nicht wissen, welche Dateninhalte auf dem verfügbaren freigegebenen Datenspeicher gespeichert werden. Selbst wenn jemand die Verschlüsselung durchbricht und beweisen kann, dass auf einem PC bestimmte Daten gespeichert sind, kann nicht bewiesen werden, dass der Betreiber des PCs davon wusste (Abstreitbarkeit durch Migration). Mit der Benutzung über I2P können zudem anonyme und verteilte Netzwerke gebildet werden. Der Quellcode steht sowohl unter der GPL als auch unter der Transitive Grace Period Public Licence.

Das Tahoe-LAFS System hat aber doch ähnliche Probleme, wie das Onion-Netzwerk an sich!

Ein „Speichernetz“ besteht aus mehreren Speicherservern. Ein Speicherserver verfügt über direkt angeschlossenen Speicher (normalerweise eine oder mehrere Festplatten). Ein „Gateway“ kommuniziert mit Speicherknoten und ermöglicht über diese den Zugriff auf den Dateispeicher über Protokolle wie HTTP(S), SFTP oder FTP.

Benutzer verlassen sich nicht auf Speicherserver, um die Vertraulichkeit oder Integrität ihrer Daten zu gewährleisten – stattdessen werden alle Daten vom Gateway verschlüsselt und auf Integrität überprüft, sodass die Server den Inhalt der Dateien weder lesen noch ändern können.

Das bedeutet nämlich dann auch, dass derjenige, der das Gateway kontrolliert, auch Kontrolle über die übermittelten Daten hat! An diesem Punkt wäre also ein „Abhören“ und / oder Analysieren des Datenstroms durchaus wieder möglich!

Nur von der ersten und letzten direkt verbunden IP-Adressen der I2P Benutzer, deren Netzwerkketten zum Durchleiten der Informationen sich spätestens alle 2 Minuten ändert und auch auf allen weiteren Distanzen End-to-End verschlüsselt ist.

Der Gateway-Ersteller verschickt seine Blöcke im I2P-Netzwerk über mehrere IP-Adressen zum eigentlichen Speicherknoten, eine Direktverbindung kommt nicht zustande.

Beim Download der verteilten Blöcke werden diese auch nicht direkt zum Gateway geschickt, sondern dynamisch über eine ständig wechselnde Netzwerkkette unterschiedlicher IP-Adressen, sofern man I2P dazwischen schaltet.

Dies ist zwar mit bedeutend mehr Overhead verbunden, aber das ist die Sache für eine spezielle Webseite sicherlich wert.

Vom Prinzip her recht ähnlich wie das Hyphanet.

Na dann… ![]()

THXX for Info!

Als Ergänzung, da I2P ein Overlay-Netz ist, was im Grunde genommen allen Funktionen des herkömmlichen Internets ermöglicht, kann man glaubhaft abstreiten, dass man absichtlich daran beteiligt war, per Tahoe-LAFS oder einer anderen Software, die man in I2P eingebunden hat, an den Verstoß gegen das BTGM oder anderen Straftat mitgewirkt zu haben. Denn I2P ist universell einsetzbar und man kann nicht überprüfen, wofür bzw. mit welcher Anwendung man I2P verwendet.