15 Jahre altes Malware-Proxy-Netzwerk VIP72 wird abgeschaltet…!

-

Trotz einer klitzekleinen Namensähnlichkeit des erwähnten Dienstes im Artikel mit einem User hier bei der Tarnkappe, stehen diese beiden in keinerlei Zusammenhang!

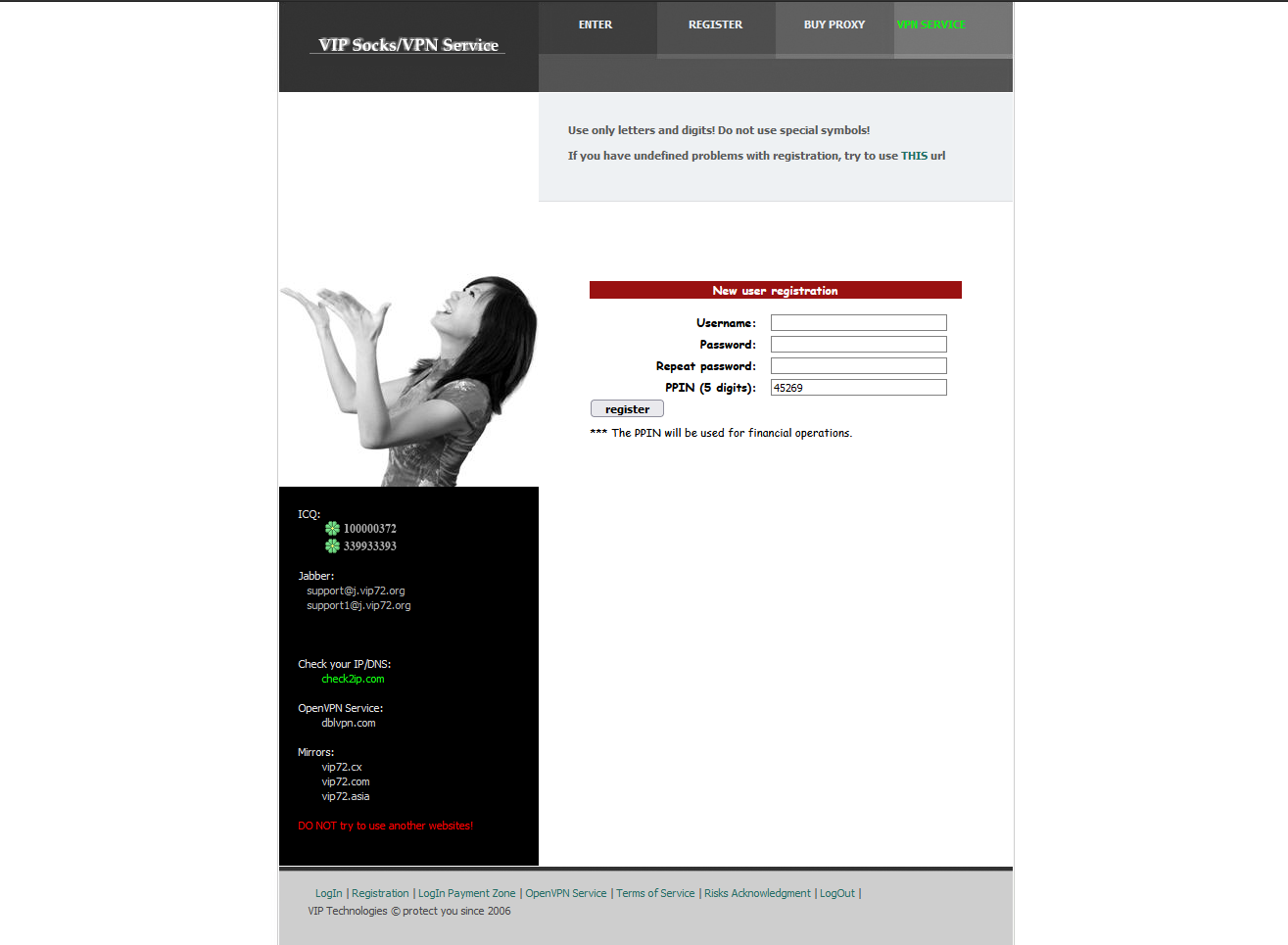

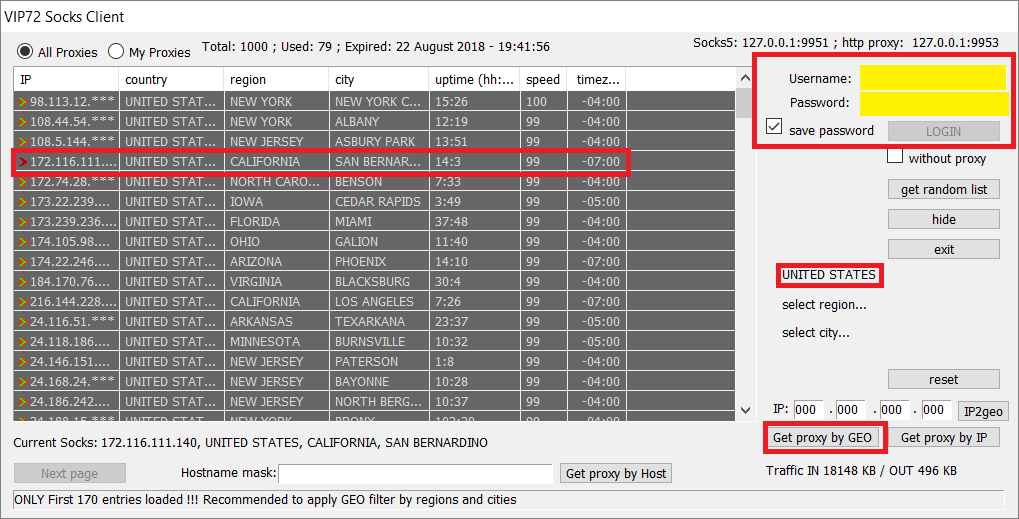

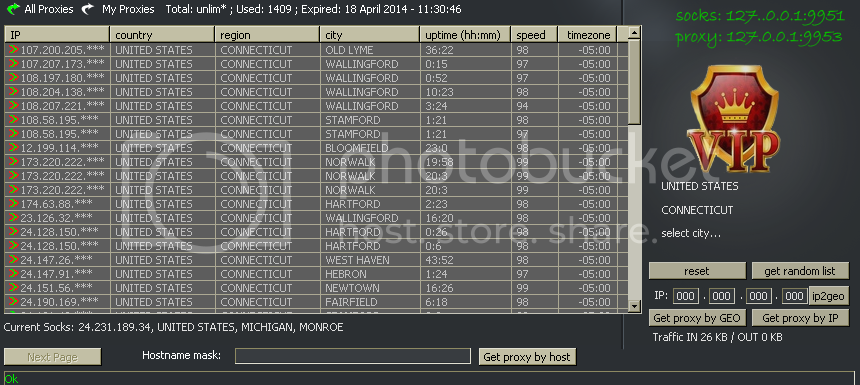

In den letzten 15 Jahren hat ein Anonymitätsdienst für Internetkriminalität namens VIP72 unzähligen Betrügern die Möglichkeit gegeben, ihren wahren Standort im Internet zu verschleiern, indem sie ihren Datenverkehr durch Millionen von mit Malware infizierten Systemen leiteten. Doch vor etwa zwei Wochen verschwand der Online-Shop von VIP72, der ironischerweise seit mehr als zehn Jahren unter derselben Internetadresse in den USA zu finden ist, einfach.

Wie andere Anonymitätsnetzwerke, die vor allem in Online-Foren für Cyberkriminalität vermarktet werden, leitet VIP72 den Datenverkehr seiner Kunden über Computer, die gehackt und mit Schadsoftware infiziert wurden. Mit Diensten wie VIP72 können die Kunden Netzwerkknoten in praktisch jedem Land auswählen und ihren Datenverkehr weiterleiten, während sie sich hinter der Internetadresse eines unwissenden Opfers verstecken.

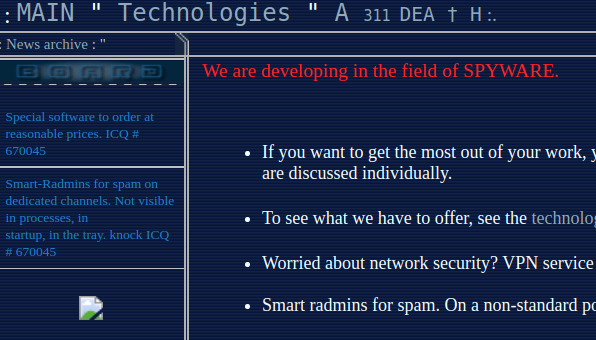

Die Domäne Vip72[.]org wurde ursprünglich 2006 auf „Corpse“ registriert, den Namen eines russischsprachigen Hackers, der einige Jahre zuvor durch die Entwicklung und den Verkauf eines äußerst raffinierten Online-Banking-Trojaners namens A311 Death, auch bekannt als „Haxdoor“ und „Nuclear Grabber“, Berühmtheit erlangte. Haxdoor war seiner Zeit in vielerlei Hinsicht weit voraus und wurde in mehreren millionenschweren Cyberdiebstählen eingesetzt, lange bevor millionenschwere Cyberdiebstähle zu täglichen Schlagzeilen wurden.

Zwischen 2003 und 2006 konzentrierte sich Corpse auf den Verkauf und die Unterstützung seiner Haxdoor-Malware. VIP72, das 2006 aufkam, war eindeutig eine seiner Nebenbeschäftigungen, die sich über viele Jahre hinweg zu einem zuverlässigen Geldbringer entwickelte. Es liegt auf der Hand, dass VIP72 mit Hilfe von Systemen gestartet wurde, die bereits mit der Trojaner-Malware von Corpse infiziert waren.

Die erste Erwähnung von VIP72 im Cybercrime-Untergrund erfolgte 2006, als jemand unter dem Namen „Revive“ auf Exploit, einem russischsprachigen Hackerforum, für den Dienst warb. Revive baute eine Verkaufspräsenz für VIP72 in mehreren anderen Foren auf, und die Kontaktdaten und Nachrichten, die dieser Benutzer privat mit anderen Forumsmitgliedern austauschte, zeigen, dass Corpse und Revive ein und dieselbe Person sind.

Als Revive 2006 gefragt wurde, ob die Software, mit der VIP72 betrieben wird, auf seiner Corpse-Software basiert, antwortete er: „Sie funktioniert mit der neuen Corpse-Software, die speziell für unseren Dienst geschrieben wurde.“

Ein Nutzer eines russischsprachigen Kriminalitätsforums, der sich über die unerklärte Schließung von VIP72 im letzten Monat beschwerte, gab an, dass er kurz vor dem Verschwinden des Dienstes eine Änderung in der Infrastruktur des Domänennamens der Website festgestellt habe. Diese Behauptung konnte jedoch nicht überprüft werden, da es einfach keine Anzeichen dafür gibt, dass die Infrastruktur vor dem Verschwinden von VIP72 geändert wurde.

Tatsächlich befanden sich die Haupthomepage und die unterstützende Infrastruktur von VIP72 bis Mitte August mehr als ein Jahrzehnt lang unter derselben Internetadresse in den USA - eine bemerkenswerte Leistung für einen so hochkarätigen Cybercrime-Dienst.

Cybercrime-Foren in mehreren Sprachen sind übersät mit Anleitungen, wie man VIP72 nutzen kann, um seinen Standort zu verschleiern und gleichzeitig Finanzbetrug zu begehen. Aus einigen dieser Anleitungen geht hervor, dass VIP72 bei Cyberkriminellen sehr beliebt ist, die „Credential Stuffing“ betreiben, d. h. Listen von Benutzernamen und Kennwörtern, die von einer Website gestohlen wurden, nehmen und testen, wie viele dieser Anmeldedaten auf anderen Websites funktionieren.

Corpse/Revive betrieb auch lange Zeit einen äußerst beliebten Dienst namens check2ip[.]com, der Kunden die Möglichkeit bot, schnell festzustellen, ob eine bestimmte Internetadresse von einem Sicherheitsunternehmen als bösartig oder spammig eingestuft wurde.

Check2IP, das in den letzten zehn Jahren bis Mitte August 2021 auf derselben Internetadresse wie VIP72 gehostet wurde, warb auch damit, dass Kunden „DNS-Lecks“ aufspüren können, d. h. Fälle, in denen Konfigurationsfehler die wahre Internetadresse von versteckten Cyberkriminalitätsinfrastrukturen und -diensten im Internet offenlegen können.

Check2IP ist so populär, dass es in bestimmten Cybercrime-Communities zu einer verbalen Abkürzung für grundlegende Sorgfaltspflichten geworden ist. Außerdem wurde Check2IP in eine Reihe von Online-Cybercrime-Diensten integriert - vor allem aber in solche, die Massenmails mit bösartigen und gefälschten Nachrichten versenden.

Es ist nach wie vor unklar, was mit VIP72 passiert ist. Benutzer berichten, dass das Anonymitätsnetzwerk immer noch funktioniert, obwohl die Website des Dienstes schon seit zwei Wochen nicht mehr erreichbar ist. Das macht Sinn, denn die infizierten Systeme, die über VIP72 weiterverkauft werden, sind immer noch infiziert und leiten den Datenverkehr munter weiter, solange sie infiziert sind. Vielleicht wurde die Domäne im Rahmen einer Strafverfolgungsmaßnahme beschlagnahmt.

Es könnte aber auch sein, dass der Dienst einfach beschlossen hat, keine neuen Kunden mehr anzunehmen, weil er Schwierigkeiten hatte, mit dem Zustrom neuerer, ausgefeilterer krimineller Proxydienste und dem Aufkommen „kugelsicherer“ Proxynetzwerke für Privatanwender zu konkurrieren. Während der meisten Zeit seines Bestehens bis vor kurzem hatte VIP72 normalerweise mehrere hunderttausend kompromittierte Systeme zur Miete zur Verfügung. Bis zum Verschwinden der Website im letzten Monat war diese Zahl auf weniger als 25.000 Systeme weltweit geschrumpft.