MULLVAD

Serverliste mit Anbieter und Eigentümer aktualisiert

25. Oktober 2019 PRIVACY

Unsere Serverliste wurde aktualisiert und enthält nun die folgenden zwei wichtigen Ergänzungen:

Provider - Der Name des Hosting-Providers, von dem wir den Server oder Serverplatz mieten

Ownership - Ein Flag, das beschreibt, ob Mullvad den Server besitzt oder mietet

Mit der aktualisierten Serverliste können Sie als Kunde eine fundiertere Entscheidung darüber treffen, welche(n) Server Sie nutzen möchten. Im Moment haben wir zwei Arten von Servern, gemietete und eigene Hardware.

Bevor wir auf diese beiden Arten von Servern eingehen, ist es wichtig zu wissen, dass wir bei allen VPN-Servern eine Verschlüsselung zur Sicherung der Daten verwenden. Sie können einen Server nicht einfach ausstecken, hochfahren und die Festplatte mounten, um irgendwelche Schlüssel zu kopieren, es sei denn, Sie kennen die Verschlüsselungspasswörter. Die Verschlüsselungspasswörter sind nur den zuständigen Mitarbeitern von Mullvad bekannt und zugänglich. Darüber hinaus verfügt jeder Server über eindeutige Verschlüsselungspasswörter sowie über Zertifikate und private Schlüssel für seine VPN-Tunnel. Das bedeutet, dass der unwahrscheinliche Fall, dass eines dieser Passwörter von einem Server entwendet werden sollte, nur diesen einen einzelnen Server betreffen würde.

Eigentümerschaft

Gemietete Server

Wir vermieten nur dedizierte Server. Keine virtuellen Server. Um solide und sichere Bereitstellungsverfahren zu gewährleisten, führen wir stets Härtungs- und Sicherheitsprüfungen auf allen Servern durch, bevor wir unsere eigene Software bereitstellen und Kunden eine Verbindung zu diesen Servern ermöglichen.

Software für die Fernverwaltung (IPMI/iLO/iDRAC/KVM)

Wenn der Server über eine Remote-Verwaltung verfügt, sollte diese über einen speziellen Port erfolgen, der nur über den Hosting-Provider oder von diesem zugänglich ist und nicht über das öffentliche Internet.

Wir überprüfen unsere Konfigurationen regelmäßig, um sicherzustellen, dass keine öffentlichen Adressen an unsere IPMI-Schnittstellen angeschlossen sind.

Auf welcher Ebene und zu welchen Zwecken haben externe Parteien Zugang zu gemieteten Servern?

Hosting-Provider führen die Erstinstallation des Betriebssystems durch (meist über die Fernverwaltungssoftware), danach nehmen wir ihnen den Zugriff auf den Server. Danach können sie auf die Fernverwaltungssoftware der Server zugreifen, um beim Neustart und der Neuinstallation fehlerhafter Server zu helfen, aber sie haben keinen direkten Zugriff auf das Betriebssystem oder die Software, die auf dem Server selbst läuft.

Eigene Server von Mullvads

Software für die Fernverwaltung (IPMI/iLO/iDRAC/KVM)

Auf unseren eigenen Servern befindet sich die Fernverwaltungssoftware hinter Bastion Hosts (ein spezieller Computer in einem Netzwerk, der speziell dafür ausgelegt und konfiguriert ist, Angriffen zu widerstehen). Um die Fernverwaltungssoftware auf diesen Servern nutzen zu können, müssen Sie sich zunächst mit einem Bastion-Host verbinden. Abgesehen davon, dass der Zugang über eine Bastion erfolgen muss, verfügt jeder Server über einen eigenen Netzwerkanschluss für die Fernverwaltung, der sich in einem vom restlichen Netzwerk getrennten LAN befindet. Einige Hosting-Anbieter verfügen über KVMs, die sie auf Anfrage aktivieren können, falls die Fernverwaltung aus irgendeinem Grund nicht verfügbar sein sollte.

Auf welcher Ebene und für welche Zwecke haben externe Parteien Zugang zu unseren eigenen Servern?

Bei Hosting-Providern, bei denen wir unsere eigenen Server hosten, führen wir die meisten Fehlerbehebungen, Neuinstallationen oder Erstinstallationen von Betriebssystemen selbst über die Fernverwaltung hinter der Bastion durch. Bei einigen wenigen Gelegenheiten können Hosting-Provider gebeten werden, Hardware-Probleme zu beheben oder Server, die nicht wie vorgesehen funktionieren, neu zu installieren, aber im Gegensatz zu gemieteten Providern müssen sie entweder ihr KVM aktivieren und verwenden (falls verfügbar) oder sich selbst physisch an den Server anschließen.

Der Hosting-Anbieter 31173

Bei allen Servern, die an den Standorten von 31173 gehostet werden, liegt ein besonderes Augenmerk auf der Netzwerkleistung und Konnektivität. Wir investieren aktiv Zeit, um sicherzustellen, dass das Netzwerk gut läuft und dass die Verbindungen zwischen den Standorten über Glasfaserwellenlängen zu anderen Standorten verfügen. So gibt es z. B. Wellenlängen von Amsterdam nach Malmö, London und Frankfurt, um die Leistung zu verbessern und die Latenzzeit zu verringern, aber auch um sicherzustellen, dass der Datenverkehr der Nutzer so weit wie möglich innerhalb des 31173-Netzes reisen kann, ohne andere Netzbetreiber zu nutzen.

Künftige Verwaltung von Servern

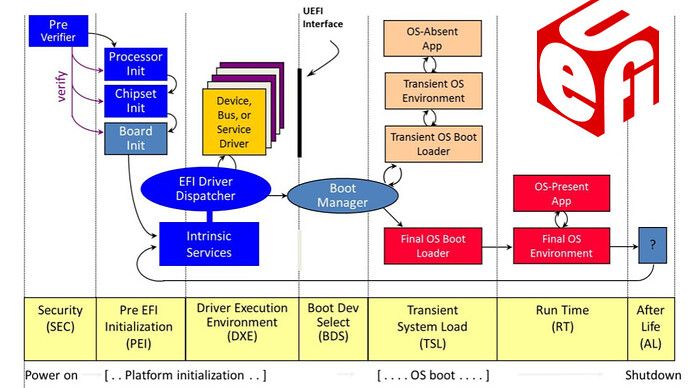

Die von den Computerherstellern zur Verfügung gestellte Verwaltungssoftware ist quelloffen und voller Fehler und Sicherheitslücken, daher engagieren wir uns in diesen beiden Projekten:

Open-Source-Firmware ist die Zukunft und Systemtransparenz

MULLVAD Server-Transparency!!

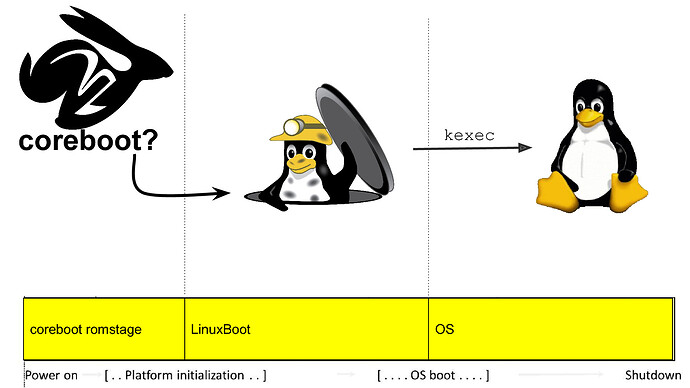

Seit über zwei Jahren ist man bei Mullvad dabei, sich von der alten Infrastruktur loszusagen. Man will ja zu 100% eigener Server-Hardware kommen, die dann genauso wie bei OVPN nur noch mit CoreBoot, also im RAM, laufen soll!!

mb/supermicro/x11ssh: Add Supermicro X11SSH-TF Add support for the X11SSH-TF which is based on Intel KBL. Working: * SeaBIOS payload * LinuxBoot payload * IPMI of BMC * PCIe, SATA, USB and M.2 ports * RS232 serial * Native graphics init Not working: * TianoCore doesn't work yet as the Aspeed NGI is text mode only. * Intel SGX, due to random crashes in soc/intel/common For more details have a look at the documentation. Please apply those patches as well for good user experience: [Ica0c20255f661dd61edc3a7d15646b7447c4658e](https://review.coreboot.org/q/Ica0c20255f661dd61edc3a7d15646b7447c4658e) Signed-off-by: Christian Walter <[christian.walter@9elements.com](mailto:christian.walter@9elements.com)> Signed-off-by: Patrick Rudolph <[patrick.rudolph@9elements.com](mailto:patrick.rudolph@9elements.com)> Signed-off-by: Felix Singer <[felix.singer@9elements.com](mailto:felix.singer@9elements.com)> Change-Id: [I2edaa4a928de3a065e517c0f20e3302b4b702323](https://review.coreboot.org/q/I2edaa4a928de3a065e517c0f20e3302b4b702323) Reviewed-on: https://review.coreboot.org/c/coreboot/+/32734 Tested-by: build bot (Jenkins) <[no-reply@coreboot.org](mailto:no-reply@coreboot.org)> Reviewed-by: Philipp Deppenwiese <[zaolin.daisuki@gmail.com](mailto:zaolin.daisuki@gmail.com)>

https://review.coreboot.org/c/coreboot/+/32734

So soll das Endergebnis pro Server-Plattform zukünftig aussehen:

Nun jut…Planung, Entwicklung, Einkauf und Aufbau inkl. Administration & wahrscheinlich ein neues Routing / Peering im laufenden Tagesbetrieb kostet unwahrscheinlich viel Zeit, Manpower und natürlich Kohle…ABER, in den zwei Jahren tut sich auch dauernd was bei den Schweden!

Vor zwei Jahren sah diese Liste noch ganz anderds aus…

Ich denke, bis die schwedischen Maulwürfe komplett fertig sind mit ihrer Umstellung, werden locker noch 24 Monde ins Land ziehen!

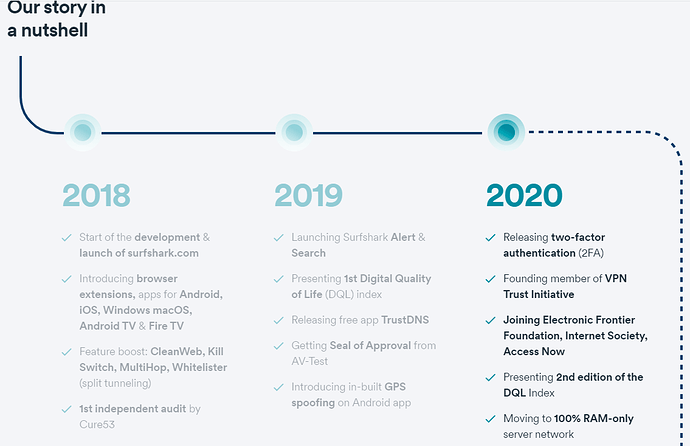

Zu SurfShark kann ich nicht viel sagen…außer, das mir der Laden immer etwas suspekt war!

Ursprünglich kommt dieser Provider aus dem Free-VPN Bereich und hat früher viel mit „Big Data Phishing“ an Kohle verdient!

Dann ganz plötzlich kamen die mit über 3200 RAM-Servern Mitte 2020 ans Tageslicht gekrochen.

Die haben ihren Firmensitz auf den „British Virgin Islands“ weil sie dachten, dass sie klug sind!

Man hätte denen vor dem Umzug vielleicht sagen sollen, dass dort die britische Gesetzgebung herrscht (also bis vor kurzem noch EU-Recht!)

Staatsoberhaupt Königin Elisabeth II.

vertreten durch:

Gouverneur John Rankin

Regierungschef: Premierminister Andrew Fahie

Währung: US-Dollar (USD)

Nationalhymne: God Save the Queen

Um die Insel herum ist alles fest in Ami-Hand…

Naja…wie gesagt, mit denen hatte ich nie viel zu schaffen, deswegen kann ich nicht viel zu denen sagen!

ExpressVPN macht doch auch mit RAM-only Servern ihr Netzwerk!

![]()

![]()