Kommentare zu folgendem Beitrag: IT-Störung oder Angriff? Erst MediaMarkt, dann Medatixx und jetzt Audi

Gut geschrieben, danke!

War mir ein Vergnügen ![]()

Du bist süß.

Datev war doch auch offline, man munkelt dem Staat sind 1000000000 Milliarden an Steuerngeldern flöten gegangen ![]()

Ich wurde extra wegen dem Vorfall zu einem der Unternehmen geordert… habe eine kleine bestandsaufnahme gemacht… ich sag mal so, wer domain admin rechte quasi jedem it mitarbeiter gibt und diese auch nicht trennt sondern damit alles im normalen doing gemacht wird… wundert mich nix mehr… ich freue mich über die vielen angriffe, dann wird man als IT Experte öfters gebraucht ![]()

Bei einer telefonischen Presseanfrage von heute Morgen bestätigte uns die Firmenleitung aus Ingolstadt, lediglich eine Störung in der IT zu haben. Einen Angriff von außen könne mittlerweile ausgeschlossen werden.

Der eigentliche Angriff ist ja auch lange schon vorbei. Das schließt aber eine Verschlüsselung doch nicht aus im nach hinein! ![]()

![]()

Vollkommen normal im deutschen „Mittelstand“. Habs nur ganz selten mal anders erlebt.

HIVE - Ransomware Angriffe!

Der anfängliche Zugriff kann variieren. Cobalt-Strike-Implantate sind meistens das Mittel der Wahl. Sie werden per Phishing oder E-Mail zugestellt, um einen ersten Zugang herzustellen. Diese Beacons behalten die Persistenz bei und ermöglichen den Betreibern, ihre Reichweite innerhalb der gefährdeten Umgebung zu erweitern. Sie werden auch verwendet, um die Hive-Nutzlasten zu starten.

Aktuelle Kampagnen entscheiden sich für die Nutzung von ConnectWise. ConnectWise ist ein legitimes kommerzielles Remoteverwaltungstool, das in den letzten Jahren von mehreren Ransomware-Betreibern missbraucht wurde. Dies ermöglicht die Persistenz und Verwaltung ihrer Malware in Umgebungen, in denen Cobalt Strike nicht erfolgreich war.

Sobald sie drin sind, versuchen Angreifer jedoch, Anmeldeinformationen über consvcs.dll (MinDump) zu speichern rundll32.exe :

Windowssystem32cmd.exe /C rundll32.exe

WindowsSystem32comsvcs.dll MinDump 752 lsass.dmp voll

Darüber hinaus WDigest kann für die Zwischenspeicherung von Klartext Berechtigungsdaten zu ermöglichen , werden manipuliert:

Windowssystem32cmd.exe /C reg add

HKLMSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v

UseLogonCredential /t REG_DWORD /d 1 && gpupdate /force

Zusätzliche Tools wie ADRecon können verwendet werden, um die kompromittierte Active Directory (AD)-Umgebung besser zu verstehen und zu durchlaufen. ADRecon ist ein Open-Source-Tool, das genau dafür entwickelt wurde – um eine AD-Umgebung abzubilden, zu durchqueren und aufzuzählen.

Während die oben genannten Tools, Techniken und Verfahren heutzutage für Ransomware-Gruppen ziemlich Standard sind, verwendet Hive seine eigene Closed-Source-Ransomware. Die Payloads sind in Go geschrieben und mit UPX gepackt. Nach dem Entpacken ist die Ransomware selbst über 2 MB groß, da Go-Pakete alle Abhängigkeiten statisch verknüpfen, um eine zuverlässig tragbare ausführbare Datei zu erstellen.

Die Entwickler nutzen einige der nativen Vorteile von Go, insbesondere die Möglichkeit, eine einfache und zuverlässige Parallelität zu implementieren. Auf der anderen Seite ist Go dafür bekannt, eine einfache Kreuzkompilierung über verschiedene Betriebssysteme hinweg zu ermöglichen, aber die Art und Weise, in der Hive seine Funktionalität implementiert, macht es zu diesem Zeitpunkt Windows-spezifisch.

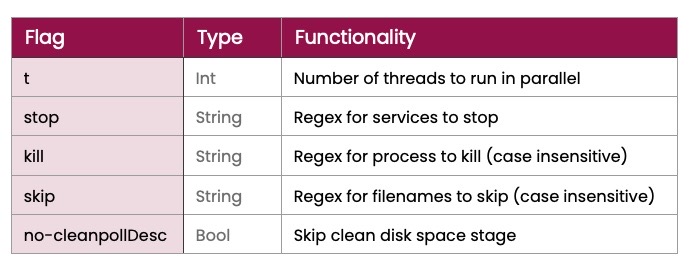

Die Ransomware ist so konzipiert, dass sie Eingaben von der Befehlszeile entgegennimmt, was darauf hinweist, dass sie direkt von einem Operator oder einem Skript mit den gewünschten Parametern ausgeführt werden soll.

Die verfügbaren Flags sind:

Diese Flags sind mit Ausnahme der letzten Option no-cleanpollDesc weitgehend selbsterklärend . Dies bezieht sich auf eine letzte Phase in der Funktionalität der Ransomware, die swap.tmp auf allen logischen Laufwerken nach einer Datei mit dem Namen sucht und sie löscht, bevor die Ransomware beendet wird. Die Entwickler bezeichnen dies als „Reinigungsraum“. Zu diesem Zeitpunkt wissen wir nicht, was diese Datei macht, ob es sich um eine während ihres Betriebs generierte Komponente, eine native Windows-Datei oder vielleicht einen Verweis auf unvollständige plattformübergreifende Funktionalität handelt, die für zukünftige Builds vorgesehen ist.

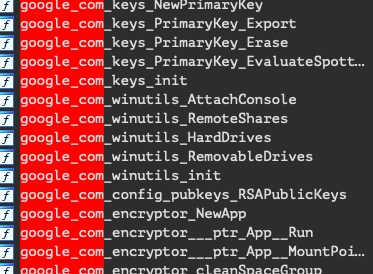

Go-Malware wird in der Regel als schwierig zu rekonstruieren angesehen, vor allem aufgrund der Fülle an tangentialem importiertem Code, der in jede ausführbare Datei eingebettet ist. Es ist wichtig, den von den Malware-Entwicklern beigesteuerten Code zu isolieren. In diesem Fall steuerten die Hive-Entwickler vier von der main() Funktion orchestrierte Pakete bei : encryptor , keys , winutils und config .

Bei flüchtiger Untersuchung werden diese möglicherweise übersehen, da sie in einem übergeordneten Paket namens google.com untergebracht sind , möglicherweise um den Anschein zu erwecken, dass es sich um Standardpakete handelt.

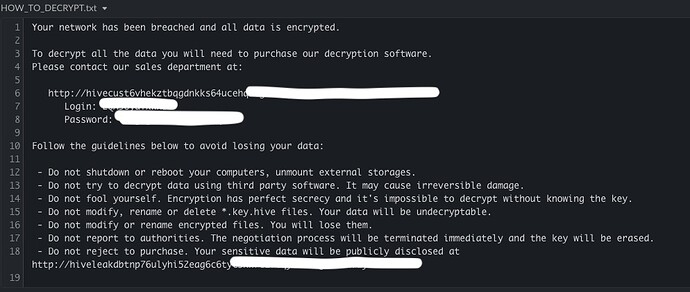

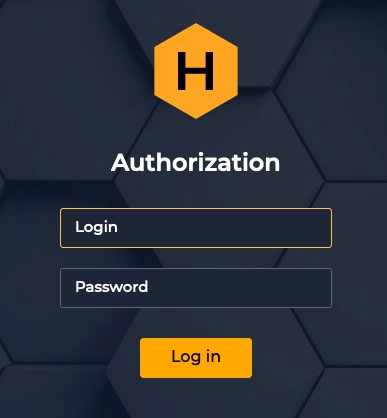

Die Hauptfunktion analysiert die vom Betreiber bereitgestellten Flags und vor der Initialisierung der Ransomware-Funktionalität unter encryptor.NewApp() . Zuerst generiert und exportiert es die Verschlüsselungsschlüssel und generiert die Lösegeldforderung. Es leitet das Opfer zu einer passwortgeschützten Onion-Domain:

http: //hivecust6vhekztbqgdnkks64ucehqacge3dij3gyrrpdp57zoq3ooqd[.]onion/

Es warnt das Opfer auch vor der bevorstehenden Offenlegung seiner gestohlenen Daten auf der Website von Hive Leaks:

http: //hiveleakdbtnp76ulyhi52eag6c6tyc<redigiert>.onion/

Lösegeldnotizen werden in jedem Ordner hinterlegt, der verschlüsselte Dateien enthält (wobei das C:windows Verzeichnis übersprungen wird ).

Die Lösegeldforderung weist die Opfer an, das Hive-Portal über TOR zu besuchen und sich mit ihrer zugewiesenen eindeutigen ID anzumelden, um den Zahlungsvorgang fortzusetzen.

Jeder Infektionskampagne werden eindeutige Anmeldeinformationen zugewiesen, die in der Lösegeldforderung verfügbar sind. Dieses Portal führt das Opfer zum Standard-Support-Bereich für Ransomware, wo es kostenlose Testdateien hochladen, mit seinen Angreifern kommunizieren und seinen Entschlüsseler erhalten kann, falls es sich dafür entscheidet zu zahlen!

Indikatoren für Befall:

DATEI-HASHES

SHA1

67f0c8d81aefcfc5943b31d695972194ac15e9f2

edba1b73ddd0e32784ae21844c940d7850531b82

2877b32518445c09418849eb8fb913ed73d7b8fb

cd8e4372620930876c71ba0a24e2b0e17dcd87c9

eaa2e1e2cb6c7b6ec405ffdf204999853ebbd54a

0f9484948fdd1b05bad387b14b27dc702c2c09ed

e3e8e28a70cdfa2164ece51ff377879a5151abdf

9d336b8911c8ffd7cc809e31d5b53796bb0cc7bb

1cc80ad88a022c429f8285d871f48529c6484734

3b40dbdc418d2d5de5f552a054a32bfbac18c5cc

2f3273e5b6739b844fe33f7310476afb971956dd

7777771aec887896be773c32200515a50e08112a

5dbe3713b309e6ecc208e2a6c038aeb1762340d4

480db5652124d4dd199bc8e775539684a19f1f24

Dc0ae41192272fda884a1a2589fe31d604d75af2

Hive.bat

C9471adc8db180a7da5a56966b156b440483856f

Shadow.bat

4714f1e6bb75a80a8faf69434726d176b70d7bd8

SHA256

a0b4e3d7e4cd20d25ad2f92be954b95eea44f8f1944118a3194295c5677db749

50ad0e6e9dc72d10579c20bb436f09eeaa7bfdbcb5747a2590af667823e85609

5ae51e30817c0d08d03f120539aedc31d094b080eb70c0691bbfbaa4ec265ef3

77a398c870ad4904d06d455c9249e7864ac92dda877e288e5718b3c8d9fc6618

e1a7ddbf735d5c1cb9097d7614840c00e5c4d5107fa687c0ab2a2ec8948ef84e

ed614cba30f26f90815c28e189340843fab0fe7ebe71bb9b4a3cb7c78ff8e3d2

c5fe23c626413a18cba8fb4ea93df81529c85f470577fb9c2336d6b692689d9d

88f7544a29a2ceb175a135d9fa221cbfd3e8c71f32dd6b09399717f85ea9afd1

2f7d37c22e6199d1496f307c676223dda999c136ece4f2748975169b4a48afe5

fdbc66ebe7af710e15946e1541e2e81ddfd62aa3b35339288a9a244fb56a74cf

1e21c8e27a97de1796ca47a9613477cf7aec335a783469c5ca3a09d4f07db0ff

bf7bc94506eb72daec1d310ba038d9c3b115f145594fd271b80fbe911a8f3964

c04509c1b80c129a7486119436c9ada5b0505358e97c1508b2cfb5c2a177ed11

612e5ffd09ca30ca9488d802594efb5d41c360f7a439df4ae09b14bce45575ec

0df750bf15895d410c3f6ce45279ab0329c5c723af38b99aadc9a60bcdc9a71d

5954558d43884da2c7902ddf89c0cf7cd5bf162d6feefe5ce7d15b16767a27e5

Hive.bat

93852dbd3a977cf2662b0c4db26b627736ba51c0df627eb36b41fdbde093c3c3

Shadow.bat

D158f9d53e7c37eadd3b5cc1b82d095f61484e47eda2c36d9d35f31c0b4d3ff8

KOMMUNIKATION

Kobalt-Strike: 176.123.8.228

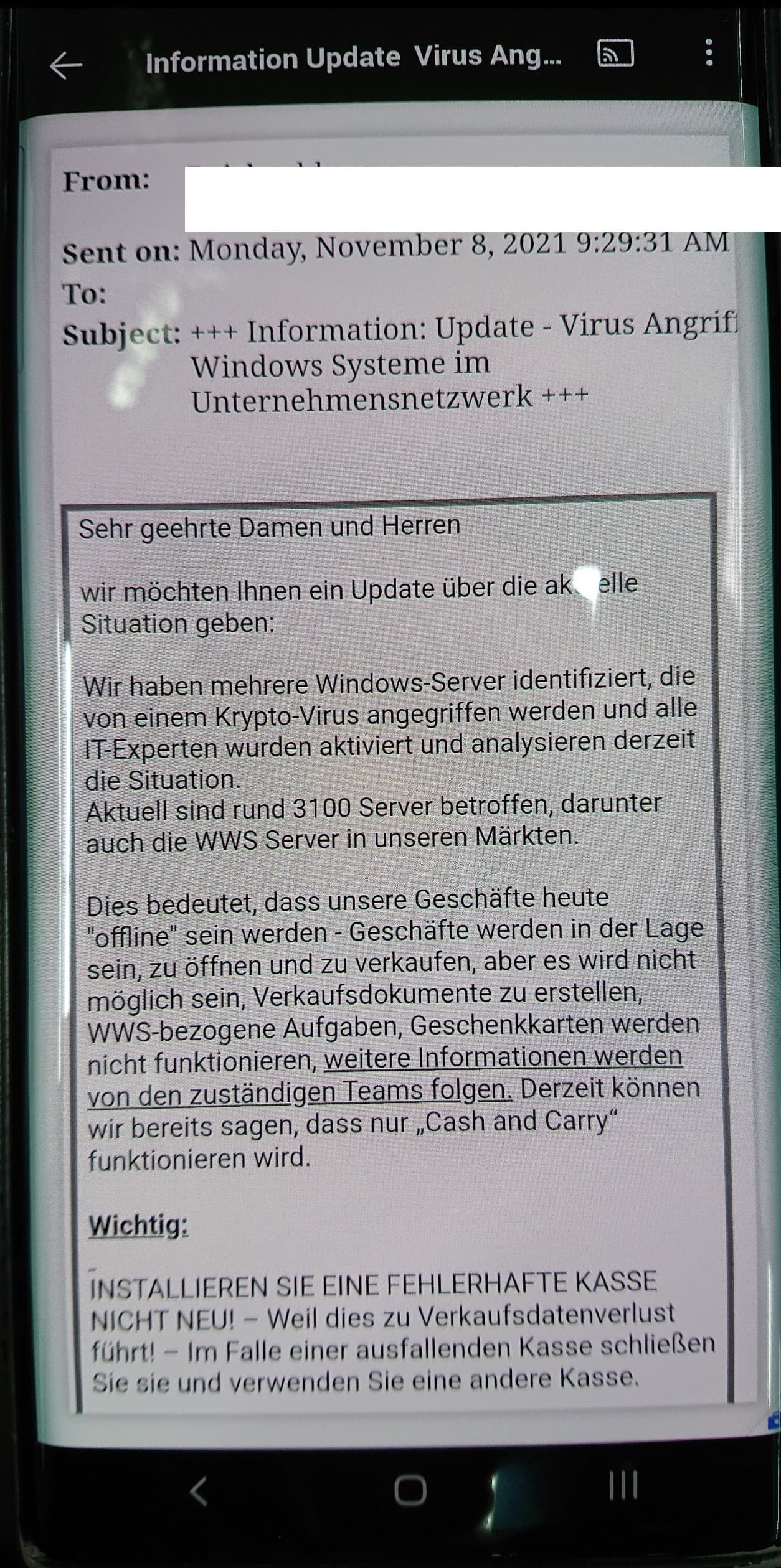

Sehr interessant die E-Mail, die uns eine Mitarbeiter*In zugespielt hat:

twitter.com/HozanMurad/status/1457694665394753540

Das sind aber Fotos mit gleichlautendem Inhalt, als was man bei Twitter sehen kann.

Das US-Außenministerium hat diese Woche Kopfgelder bis zu 10 Millionen US-Dollar auf die Anführer hinter der Sodinokibi-Ransomware (auch als REvil bekannt) ausgesetzt.

Bereits vergangene Woche hat das US-Außenministerium solche Kopfgelder für die DarkSide-Bande ausgelobt, die den Hack auf Colonial Pipeline durchgeführt hatten.

So wurden Anfang der Woche gleich sieben Personen im REvil-Kontext verhaftet. Dann warten wir mal ab, wann die ersten Kopfnüsse, äähhmm Gelder auf HIVE gesetzt werden!? Da die eigene Software (closed source) am Start haben, sind die natürlich extrem interessant…

Wenn MMSaturn und Audi mal in die schwarze Portokasse greifen und das Kopfgeld dann von den Amis „aufgerundet“ wird und anschl. ausgesetzt, könnte das garantiert Erfolge bringen! Ich sicher mir schonmal einen Platz im Parkett.