Millionen Fahrzeuge der Marke Kia konnten dank eines einfachen Website-Fehlers gehackt, verfolgt und ihre Daten kopiert werden.

Für den Hack der Fahrzeuge von Kia benötigten vier Sicherheitsforscher lediglich das passende Nummernschild. Schon im Juni diesen Jahres entdeckten die Entwickler die Schwachstellen. Die Angriffe konnte man aus der Ferne bei allen modernen Fahrzeugen innerhalb von rund 30 Sekunden ausführen. Der Hack funktionierte unabhängig davon, ob es ein aktives Kia Connect-Abonnement gab oder nicht.

Doch das war noch nicht alles. Darüber hinaus konnte ein Angreifer unbemerkt persönliche Informationen wie den Namen, die Telefonnummer, die E-Mail-Adresse und die Anschrift des Opfers abrufen. Dies würde es dem Angreifer ermöglichen, sich ohne das Wissen des Opfers als unsichtbarer weiterer Benutzer im Fahrzeug des Opfers einzutragen. Dann hätte der Hacker die Gewalt über das Fahrzeug nicht mehr abgegeben.

Die Schwachstellen auf der offiziellen Webseite von Kia hat der Hersteller inzwischen behoben. Das von Neiko Rivera, Sam Curry, Justin Rhinehart und Ian Carroll entwickelte Tool war nie im Umlauf. Das Kia-Team bestätigte zudem, dass die Schwachstellen ihres Wissens nach nie böswillig ausgenutzt wurden.

Bericht über Sicherheitslücken

Vor etwa zwei Jahren suchte man nach Sicherheitslücken in mehr als einem Dutzend verschiedener Automobilhersteller. Man entdeckte kritische Probleme, die es Angreifern ermöglicht hätten, schätzungsweise 15,5 Millionen Fahrzeuge aus der Ferne zu orten, den Anlasser zu deaktivieren, zu entriegeln und zu starten. Die Reaktion darauf war groß. Paul Roberts, der Gründer und Chefredakteur von The Security Ledger, sagte sogar in einer Anhörung des US-Kongresses über diese Erkenntnisse aus.

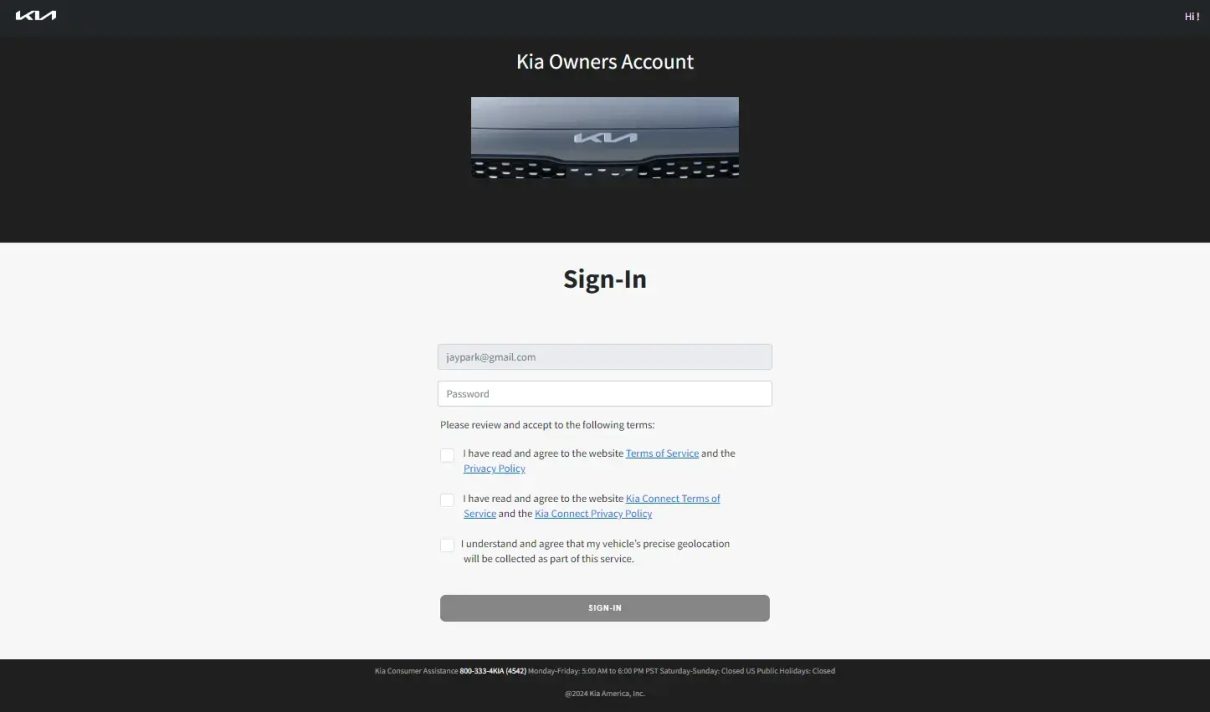

Da so viel Zeit vergangen war, beschloss man, einige der größeren Unternehmen erneut zu untersuchen. Man wollte wissen, ob es keine neuen Sicherheitslücken gibt, die bisher noch niemand gefunden hat. Das erste Unternehmen, womit man sich beschäftigte, war Kia. Man konzentrierte sich zunächst auf die Website owners.kia.com und die Kia Connect iOS-App com.myuvo.link. Beide Anwendungen sind interessant, weil man darüber Internet-zu-Fahrzeug-Befehle ausführen kann.

Während die Eigentümer-Website und die mobile App demselben Zweck dienten, wurden Fahrzeugbefehle unterschiedlich gehandhabt. Die Besitzer-Website verwendete einen Backend-Reverse-Proxy, um Benutzerbefehle an den Backend-Dienst api.owners.kia.com weiterzuleiten, der für die tatsächliche Ausführung von Fahrzeugbefehlen verantwortlich war, während die mobile App stattdessen direkt auf diese API zugriff.

Eine HTTP-Anfrage zeigte, wie die Website owners.kia.com eine API-Anfrage an den Host api.owners.kia.com weiterleitete, um eine Autotür zu entriegeln. Nach dem Senden einer HTTP-Anfrage, die von der Website owners.kia.com stammte, generierte das Kia-Backend einen Sid-Session-ID-Header, der von der Backend-API unter Verwendung unserer JSESSIONID als Auth verwendet wurde.

Schließlich schickt die API die weitergeleitete HTTP-Anfrage an die Website api.owners.kia.com. Die wichtigsten Header in der HTTP-Anfrage sind Sid (Sitzungs-Token) und Vinkey (UUID, die auf die Fahrgestellnummer verweist). Es sind verschiedene andere Header enthalten, die alle für den Zugriff auf die API selbst erforderlich sind. Die beiden oben genannten HTTP-Anfragen befanden sich im selben Bereich, in dem die Forscher die ursprünglichen Kia-Schwachstellen im Jahr 2023 gefunden hatten.

Die Infrastruktur der Kia-Händler im Visier

Spannend war auch, wie Kia die Fahrzeugaktivierung bei Neukäufen durchführt. Kia fragt beim Händler nach einer E-Mail-Adresse nach, um einen Registrierungslink für das Fahrzeug zu verschicken. Damit kann man entweder ein neues Kia-Konto registrieren oder das neu erworbene Fahrzeug zum bereits bestehenden Kia-Konto hinzuzufügen. Netterweise erhielten die vier Hacker beispielhafte E-Mails, um das System zu verstehen. Die Registrierung lief über die Domain kiaconnect.kdealer.com, diese war zuvor noch nicht in Erscheinung getreten.

Die Forscher durchforsteten das JavaScript der Webseite auf der Suche nach interessanten APIGW-Aufrufen. Man fand etwas, was anscheinend nur für Mitarbeiter bestimmt war. Es gab Verweise auf die Fahrzeugsuche des Händlers, die Kontosuche, die Anmeldung, die Abmeldung und viele weitere händlerbezogene API-Aufrufe. Um zu testen, ob man auf einen dieser Endpunkte zugreifen können, erstellte man eine HTTP-Anfrage an den Händler-APIGW-Endpunkt mit ihrem eigenen Händler-Token (Appid-Header) und der Fahrgestellnummer eines Fahrzeugs, das die Forscher besitzen.

Das klappte so aber nicht. Die Händler-Endpunkte akzeptierten nicht den Zugangs-Token, den die vier Entwickler in der Testmail beim Kauf eines Neuwagens erhalten hatten. Dann fragte man sich, ob es eine Möglichkeit gäbe, sich einfach bei kiaconnect.kdealer.com als Händler zu registrieren, ein Zugangs-Token zu generieren und dieses dann bei owners.kia.com zu verwenden. Das API-Format war offensichtlich das gleiche. „Vielleicht könnten wir also einfach das Format kopieren, ein Konto registrieren und uns anmelden?„, fragten sich die vier Forscher. Und genau das der Weg zum gehackten Kia-Fahrzeug.

Fahrzeuge fernsteuern

Nachdem man das verwendete JavaScript einige Stunden lang durchforstet hatte, verstand man es. Man erfuhr schließlich, wie die Endpunkte für die Anmeldung, die Abmeldung und die Fahrzeugänderung funktionierten. Damit funktionierte die Fernsteuerung. Nur die Bremsen konnte man online nicht lösen und auch nicht auf die Kamera zugreifen. Die Entdecker Neiko Rivera, Sam Curry, Justin Rhinehart und Ian Carroll sind in ihrem Fazit zu der Überzeugung gekommen, dass es Schwachstellen geben wird, so lange es smarte Fahrzeuge gibt. Absolut sicher werden solche Pkws niemals sein.

Wer wissen will, ob sein Kia-Fahrzeug aus den Jahren 2014 bis 2025 betroffen ist, kann danach auf der Webseite von Sam Curry suchen.